近日,韩国手机厂商LG公司发布了影响过去7年LG安卓智能手机的漏洞补丁,该漏洞CVE编号为CVE-2020-12753,影响LG智能手机的bootloader 组件。

与安卓操作系统不同,bootloader是与每个智能手机厂商的固件相对应的。是用户启动设备后运行的第一部分代码,确保智能手机固件和安卓操作系统以正确和安全的方式启动。

高通安卓启动过程如下:

而在实践中,设备的启动过程并没有那么简单,因为厂商一般都会对启动过程做一些修改。LG设备的启动过程中,对其他登陆和调试就行了修改、对SIM解锁假日了额外的TEE验证,在aboot中加入了厂商特定的快速启动命令等。

漏洞分析

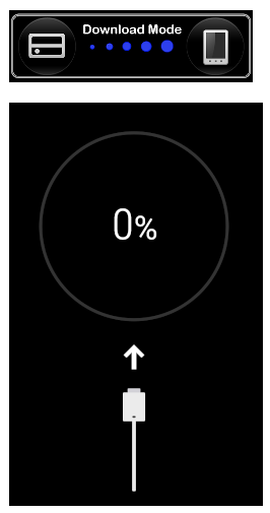

今年3月,美国软件工程师Max Thomas在LG bootloader组件中发现了一个安全漏洞,该漏洞从LG Nexus 5系设备开始加入到LG智能手机中。漏洞位于LG bootloader graphics package中,攻击者利用该漏洞可以让bootloader graphics在特定条件下运行攻击者的代码,比如电池没电的时候或设备处于bootloader的Download模式时。

Thomas称,攻击者成功发起攻击后可以运行定制代码,完全控制bootloader和整个安卓设备。研究人员在LG Stylo 4设备上进行了测试,并发布了PoC代码,参见:https://github.com/shinyquagsire23/CVE-2020-12753-PoC

攻击条件

CVE-2020-12753漏洞就是所谓的冷启动攻击,也就是说要利用该漏洞需要有设备的物理访问权限。但这并不意味着该漏洞的影响就不大。在用户设备被窃或锁定的情况下,该漏洞可以被用来解锁设备、重新获得设备的控制权。

漏洞影响和补丁

漏洞影响使用QSEE (Qualcomm Secure Execution Environment)芯片的LG智能手机,所有运行安卓7.2及之后版本的LG设备都受到该漏洞的影响。

LG已于2020年5月发布了该漏洞的安全补丁,研究人员建议用户尽快下载安卓更新补丁。