根据思科安全报告对遥测数据的最新分析,2020年上半年最严重、最常见的端点威胁是无文件恶意软件。

无文件威胁是指感染后在内存中运行的恶意代码,但不存储在硬盘驱动器上。报告显示:Kovter、Poweliks、Divegent和LemonDuck无文件恶意软件是四种最常见的软件。

无文件威胁后的威胁等级是流行的安全工具。对于端点安全,一个常见的严重威胁是在漏洞使用前后都能发挥作用的双重使用安全工具。报告显示,此类流行工具包括PowerShell Empire、Cobalt Strike、Powersploit和Metasploit。

思科研究员本·纳霍尼在博客中写道:“虽然这些工具非常适合非恶意活动,如渗透测试,但不良行为者经常使用它们。”

凭证存储工具是第三类严重威胁。报告发现,2020年上半年,攻击者窃取感染计算机登录凭证最常用的工具是Mimikatz。

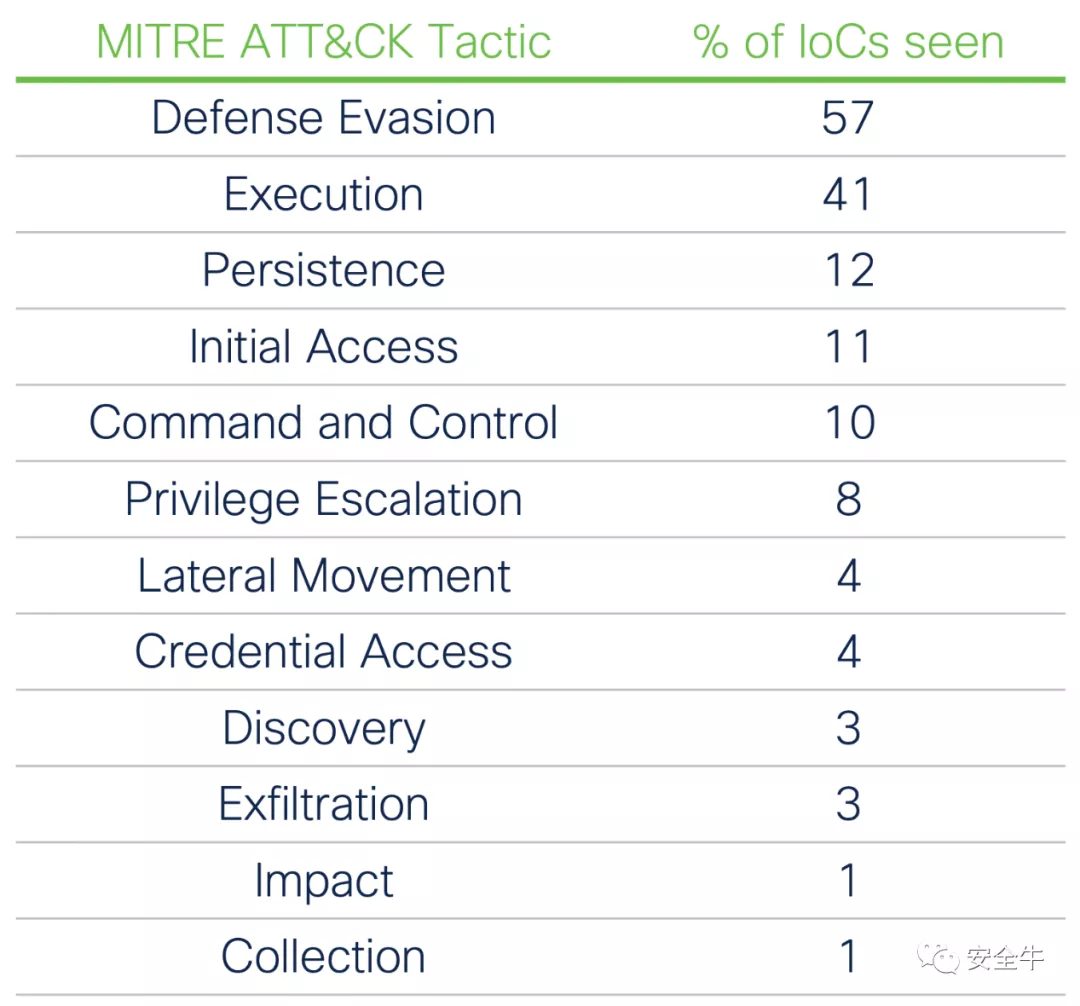

IoC威胁严重性划分 数据来源:思科

上述三大威胁预计将持续到今年下半年。美国网络安全和基础设施安全局(CISA)上周发现攻击者在使用Cobalt Strike攻击商业和联邦政府网络的商业渗透测试工具。CISA还观察到国家黑客组织成功部署了开源工具Mimikatz窃取证据。

关键IoC类别占比

前三个威胁类别占分析过程中发现的关键严重性指标(IoC)75%;其余25%由各种恶意软件组成,包括:

- 勒索软件(Ryuk、Maze、BitPaymer等);

- 蠕虫(Ramnit和Qakbot);

- 远程访问木马(Corebot和Glupteba);

- 银行木马(Dridex、Dyre、Astaroth和Azorult);

- 各种下载器,wipers和Rootkit。

分析IoC另一种使用数据的方法是使用数据MITER ATT&CK战术类别列出在框架中。Endpoint Security每一个解决方案IoC都包含相关使用MITER ATT&CK战略信息。这些策略可以为攻击不同部位的目标提供上下文,如通过网络横向移动或泄露机密信息。

研究人员解释说:“多种策略可以应用于单个策略IoC。”例如,一个双重用途工具(如PowerShell Empire)的IoC涵盖三种策略:

- 防御逃避(可以隐藏其活动以避免被发现);

- 执行(它可以运行其他模块来执行恶意任务);

- 访问凭证(它可以加载窃取凭证的模块)。

到目前为止,最常见的战术是防御性规避和占领IoC57%的警报。由于攻击者经常在多阶段攻击中启动更多恶意代码,执行频率也很高,占41%。

“例如,使用双用途工具建立持久攻击者可以通过在感染计算机上下载并执行凭证转储工具或勒索软件来跟进。”研究人员指出,在严重性较高的情况下IoC执行比防御逃避更常见。

排名第三和第四的是两种攻击策略,通常用于建立立足点,即初始访问和停留,分别占11%和12%。停留率只有12%IoC中。

最后,命令和控制通信是排名第五的IoC中占10%。

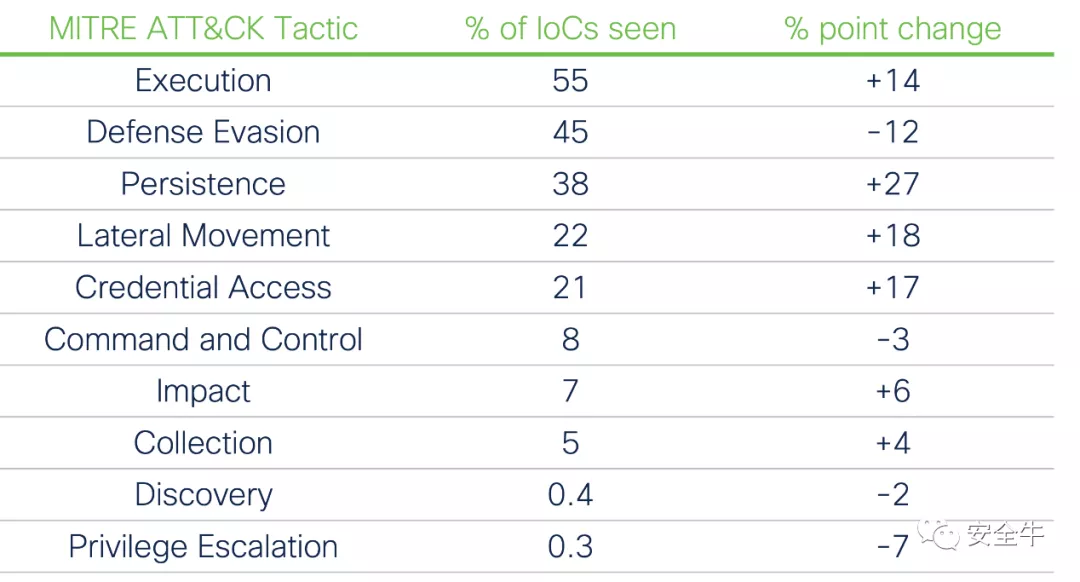

MITER ATT&CK策略在IoC比例描述了整体威胁形势,但将是MITER ATT&CK战略和严重程度IoC结合时,事情变得更加有趣:

按严重程度MITER ATT&CK严重的战略分组IoC

一是严重性高IoC其中,没有两种策略(初始访问和提取),而另外两种策略(发现和提取)不到1%,相当于消除三分之一的高比例策略。

有趣的是排名的变化。前三名保持不变,但关键严重性IoC中执行(Execution)其他重要动作包括:

- 38%的关键居留出现在38%IoC中,但在关键IoC出现率高达38%;

- 横向运动从IoC4%跃升至22%;

- 从4%增加到21%,凭证访问权限增加了三名;

- “影响”和“收集”所有策略都看到了适度的增长;

- 特权升级从8%下降到8%0.3%;

- 第一次访问完全从列表中消失,以前出现在第四位。

以上是IoC简要分析数据。有了这些常见的威胁类别和策略,我们如何保护端点?以下是一些建议:

1.限制未知文件的执行

如果不能执行恶意文件,就不能进行恶意活动。对于允许在您环境的端点运行的应用程序使用组策略和/或“白名单”。这并不意味着每个可用的控制器都应该完全锁定端点——过于严格地限制最终用户权限可能会产生可用性问题。

如果您的企业在远程管理和其他活动中使用双重使用安全工具,请严格限制允许操作工具的账户数量,并在需要工具时授予临时访问权。

2.监控流程及注册表

注册表的修改和过程注入是两种主要技术,无文件恶意软件用于隐藏其活动。监控注册表中的异常变化,寻找奇怪的过程注入将极大地帮助防止这种威胁站稳脚跟。

3.监控端点之间的连接

密切关注不同端点之间的连接和与环境中服务器的连接。研究是否有两台计算机不应连接,或端点是否以异常方式与服务器通信。这可能表明不良行为者试图在网络上水平移动。

研究人员指出:“虽然上述(关键问题)总体上是如此IoC报警只占很小一部分,但它们无疑是最具破坏性的。一旦发现,需要立即注意。此外,绝大多数报警属于中低类,种类繁多。”

【本文是51CTO专栏作者“安全牛”请通过安全牛(微信微信官方账号)转载原创文章id:gooann-sectv)获取授权】

戳这里,看作者更多的好文章