随着等保2.0自正式生效以来,各行各业每年都在等待保险评估。许多单位安全负责人认为,购买几台安全设备可以通过等待保险评估,但他们不知道等待保险2.0要求是具有相应的安全防护能力或措施,特别是一些高压线条规定,要求实际满足。

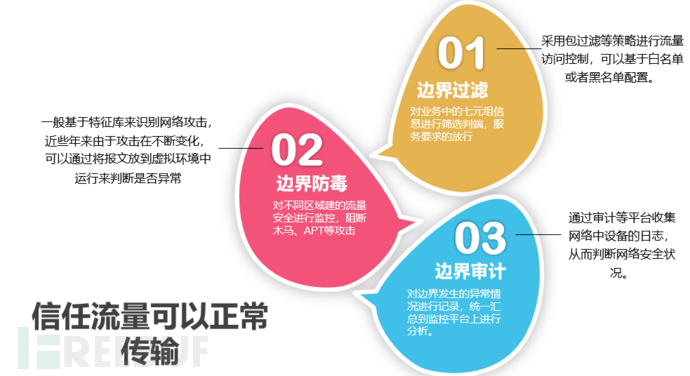

通过最近对等保高风险项目的研究,我将与大家分享我对等保高风险评估指南2.0了解中高危项目。本次介绍的安全区域边界分为边界保护、访问控制、入侵预防、恶意代码和垃圾邮件、安全审计和可信验证。

边界防护

边界防护

(1) 互联网边界安全管控

- 要求:对于所有级别的系统,如果没有任何安全控制措施或配置错误的策略(如允许所有流量交互),访问控制设备无法及时管理,并根据安全需要及时更新策略,则可确定为高风险。

- 高风险原因:互联网充满了安全威胁和不确定性,出口侧缺乏防御措施,将导致内部网络直接暴露在互联网上,很容易成为攻击的目标。

- 解决方案:使用具有访问控制的产品或技术(ACL防火墙、交换机、路由器等产品可用于控制)。

- 个人补充:边界安全,特别是互联网出口边界安全,是安全建设的重点之一。在规划用户时,除了考虑访问控制措施外,我们还需要更加关注细粒度和动态的策略。粗糙的策略和永恒的策略往往是网络的安全风险。

- 要求:对于三级以上物理环境和网络环境无法控制的系统,未经授权的外部设备可以访问重要的内部服务或业务,不采取任何限制措施;内部重要服务器和业务端可以连接到外部网络,不采取任何限制措施;内部人员可以绕过控制设备访问外部网络,不采取任何限制措施。其中三个可以判断为高风险。

- 高风险原因:内部重要资产与外部互联,将导致主机暴露在风险中,主机相关信息通过扫描工具、爬虫软件、主机漏洞权限、病毒,甚至通过主机作为跳板,横向攻击同一区域的其他业务系统。

- 解决方案:部署检测和阻断非法外联或内联产品,如准入控制、非法内联/外联扫描等。此外,做好物理和网络环境控制(如严格限制机房进出。IP-MAC绑定)、终端安全管理(USB界面、无线网卡限制)可降低风险等级。

- 个人补充:未经允许的内外互联网访问不仅可以依靠技术措施实现保护,建议结合管理、运维措施,如预防(安全意识培训、故事恐吓)、威胁(发现非法外部警告、罚款)等,及时发现异常连接记录,及时处理。

- 要求:对于三级以上系统,无线网络与核心网络连接,缺乏有效的访问控制和身份识别策略,存在非授权访问的隐患,可判定为高风险。

- 高风险原因:由于无线的便利性,用户可以在任何位置和时间通过无线接入网络。如果缺乏有效的身份认证和操作授权措施,将无法保证接入人员的可靠性,导致安全风险。

- 解决方案:人员的安全接入可以通过无线入控制产品,如NAC,也可限制无线范围或接入认证强度和访问控制。

- 个人补充:与以往有线场景下的可控接入点不同,无线引入导致传统网络边界模糊。在这种情况下,我们需要更加注意人员身份控制、权限分配和日志可追溯性,这有点“零信任”那味儿了。

(1) 互联网边界访问控制

- 要求:对于所有系统,在互联网出口边界未采用访问控制策略或配置错误的策略(如业务总体策略)可判定为高风险

- 高风险原因:互联网充满了安全威胁和不确定性,出口侧缺乏防御措施,将导致内部网络直接暴露在互联网上,很容易成为攻击的目标。

- 解决方案:使用具有访问控制的产品或技术(ACL防火墙、交换机、路由器等产品可用于控制)。

- 个人补充:《网络安全等级保护评价高风险判断指引》多次强调互联网边界安全控制,可见其重要性。

- 要求:四级以上系统可控网络(如SM网)与不可控网络(例如普通业务网)之间数据传输缺乏通信协议转换或通信协议隔离(通俗理解就是网络线路直连,或者只采用一些弱隔离措施,例如ACL战略等),可判定为高风险。

- 高风险原因:ACL通过程序和代码实现战略和访问控制策略。当分析和掌握代码内容时,会有绕过的风险,导致战略失效,进而造成安全风险。

- 解决方案:采取网闸、光闸等强隔离措施。或者通过专家论证,相关业务数据不能通过协议转换交互,采取其他安全措施可以降低风险水平。

- 个人补充:真正的安全是与外界完全断开通信,这也导致业务失去可用性。对于正常业务,需要在两者之间找到平衡,既要实现可用性,又要保证业务的稳定性和安全性。

内部&外部攻击防护:

- 要求:对于三级以上系统,关键节点(互联网侧、核心业务系统侧)无法识别和防止外部或内部攻击(如勒索、挖掘攻击、核心业务中毒为肉鸡,作为跳板)。

- 高风险原因:传统ACL、访问控制主要针对网络层和端口层进行安全保护,但缺乏应用层的威胁识别,导致勒索、木马等病毒感染,影响核心业务。

- 解决方案:入侵防御/检测/检测在关键节点APT采取严格的访问控制策略,可降低核心区域边界的风险。

- 个人补充:病毒的防御需要从内外网的角度来考虑。外部主要是因为环境复杂未知,攻击发动的可能性更高。一般边界采用深度防御的思路。“糖葫芦”安全产品部署模式或多合一。内部主要是由于终端侧缺乏有效控制,病毒通过U磁盘、外设等方式通过网络传播(如2010年震网病毒事件),可参考安全计算机环境相关技术要求进行保护。

恶意代码保护:

- 要求:对于所有系统,主机层面和网络层面没有恶意代码清晰措施(如主机层面的网络杀毒软件、网络层面的入侵防御/检测),可判定为高风险。

- 高风险原因:网络层面缺乏恶意代码识别可能导致网络充满恶意代码,主机层面缺乏恶意代码识别可能导致主机中毒,影响正常业务发展。

- 解决方案:主机层面采用防病毒软件,网络层面采用入侵防御/入侵检测。

- 个人补充:许多钓鱼邮件和恶意文件都有恶意的过程或代码,但不能通过病毒特征库识别。此时,可以使用动态沙箱来模拟终端的运行环境,以确定底部是否有恶意的过程会影响正常的业务系统。

网络安全审计:

- 要求:对于所有系统,对重要用户或重要安全事件缺乏记录和审计,可判定为高风险

- 高风险原因:发生网络安全事件不可怕,可怕的是不知道为何发生、怎么发生。当缺乏对日志、事件的分析,可能会导致同样的问题一而再、再而三的发生,造成持续化的安全防御难以生效。

- 解决方案:在网络边界和重要节点采取网络、日志等审计措施,记录和分析事件,便于追溯。

- 个人补充:俗话说“知己知彼,百战百胜”,网络安全实际上是攻防之间的博弈对决。如果你更了解敌人,你可以根据敌人的想法采取相应的对策,比如“杀伤链模型”、“ATT&CK模型”就是这种防御思维,以后有机会我会和大家分享。

目前,《网络安全等级保护评估高风险判断指引》还没有可靠验证的高风险项目。

总结

总结安全区域边界避免高风险项目的要求:

- 互联网出口必须采取防御措施,互联网出口必须采取防御措施,互联网出口必须采取防御措施,重要的事情说三遍。

- 边界防御措施应从物理层、网络层、端口层和应用层的安全出发。应用层的安全更多地依赖于特征识别和模拟环境判断,网络层和端口层依赖于ACL、通过门禁、监控或管理规范实现访问控制等策略。

- 如今,零信任架构逐渐流行起来。虽然强调去边界化,但边界安全建设不容忽视。