一个由5名安全研究人员组成的团队在3个月内分析了多个苹果的在线服务,发现了55个安全漏洞,其中11个是严重的critical,29一个是高风险,13个中低安全等级漏洞2个。

利用这些漏洞,攻击者可以完全控制受害者的应用,并自动接管受害者iCloud 账户蠕虫,从内部苹果项目中提取源代码,完全入侵苹果使用的工业控制仓库软件,接管苹果员工的会话,可以访问管理工具和敏感资源。攻击者可以利用这些漏洞劫持用户iCloud 账户并窃取照片、日历信息、视频、文档等。

安全等级为critical 的漏洞有:

- 远程代码执行通过认证和授权绕过实现

- 通过错误配置误配置的权限,实现了全局管理员的访问

- 命令通过未经处理的文件名参数注入

- 远程代码执行通过泄露的秘密和暴露的管理员工具实现

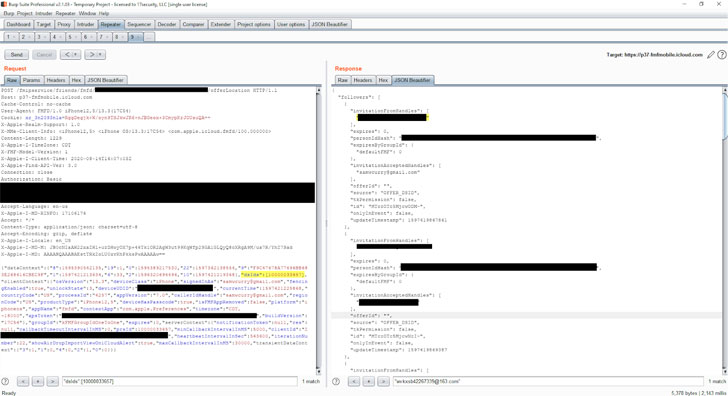

- 员工和用户账户通过内存泄露入侵

- 通过未处理的输入参数实现SQL 注入

- 蠕虫储存型XSS实现受害者iCloud 账户入侵

- 完全响应SSRF实现内部源码读取和受保护资源访问

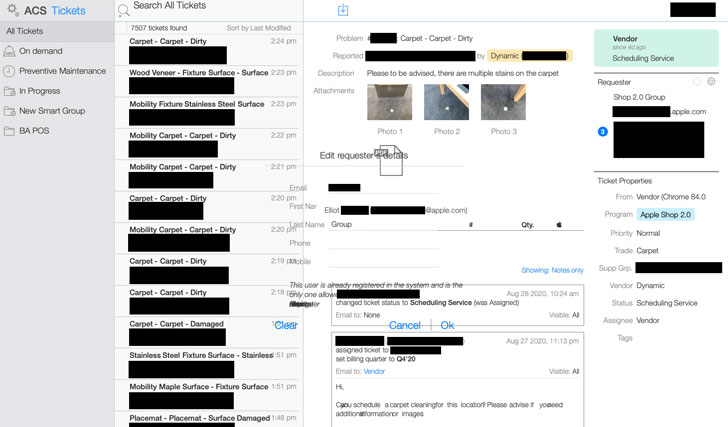

- 通过盲XSS 访问内部支持网关

- 服务端PhantomJS实现内部资源访问和实施AWS IAM key提取

应用仓库管理解决方案DELMIA Apriso 相关密码重置过程中也存在安全漏洞。攻击者可以创建和修改航运信息和存储信息,验证员工信息,甚至通过创建恶意用户完全接管整个软件。

此外,Apple Books for Authors 服务中还发现了一个安全漏洞,攻击者可以利用这个漏洞获得Apple Books 平台上发布的书。ePub研究人员可以修改文件上传工具HTTP 请求来在"authors.apple.com" 在服务器上运行任何代码。

其他许多关键漏洞都来自www.icloud.com 域名中的一个XSS 漏洞,攻击者只需要方向iCloud.com 或 Mac.com 通过浏览器发送恶意邮件Apple Mail 打开恶意邮件后,攻击者可以窃取所有照片和联系人信息。

由于XSS 漏洞就像蠕虫,也就是说,每个保存在受害者通讯录中的邮件都可以发送到受害者通讯录中iCloud.com 或Mac.com 地址可以传播。

研究人员向苹果提交了漏洞,并迅速修复了相关漏洞。此外,苹果还通过漏洞奖励计划奖励了其中28个漏洞28.85万美元(约200万人民币)。

更多技术细节见:https://samcurry.net/hacking-apple/