卡巴斯基实验室最近正式宣布卡巴斯基威胁归因引擎(KTAE),该代码归因技术最初是由卡巴斯基全球研究和分析团队开发的,您可以直接进入卡巴斯基企业网站的信息页面了解详细信息。

2017计算机勒索病毒于5月12日爆发WannaCry,150多个国家瞬间波动7.5英国、美国、中国、俄罗斯、西班牙和意大利等99个国家都被感染了。

不久之后,西班牙计算机应急小组CCN-CERT该网站发布了一份警告,称大规模勒索软件攻击影响了几个西班牙组织。该警告建议在2017年3月微软安全公告中更新,以防止攻击扩散。与此同时,英国的国家卫生服务系统(NHS)还在16家医疗机构发布了警报,确认了感染病例。

在恶意样本绕过其他防御措施的情况下,卡巴斯基系统监控程序组件对于防止这些攻击非常重要,System Watcher组件可以通过回滚勒索软件进行更改。如果勒索软件样过防御措施并试图加密磁盘上的数据,这将非常有用。

随着分析的深入,研究人员开始了解更多;例如,感染依赖于一个著名的漏洞(代号为“EternalBlue”),该漏洞通过Shadowbrokers它于2017年4月14日在互联网上发布,并于3月14日被微软修复。虽然补丁已经发布了两个月,但许多公司似乎没有补丁。研究人员整合了几个博客,更新了技术支持页面,以确保所有样本都被检测和阻止,即使它很容易“EternalBlue”攻击的系统上。

WannaCry勒索软件在世界各地广泛使用

WannaCry事件发生后,研究人员正在寻找已知的罪犯或APT任何可能的联系都试图确定恶意软件如何在短短几天内引起这种流行。对于勒索软件,研究人员很少看到从头开始构建的新的流行样本。在大多数情况下,勒索软件攻击使用了一些流行的恶意软件,这些恶意软件在地下论坛上出售。

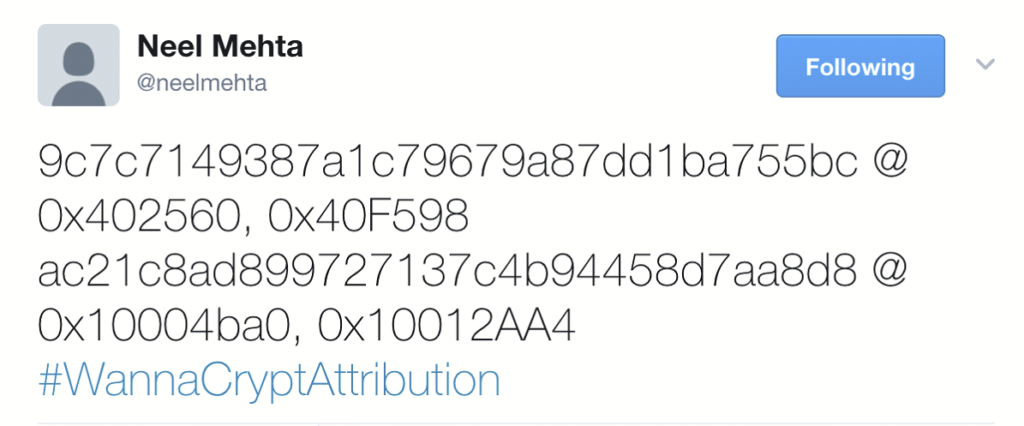

然而,研究人员找不到任何已知勒索软件变种的链接。幸运的是,Google研究人员Neel Mehta在Twitter上面发布了一条带#WannaCryptAttribution神秘的标签消息:

这个神秘的消息实际上是指具有共享代码的两个样本之间的相似性,Neel文章中提到的两个样本是:

·2017年2月的WannaCry样本看起来像是非常早期的变体;

·2015年2月的Lazarus APT小组样本。

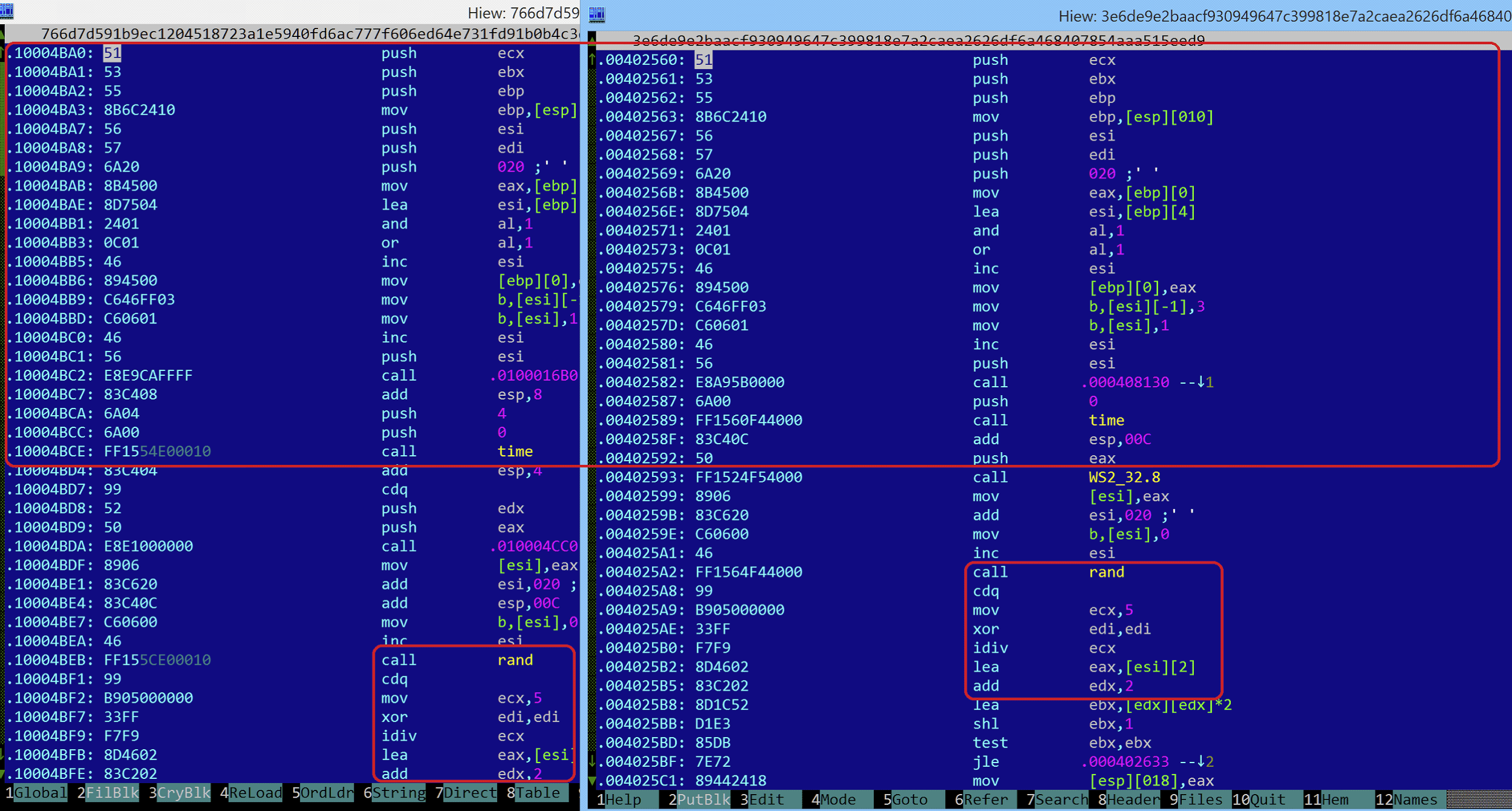

以下截图显示了两个样本之间的相似性,并突出了共享代码:

尽管有些人怀疑这种联系,但研究人员认为这是正确的。显然,重叠代码的发现并不是随机的。多年来,谷歌把他们从Zynamics获得的技术集成到他们的分析工具中,使恶意软件样本可以基于共享代码进行集成。显然,这项技术似乎运行得很好。

考虑到WannaCry和Lazarus研究人员制定了一个计划,如果能够在恶意软件攻击之间建立一种快速识别代码重用的技术,并在未来的案例中找到可能的罪魁祸首呢?研究人员的目标是在更大范围内使用该技术,以帮助威胁搜索者,SOC和CERT加快事件响应或恶意软件分类。该新技术的第一个原型于2017年6月在卡巴斯基发布,研究人员在未来几个月继续改进和微调。

原则上,代码相似性原理很容易理解。在过去,有几种方法被测试和讨论,包括:

1. 计算子程序的校准和比较;

2. 重构代码流,从中创建图片,结构相似;

3. 提取n-gram并将其与数据库进行比较;

4. 模糊哈希用于整个文件或部分文件;

5. 使用元数据,如富有文件、导出文件或文件的其他部分,虽然这不是代码相似性,但它仍然可以产生一些很好的比较结果。

例如,在两个恶意软件样本之间找到通用代码,例如,可以提取所有代码8-16字节字符串,然后检查是否重叠。然而,有两个主要问题:

1. 恶意软件的收集量太大。如果研究人员想这样做所有的文件,研究人员需要一个大的计算集群和大量的存储空间;

2. 资本支出太小。

另外,研究人员可以作为独立机箱,VM或者设备提供的大量代码提取、分析和存储的有效方法(更不用说搜索了)是另一个复杂的层次。

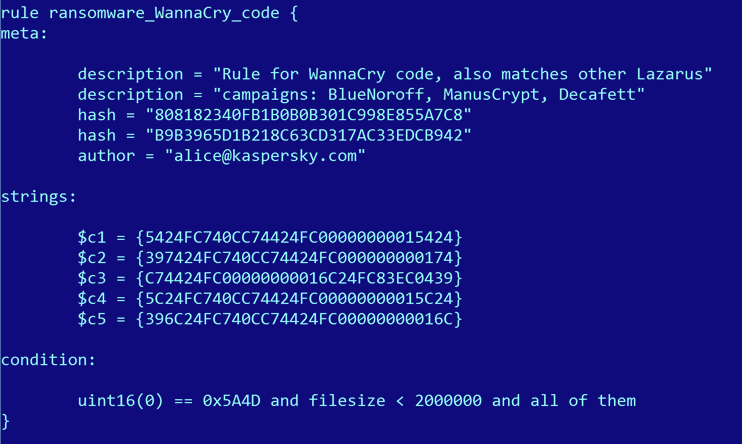

为了改进它,研究人员开始基于代码进行测试Yara规则。这个想法也很简单:创建样本中找到的唯一代码Yara然后使用我们现有的系统使用规则Yara恶意软件集合扫描规则。

这里有一个灵感来自灵感的例子WannCry:

这看似良性Yara规则捕获了BlueNoroff(孟加拉国银行劫案恶意软件),ManusCrypt(Lazarus APT更复杂的恶意软件,也被称为FALLCHILL)和Decafett,研究人员以前不能使用任何已知的键盘记录程序APT联系在一起。

20172009年9月,研究人员在识别共享代码方面取得了突破,第一次能够使用新代码“未知”恶意软件与已知实体或工具有关。#CCleaner事件期间发生的,最初由Morphisec和Cisco Talos发现。

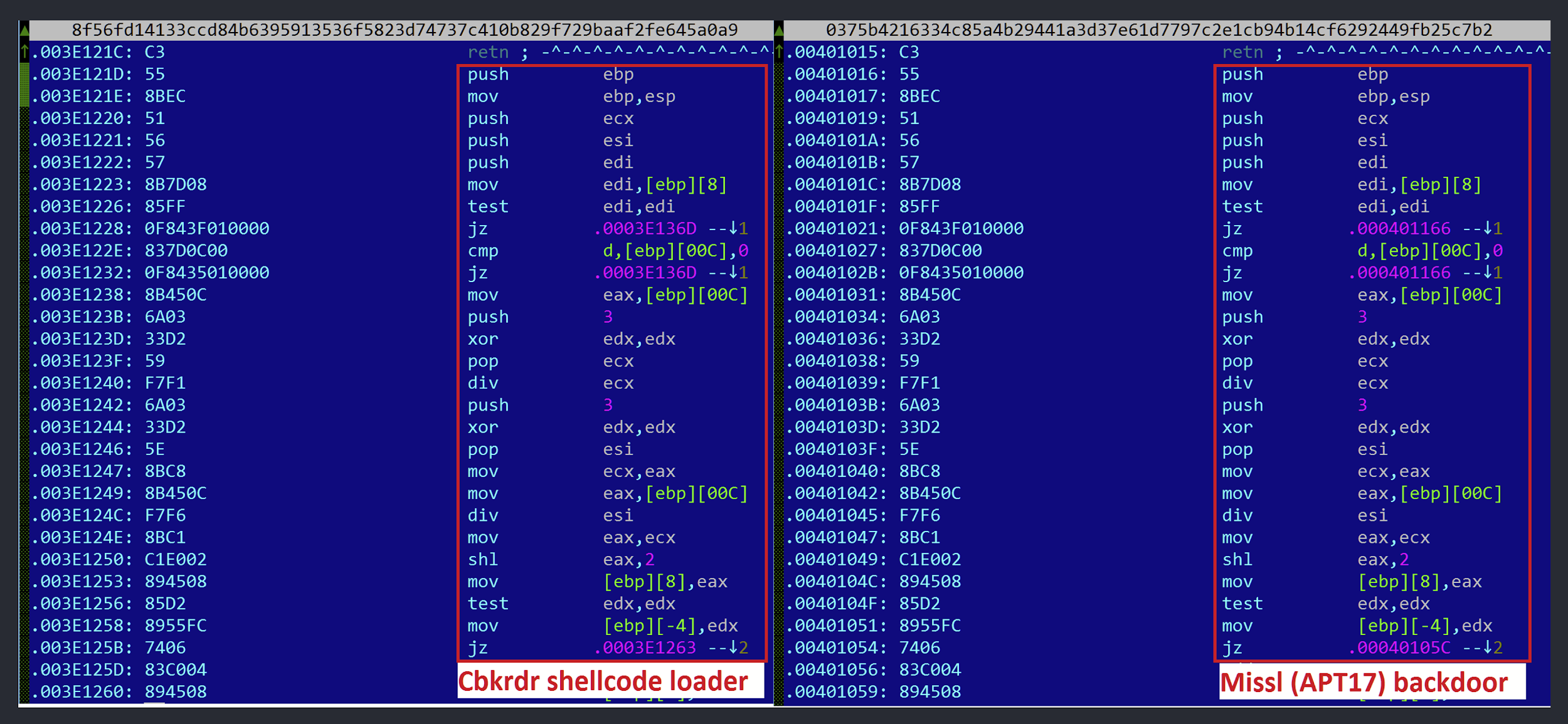

特别是,研究人员利用该技术发现了自定义的代码片段base64编码子程序的一部分在Cbkrdr shellcode在以前的恶意软件样本中,加载程序是一样的Missl,据说被APT17使用:

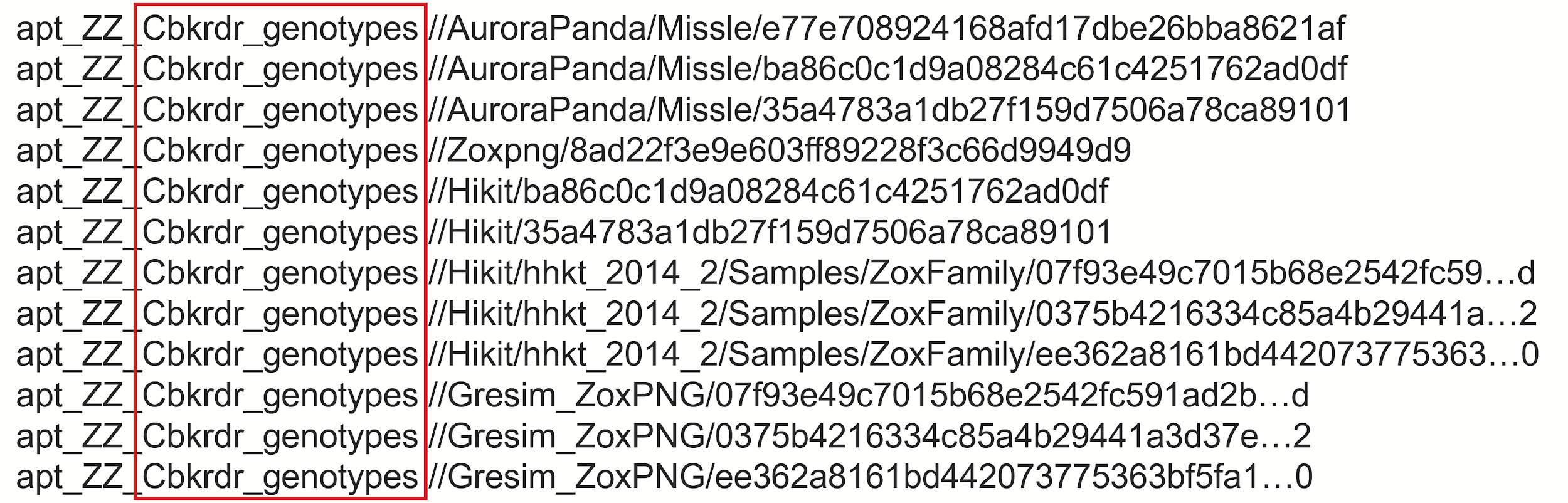

研究人员发现,至少有三个恶意软件家族共享这个代码:Missl,Zoxpng/Gresim和Hikit,如下Yara规则发现的内容如下:

特别是,上述命中是基于我们所说的“基因型”运行自定义Yara根据规则,从恶意软件样本中提取的唯一代码片段不会出现在任何干净的样本中,并特定于恶意软件家族。卡巴斯基很快威胁到归因引擎(“KTAE”)内部也被昵称为“Yana”,成为研究人员常用的分析工具。

实际测试

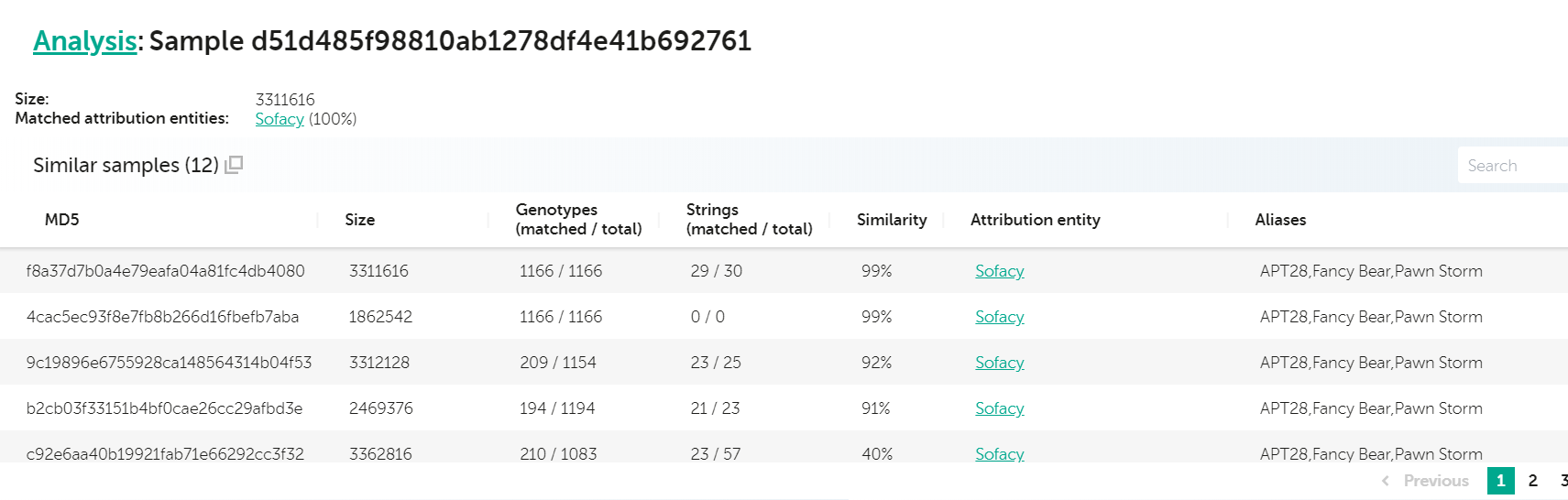

美国网络司令部(简称美国网络司令部)USCYBERCOM)从2018年11月开始VirusTotal研究人员认为,发送样本是一项非常好的措施。这些上传的唯一缺点是缺乏任何背景,如恶意软件家族APT或者其他组织,它们是在野外发现的,还是从某些地方挖出来的。虽然第一次上传是绝对的重复使用Computrace识别加载器不是什么大问题,但2019年5月的上传有点难识别。Sofacy,特别是与XTunnel样本类似。

分析d51d485f98810ab1278df4e41b692761

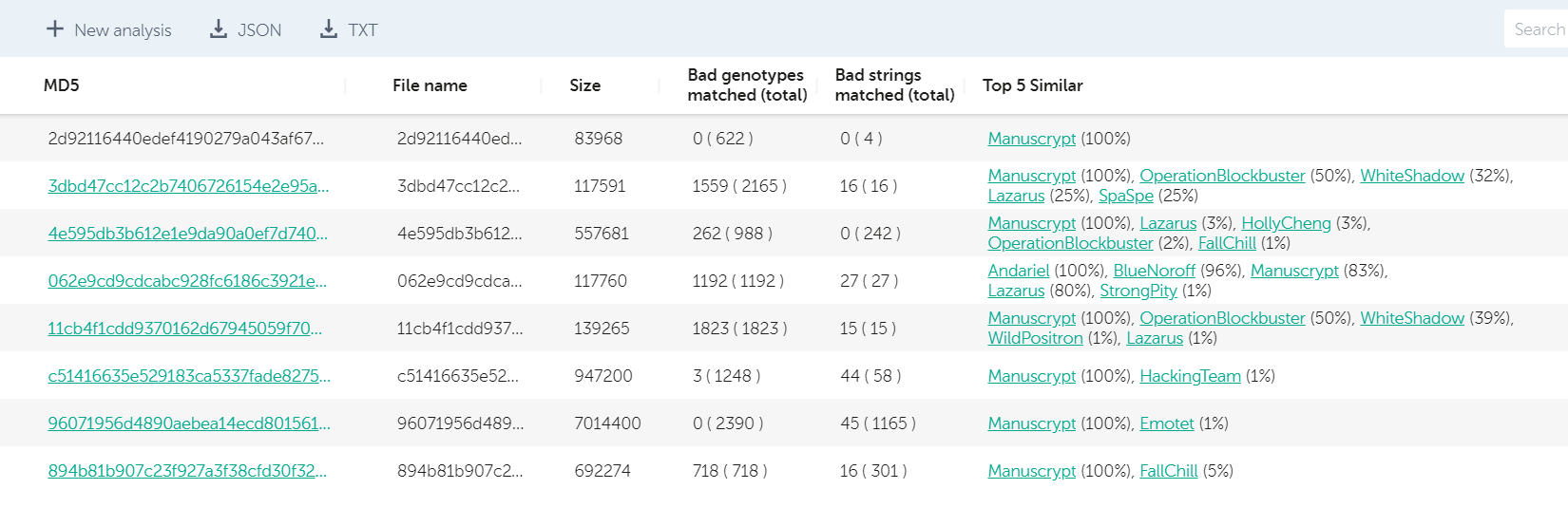

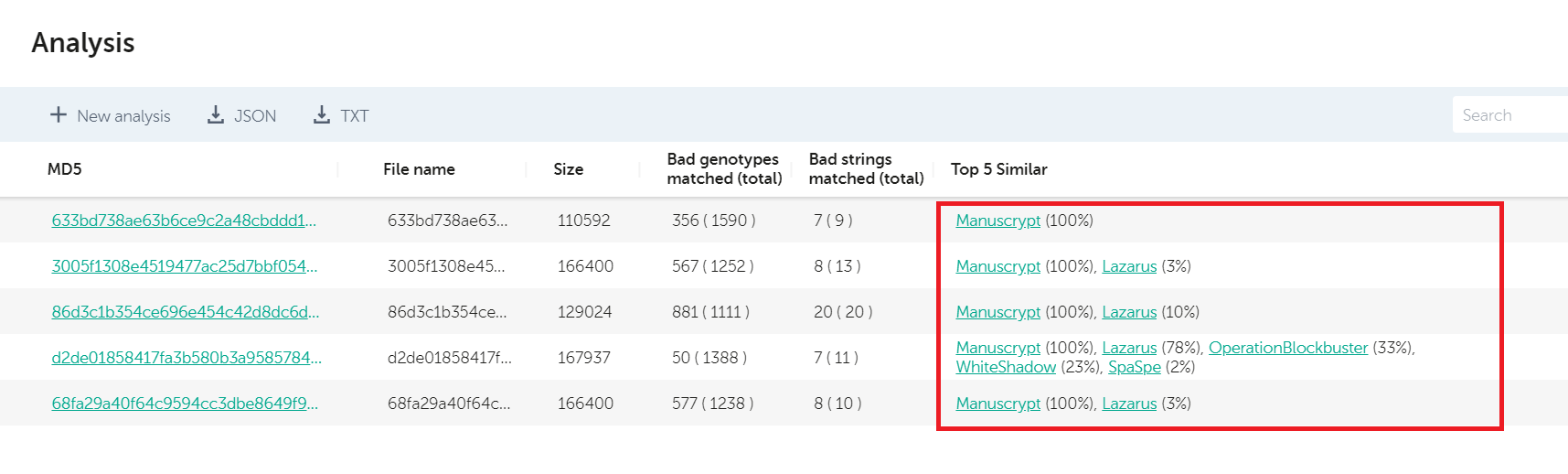

2020年2月,USCYBERCOM研究人员很快发布了另一批样本KTAE核实。结果显示,几个恶意软件家族被一组不同的恶意软件家族使用APT包括组织使用Lazarus,Andariel,HollyCheng,共享的代码片段可以追溯到DarkSeoul攻击,Blockbuster操作和SPE Hack。

更有意义的是,USCYBERCOM另一批样本于2020年5月公布,KTAE也发现了类似的模式。

当然,人们可能会认为,除了帮助识别USCYBERCOM的VT转储外,KTAE还能做什么?

为了进行更实际的检查,研究人员检查了2018年SingHealth数据泄露事件的样本。维基百科全书表示,该事件是由身份不明的国家行为者发起的。虽然这次攻击中使用的样本大多是常规的,与之前的攻击没有什么相似之处,但其中两个有非常有趣的链接:

针对SingHealth数据泄漏中使用的两个样本KTAE分析

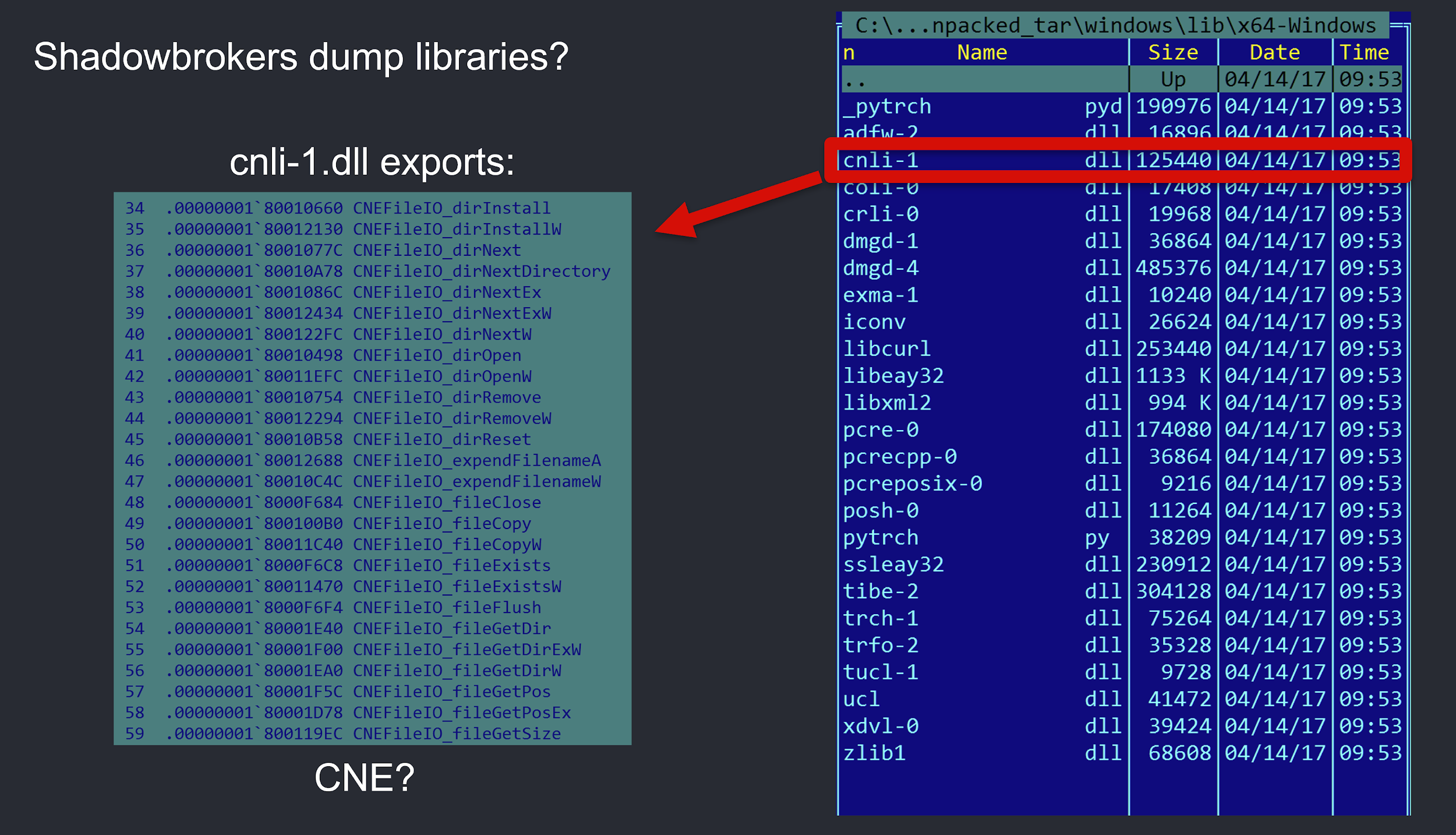

当当研究人员的分析包括个Shadowbrokers另一种有趣的情况发生在转储中的一组文件中。

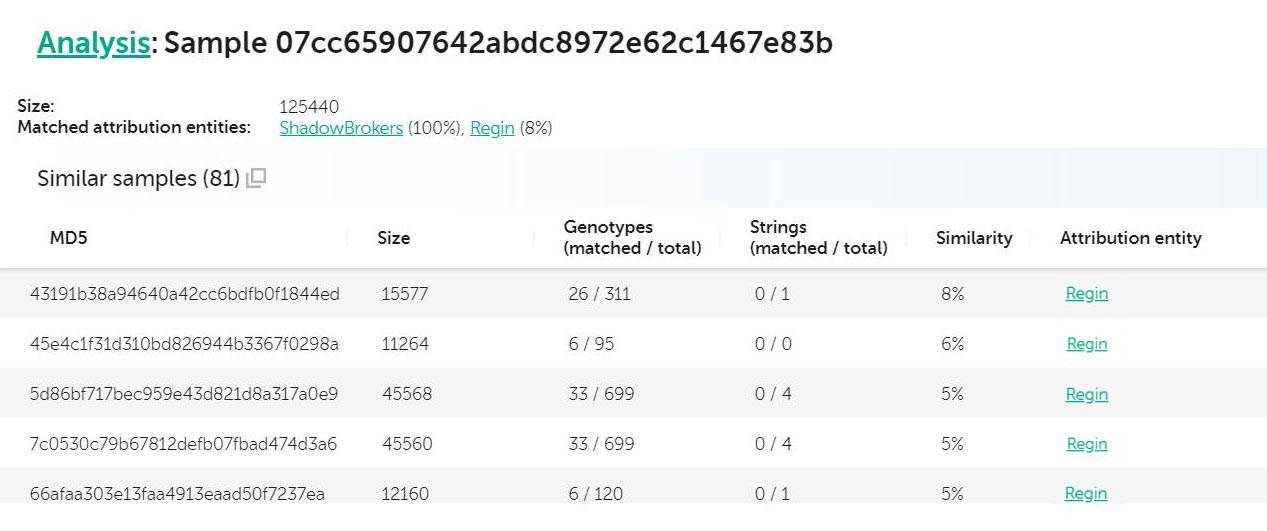

分析07 cc65907642abdc8972e62c1467e83b

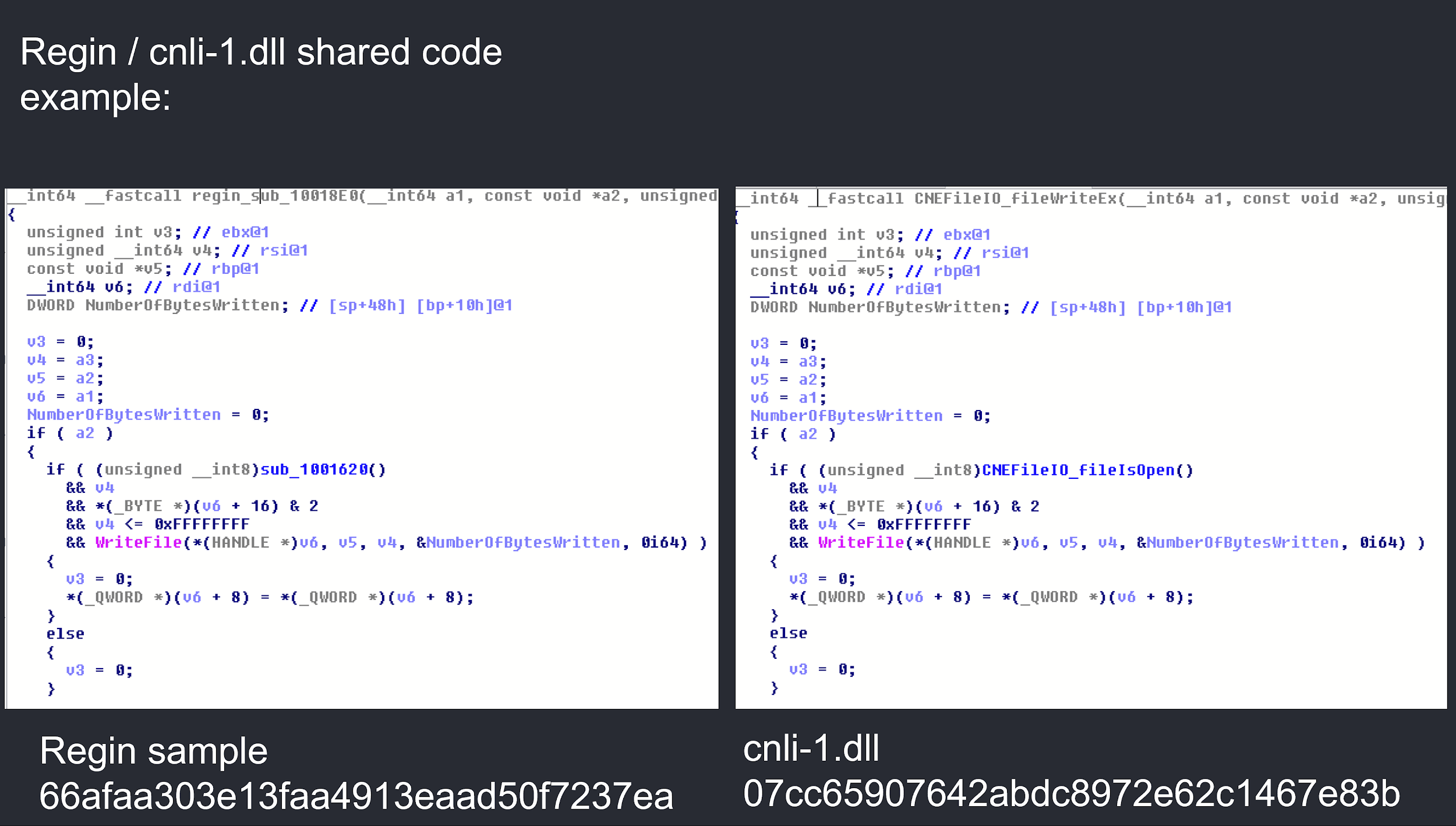

在上述例子中,“cnli-1.dll” (md5: 07cc65907642abdc8972e62c1467e83b)标记为与Regin相似度高达8%。研究人员发现这是一个文件DLL,导出文件有许多自定义的外观:

看看这些导出,比如fileWriteEx,你会发现这个库实际上是流行的IO函数的包装而创建的,很可能是出于可移植性的目的,从而使代码可以针对不同的平台进行编译:

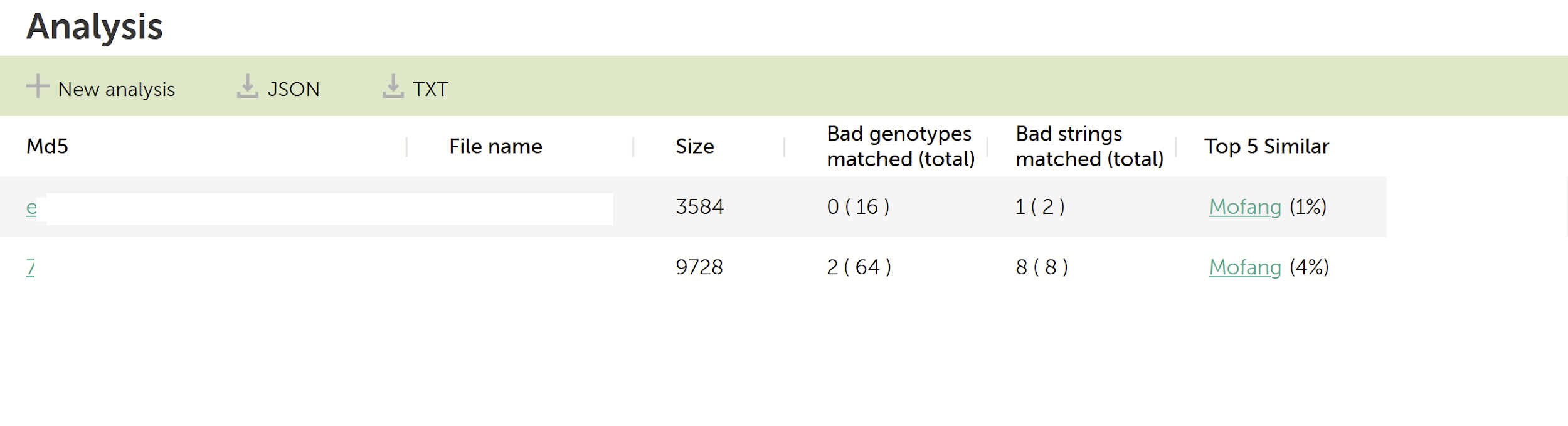

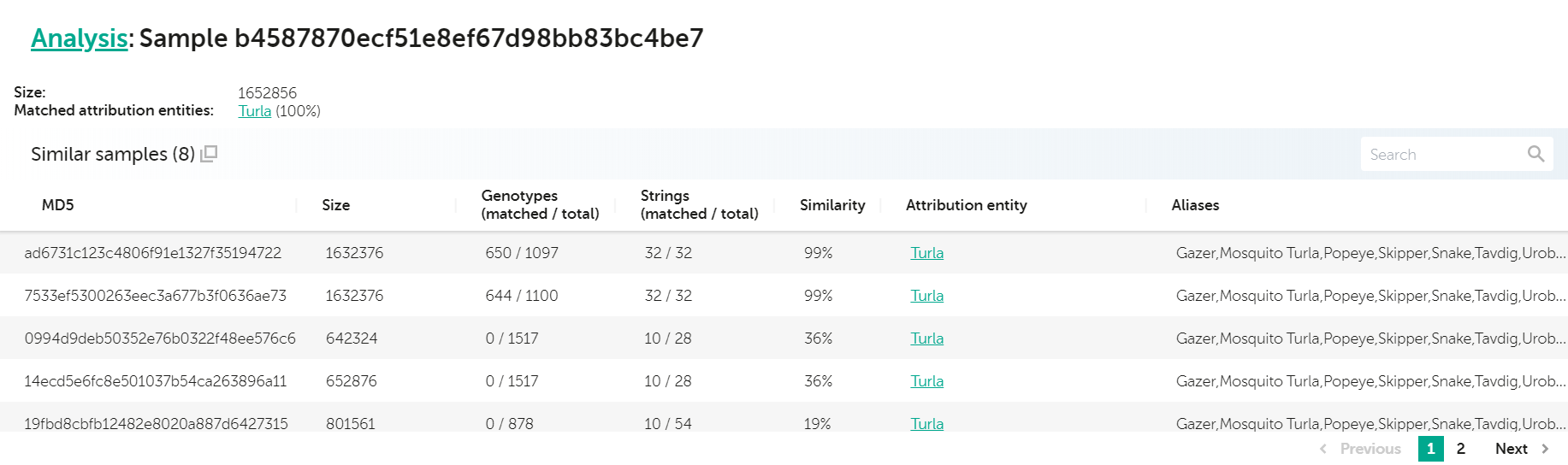

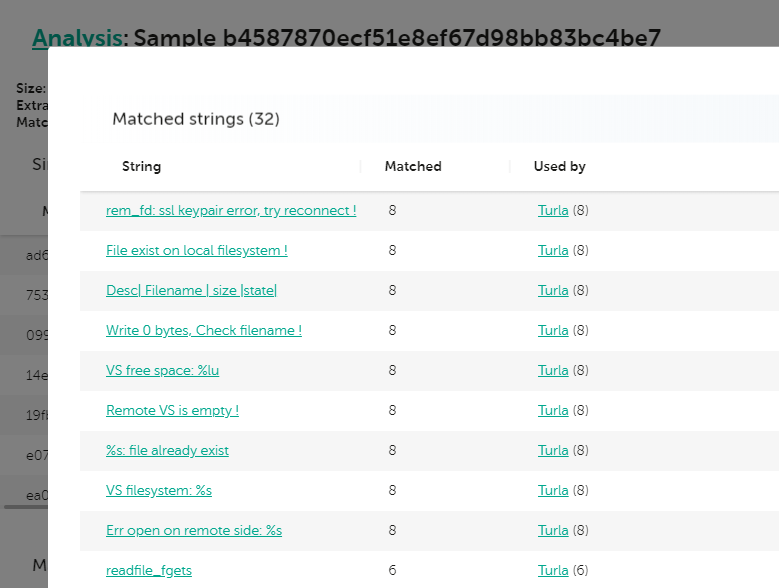

谈到多平台恶意软件,最近来自Leonardo他们的同事向他们发表了一份声明Linux新的系统组Turla示例分析。起初,我们在2014年发表了关于这些内容的文章,当时我们发现了Turla Penquin,这是该组织的目标Linux后门之一。这些样本之一(sha256:67d9556c695ef6c51abf6fbab17acb3466e3149cf4d20cb64d6d34dc969b6502)2020年4月上传VirusTotal。在KTAE快速检查样本显示以下内容:

b4587870ecf51e8ef67d98bb83bc4be7 - Turla 64位Penquin样本分析

研究人员可以看到,与其他两个样本(分别为99%和99%)非常相似,与其他已知样本相似Turla Penquin样本的相似性较低。通过观察它们的共同点,研究人员立即发现了一些好的Yara规则候选人。

当代码相似性检测失败时

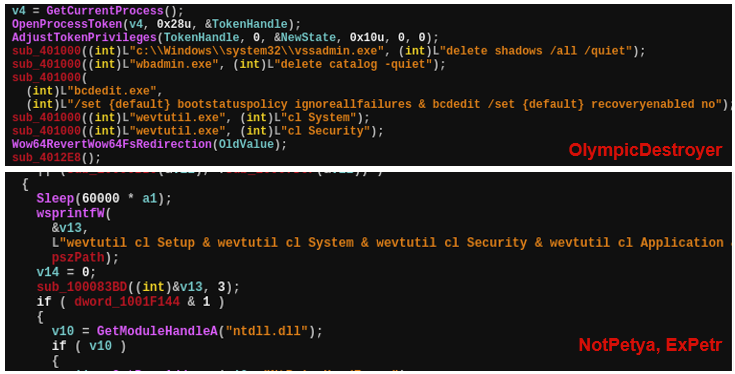

当你看到一项令人兴奋和全新的技术时,有时很容易忽略它的缺陷和限制。然而,理解代码相似的技术只能满足某种测试,分析师仍有责任验证和确认潜在客户。OlympicDestroyer这是一个非常有趣的攻击,最初是由Cisco Talos描述和命名。

思科Talos研究人员在研究中指出,OlympicDestroyer使用了与Badrabbit和NotPetya类似的技术可以重置事件日志并删除备份。虽然这两种技术的意图和目的相似,但代码语义上存在许多差异。它绝对不是复制和粘贴的代码,任何想要使用它们的人都可以使用这些简单的技术,因为命令行已经在安全博客上公开讨论。

此外,Talos研究人员指出,evtchk.txt文件名与evtdiag非常相似,该文件的名称是恶意软件在运行过程中使用的虚假标志。2016年,BlueNoroff/Lazarus在孟加拉国斯威夫特网络盗窃案中使用exe,evtsy .exe和evtchk.bat。

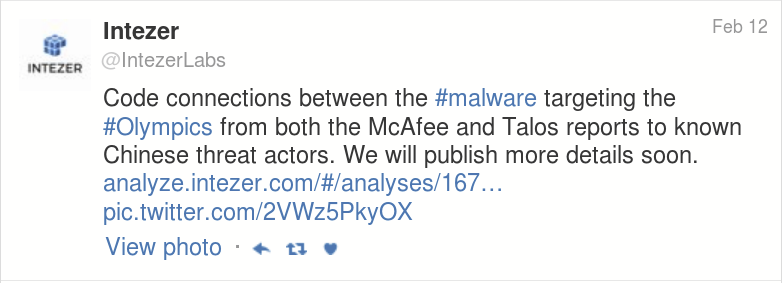

在Talos报告发表后不久,以色列公司IntezerLabs在twitter他们发现了中国APT集团链接。作为辅助节点,IntezerLabs通过访问其网站,您可以拥有优秀的代码相似性技术analytics.intezer.com进行签出。

几天后,媒体开始发表文章,暗示俄罗斯APT集团的潜在动机和活动。Crowdstrike Intelligence他说,2017年11月和12月,他观察到了国际体育领域的证书收集活动。当时,该行动归咎于俄罗斯黑客组织Fancy Bear。

另一方面,Crowdstrike亚当自己的情报副总裁·梅耶斯(Adam Meyers)媒体采访中说:“没有证据表明Fancy Bear与奥运会袭击有关。”

另一家名为Recorded Future该公司决定不将攻击归咎于任何一方。然而,他们声称发现并发现了它BlueNoroff / Lazarus LimaCharlie恶意软件加载程序的相似之处,而后者被普遍认为是朝鲜的黑客组织。

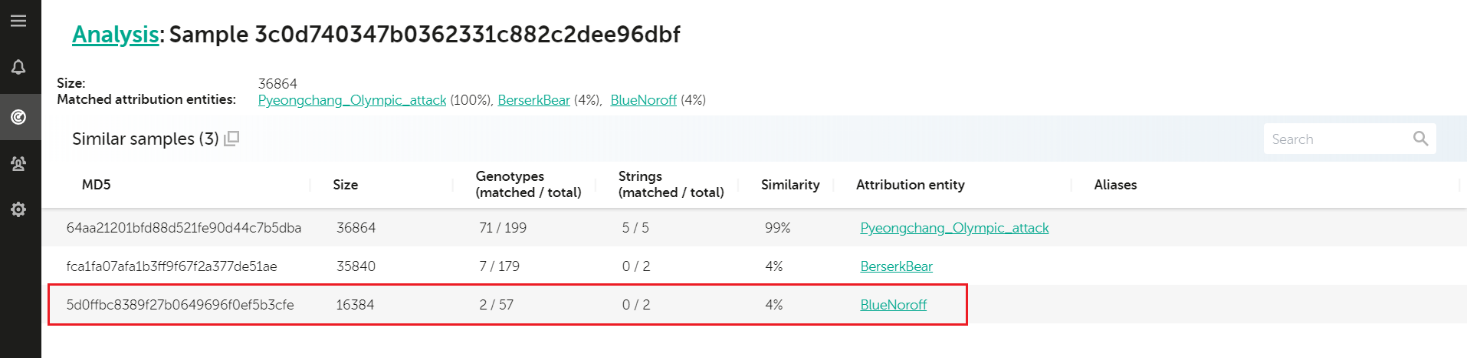

同时,研究人员也被使用KTAE来检查样本是否与之前已知的活动有任何可能的联系。令人惊讶的是,KTAE发现了一种独特的模式,这种模式也现OlympicDestroyer和Lazarus连接起来。存储在可执行文件中的特定代码开发环境特征的组合称为富有文件,在某些情况下可用作识别恶意软件开发者。

分析3 c0d740347b0362331c882c2dee96dbf

上面显示的4%相似性来自样本Rich起初,我们惊讶地发现了标头中的匹配项,尽管它很有意义。其他公司也发现了相似之处,Lazarus它以多次破坏性攻击而闻名。但有些事情似乎很奇怪。朝鲜似乎不太可能参加,尤其是在金正恩的妹妹参加平昌开幕式后。根据研究人员的法医调查,袭击发生在2018年2月9日正式开幕式之前。随着研究人员对案件的深入调查,研究人员得出结论,这是一个精心设计的错误标志;进一步的研究允许研究人员进行攻击Hades APT小组联系在一起。

这证明,即使是最好的归因或代码相似性技术也可能受到经验丰富的攻击者的干扰,不应盲目依赖这些工具。当然,在大多数情况下,提示是非常有效的。随着攻击者的技能越来越高,研究人员可能会遇到更多的虚假标志。