随着新冠肺炎疫情在)新冠肺炎疫情的普及,很多教育机构都开设了网络教育平台,但这些教育机构没有专业的网络安全措施,增加了网络教育面临网络攻击的风险。

事实上,在六月,Microsoft Security Intelligence报告称,过去一个月,教育行业占企业恶意软件攻击770万次的61%,超过其他行业。除恶意软件外,教育机构还面临数据泄露和侵犯学生隐私的风险。例如,有些人开始使用它Zoom的安全性漏洞闯入私人会议,据报道最近有几起在线教育被淫秽评论或色情内容被打断的事件。

随着开学季的到来,数字教育的规模将继续扩大。事实上,美国一半的中小学生将使用全在线教育。即使是重新开放的教育机构也在部署一些在线教育模式,如在线大型讲座。此外,第二轮冠状病毒攻击仍然存在,这意味着未来实体学校可能会大规模关闭。

为此,卡巴斯基的研究人员仔细研究了学校和大学面临的网络风险,使教育者能够提前做好准备,并采取必要的预防措施来确保安全。

本文研究了几种不同类型的攻击,包括与在线教育平台和视频会议应用程序相关的在线钓鱼页面和电子邮件,以这些相同应用程序的名义伪装攻击,以及影响教育行业的分布式拒绝服务(DDoS)攻击。

流行的在线教育平台/视频会议应用程序隐藏着各种攻击

卡巴斯基安全网络(KSN)该系统用于处理与卡巴斯基用户自愿共享的网络安全攻击相关的匿名数据,比较了两个时期的数据:2019年1月至6月和2020年1月至6月。

使用KSN,该文件包括以下平台/应用程序:

- Moodle:世界上最受欢迎的教育管理系统(LMS)。教育者利用它来构建在线课程,主持课程,创建活动。

- Blackboard:另一个很受欢迎LMS,它提供了一个虚拟的教育环境,教育工作者可以建立完整的数字课程或其他活动来补充个人指导。

- Zoom:提供免费视频会议功能的高度流行的在线合作工具。今年春天,许多教育工作者使用它Zoom在线课程。

- Google课堂:专门为教育工作者设计的网络服务,主持课程,生成作业,跟踪学生进度。

- Coursera:提供各种开放式在线课程、证书甚至学位课程的流行在线教育平台。

- edX :为全球用户提供开放式在线课程。

- Google Meet :类似Zoom视频通信服务可用于主持会议和在线课程

分布式拒绝服务(DDoS)攻击

卡巴斯基使用卡巴斯基DDoS跟踪情报系统DDoS该系统是卡巴斯基DDoS可以拦截和分析木马的保护部分C&C服务器接收的命令。该系统是主动的,而不是被动的,这意味着它不等待用户设备被感染或命令执行。“唯一目标”代表特定的攻击IP地址。

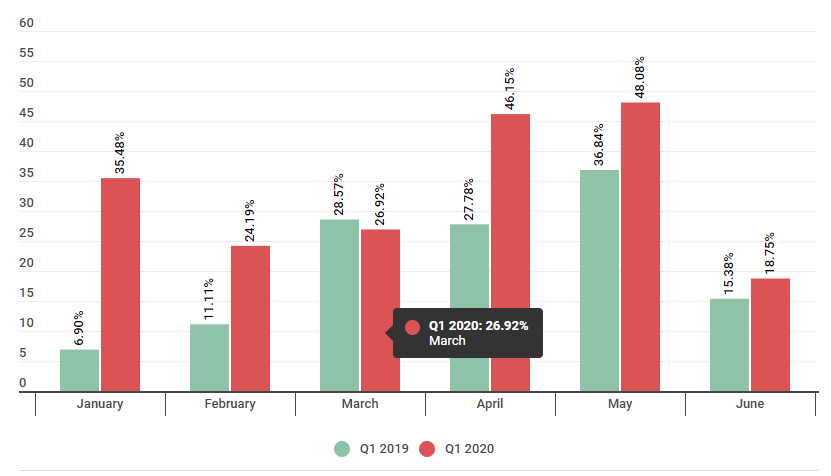

下面的报告显示了卡巴斯基DDoS2019年第一季度和2020年第一季度记录的情报系统DDoS影响教育资源百分比的攻击。

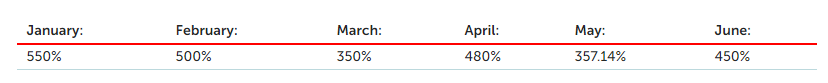

- 与2019年1月相比,2020年1月影响教育资源DDoS攻击量增加了550%。

- 从2月到6月的每个月,影响教育资源DDoS2020年攻击总数比2019年同期增加350%-500%。

- 从2020年1月到2020年6月,受到流行在线教育平台/视频会议应用程序的幌子而遭受各种攻击攻击的唯一身份用户总数为168550,与2019年同期相比增长了20455%。

- 从2020年1月到2020年6月,最常用的诱饵平台是Zoom,其中5%的用户包括在内Zoom名称文件遭遇各种攻击。第二个最常用的引诱平台是Moodle。

网络钓鱼风险

网络钓鱼是教育机构中最古老、最流行的攻击形式,这并不奇怪。事实上,在攻击者将攻击目标转向远程教育后,大量流行的网站(如Google Classroom和Zoom)钓鱼网站开始出现。从4月底到6月中旬,Check Point Research发现已注册2449人Zoom其中32个是恶意域,320个是恶意域“可疑”域。可疑域也注册了Microsoft Teams和Google Meet。登录这些在线钓鱼页面的用户通常被诱惑点击下载恶意程序URL,或者可能被诱骗输入其登录凭证,这将泄露给攻击者。

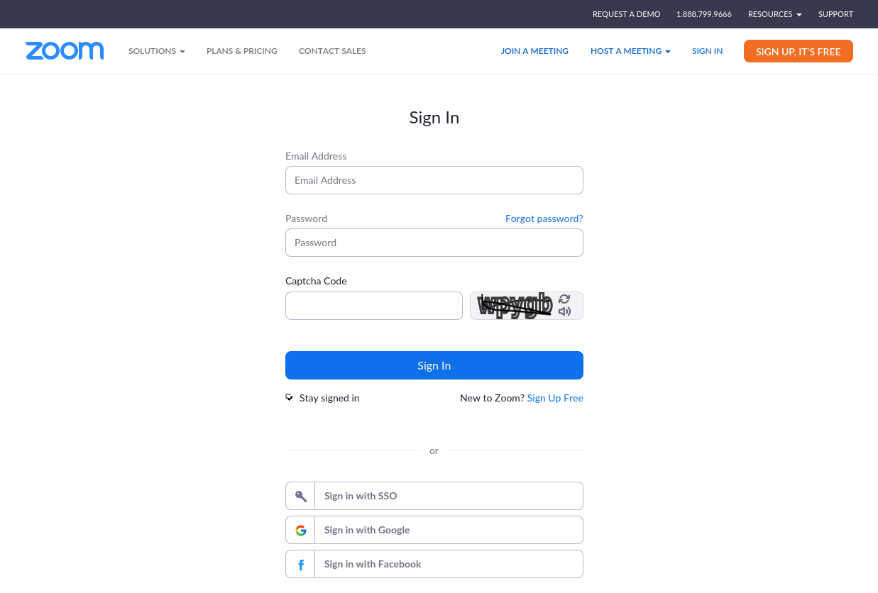

伪造的Zoom登录页面

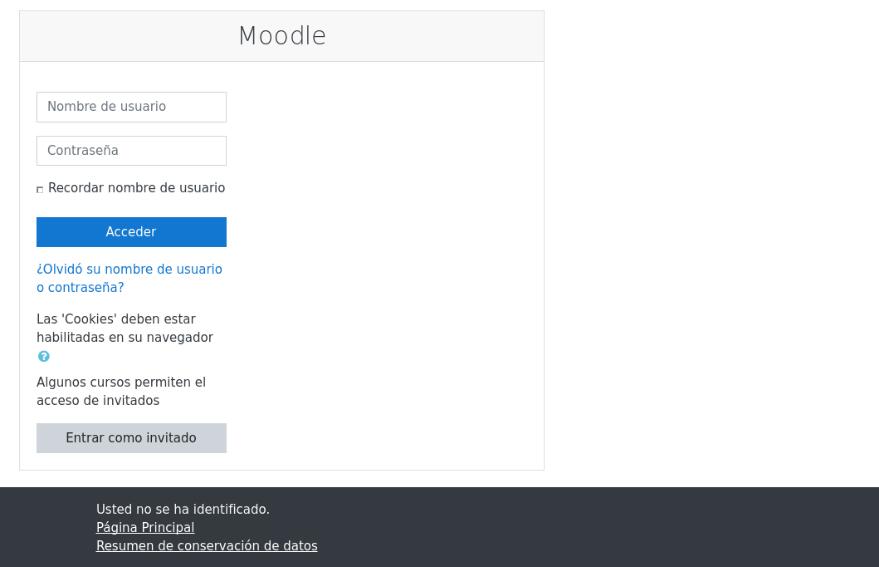

伪造的Moodle登录页面

这些攻击者甚至可以在访问攻击目标账户后使用用户登录凭证进行各种恶意目的,如发起垃圾邮件或件或网络钓鱼攻击,因为人们经常重复使用密码和访问其他账户,或收集更多的个人身份信息用于未来攻击或试图窃取资金。

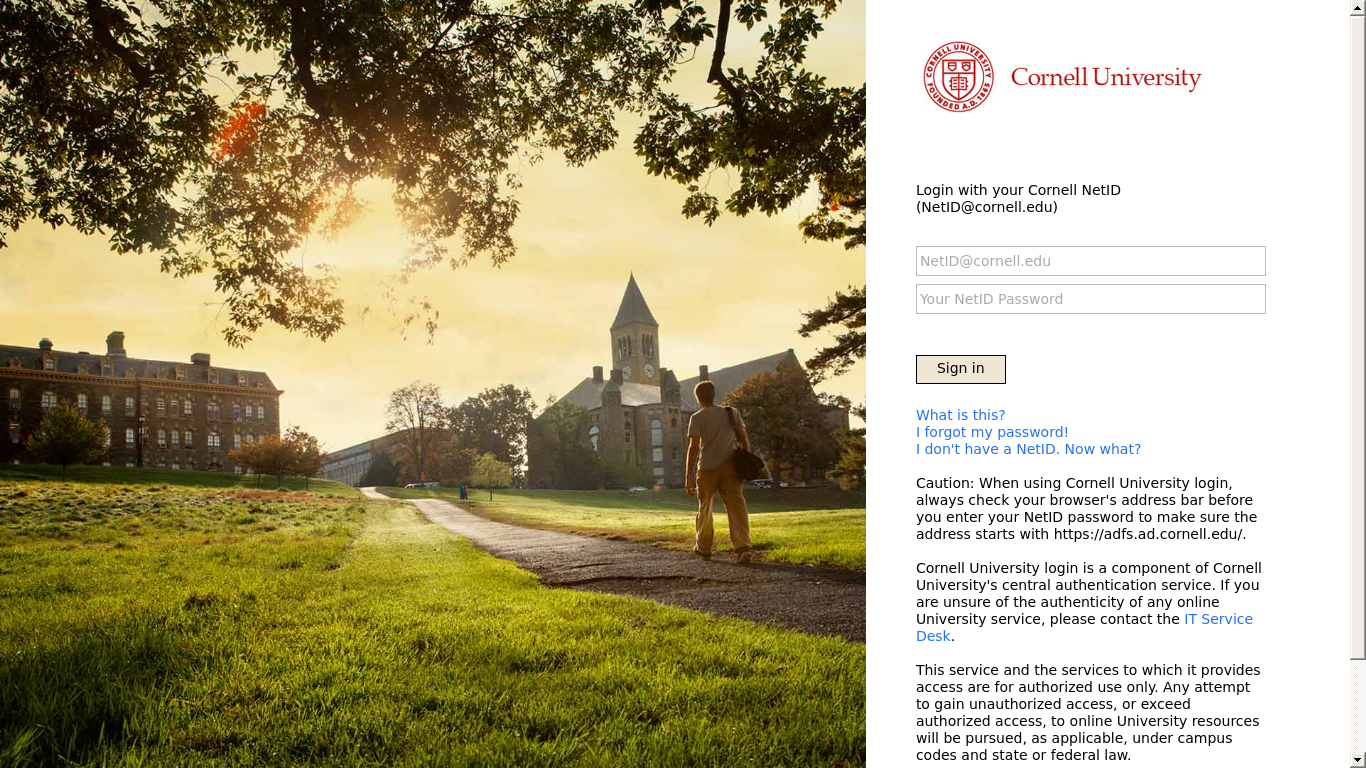

大多数大学也有自己的平台,学生和员工可以登录这个平台,访问重要的资源和各种学术服务。去年春天,一些攻击者甚至为特定的大学创建了钓鱼页面。

康奈尔大学学术登录页钓鱼页

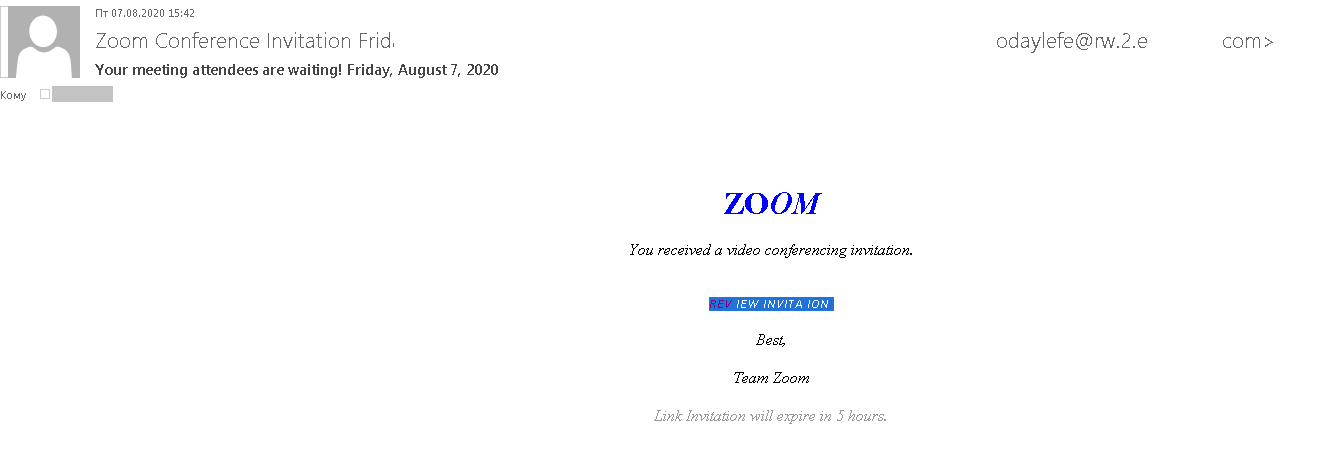

除了假网页,网络攻击者还发送了越来越多与这些平台相关的在线钓鱼电子邮件。这些用户告诉用户,他们错过了会议,课程被取消或激活了他们的账户。当然,如果他们打开电子邮件并点击任何链接,他们可能会下载各种恶意软件。

据称来自Zoom网线钓鱼电子邮件敦促用户查看新的视频会议

在线教育平台网络攻击

传播伪装成流行视频会议应用程序和在线课程平台攻击的常见方法是在合法的应用程序安装程序中嵌入恶意程序。

用户可以通过各种方式遇到这些恶意安装程序。一种方法是通过在线钓鱼网站伪装成一个看起来像合法平台的网站,如上所述。无意中进入错误页面的用户在试图下载他们认为是真实应用程序时会受到恶意软件或广告软件的攻击。另一种常见的方法是通过在线钓鱼邮件伪装成特殊折扣或来自平台的通知。如果用户点击电子邮件中的链接,他们有下载不必要文件的风险。

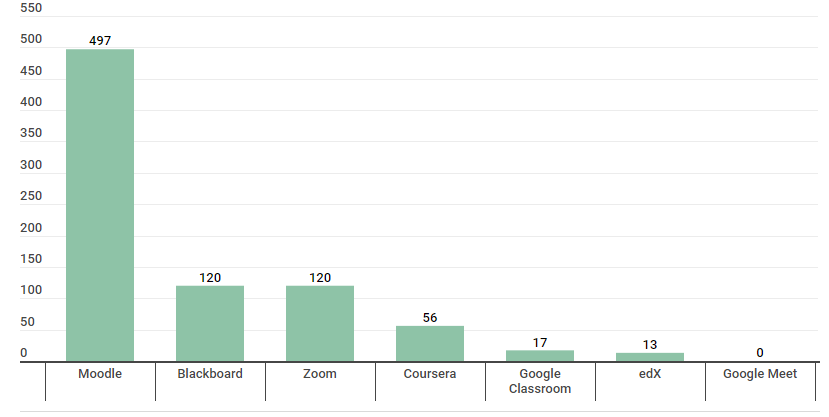

从2019年1月到2019年6月,通过本报告指定平台传播各种攻击的唯一身份是820。

20191月至6月(伪装成流行的在线教育/视频会议平台)遇到各种攻击的独特用户数量

最受欢迎的诱饵是Moodle,其中Blackboard和Zoom其次。

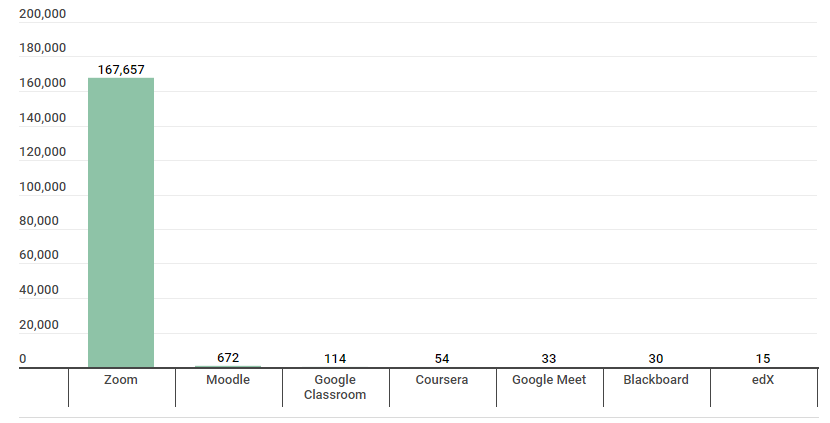

然而,到2020年,由于流行的在线教育平台,遭受各种攻击的用户总数跃升至168550,增长了20455%。

2020年1月-6月,伪装成流行的在线教育/视频会议平台的独特用户数量受到各种攻击

Zoom是最常用的诱饵平台,有99.5%的用户遇到了各种以其名义伪装的攻击。Zoom成为首选的视频会议平台也就不足为奇了。到2020年2月,该平台的新用户(222万)超过2019年(199万)。截至4月30日,该公司声称每天有3亿人参加会议。鉴于它非常受欢迎,将其作为恶意攻击者的首选是合乎逻辑的。此外,由于数百万用户希望下载该应用程序,至少有一些用户会遇到假冒的安装程序或安装文件。

仔细研究2020年的攻击趋势

攻击类型:

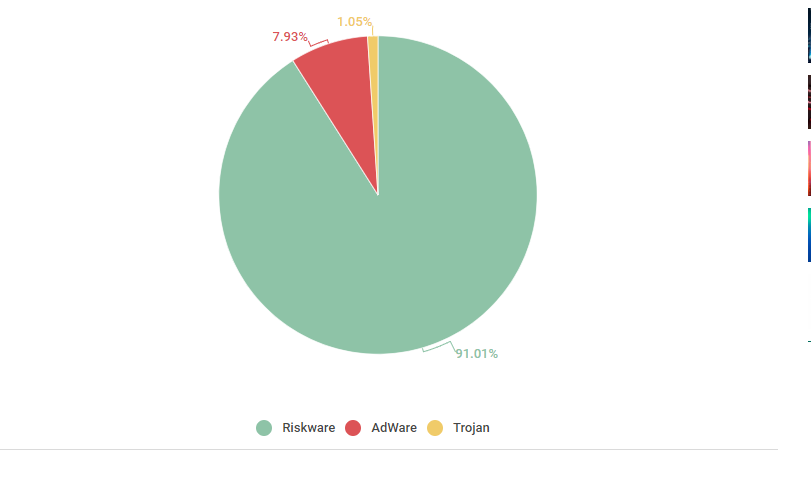

2020从1月到6月,用户伪装成流行的在线教育/视频会议平台,构成不同类型攻击的百分比分布

到目前为止,以合法视频会议/在线教育平台为幌子传播的最常见的攻击并不是病毒(99%)。非病毒文件通常分为两类:风险软件和广告软件。广告软件会用不必要的广告轰炸用户,而风险软件包含各种文件(从浏览器栏、下载管理器到远程管理工具),未经用户许可,可能会对用户的计算机进行各种操作。

大约1%的感染试图来自各种特洛伊木马家族。恶意文件使网络攻击者能够执行从删除和阻止数据到中断计算机性能的所有操作。一些特洛伊木马程序是为了窃取用户的凭证而窃取密码窃取程序,而另一些是交付程序和下载程序,两者都可以在用户的设备上提供进一步的恶意程序。

其他攻击是后门,使攻击者能够远程控制设备并执行任何数量的任务。未经授权的访问/使用,使用操作系统或应用程序中的漏洞。

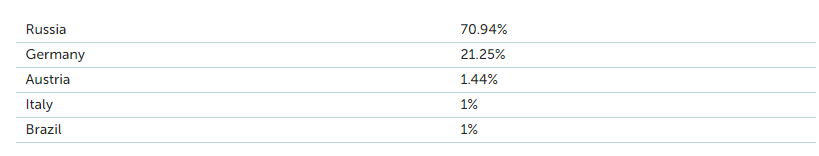

五个尝试登记感染的国家如下:

俄罗斯最多尝试以流行的在线教育/视频会议平台为幌子传播的攻击。(70.94二是德国(21.25%)。两国都于3月中旬关闭了学校,使远程教育成为数百万师生的唯一选择。此外,视频会议在德国非常流行,超过一半的德国人定期工作或上课。Zoom这个平台在有可能在全球广受欢迎。

DDoS攻击

4月,一所土耳其大学在考试中被录取DDoS攻击后被迫完全离线40分钟。 6月,DDoS攻击影响了其在线测试平台后,东北一所主要大学的考试也中断了。这只是学校被迫过渡到紧急远程教育后的两个更大趋势的例子:教育部DDoS攻击的增加。

总的来说,与2019年第一季度相比,2020年第一季度全球DDoS攻击总数增加了80%。其中很大一部分是由于远程电子教育服务攻击数量的增加。

影响教育资源的DDoS2019年第一季度与2020年第一季度的比较

与2019年第一季度相比,影响2020年第二季度所有教育资源的月中(3月除外)DDoS攻击比例稳步上升。发生于2020年1月至2020年6月。DDoS攻击总数来看,影响教育资源的DDoS与2019年同期相比,攻击量至少增加了350%。

与2019年同月相比,攻击教育资源的百分比增加了

总结

首先,新冠肺炎疫情还没有结束。很多学生至少还有很长的时间进行虚拟教育,而一些决定开学的学校已经决定只恢复在线课程。即使流行真的结束了,大多数人也同意在线教育不会完全消失。事实上,即使在新冠肺炎疫情流行之前,一些大学也开发了混合课程(线下体验与线上课程相结合)。越来越多的学术机构正在考虑将其作为未来教育计划的选择。

然而,只要在线教育越来越受欢迎,网络攻击者就会试图利用这一事实为自己谋取利益,这意味着教育机构将继续面临越来越多的网络风险。