XDSpy 是 ESET 研究人员发现, 自2011年以来一直活跃APT 组织。ESET 最近发现,该组织针对白俄罗斯、俄罗斯、塞尔维亚和乌克兰的政府、军队和外交部。

ESET 安全专家 Matthieu Faou 和 Francis Labelle 在 Virus Bulletin 2020 的一次演讲披露了该组织的攻击行动。

XDSpy

2020年 年初,ESET 研究人员为东欧、巴尔干和俄罗斯政府发现了一项以前没有公开的攻击活动。不寻常的是,研究表明,攻击组织自2011年以来至少一直活跃, TTP 几乎没有变化。专家认为,攻击组织可能已经攻击了许多其他国家,其行动的很大一部分还没有被发现。

2020 2 月,白俄罗斯 CERT 发布了关于鱼叉网络钓鱼攻击的安全公告,被 攻击ESET 和 XDSpy 与白俄罗斯的几个部委和机构有关。

攻击工具

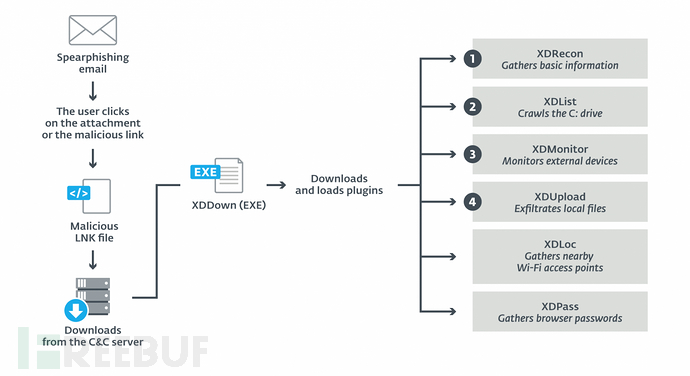

XDSpy 组织工具库中的工具虽然非常有效,但实际上非常基本,主要用于 XDDown 的 Downloader。XDSpy 恶意软件支持多种功能,包括监控移动设备、屏幕截图、窃取文档和收集 WiFi 接入点名称。

组织也通过了 NirSoft 从 Web 浏览器和电子邮件客户端窃取密码,以及 Internet Explorer 的漏洞 CVE-2020-0968。ESET 研究表明:“在 XDSpy 利用 CVE-2020-0968 不仅没有 POC 代码,关于漏洞的信息很少”,“我们认为 XDSpy 要么直接买 Exploit,或以前的 为基础Exploit 修改而来”。

XDDown 在失陷主机上下载并执行各种任务Downloader,也是模块化结构,有些插件如下:

- XDRecon:收集失陷主机基本信息(计算机名称、用户名、主驱动器卷序列号)

- XDList:寻找指定类型的文件(.accdb,.doc,.docm,.docx,.mdb,.xls,.xlm,.xlsx,.xlsm,.odt,.ost,.ppt,.pptm, .ppsm,.pptx,.sldm,.pst,.msg,.pdf,.eml,.wab)

- XDMonitor:与 XDList 相似

- XDUpload:从文件系统发送到 C&C 服务器

- XDLoc:收集附近的 SSID,可能是为了对失陷主机进行地理定位

- XDPass:从各种应用程序(如 Web在 浏览器和电子邮件程序中获取保存的密码

恶意邮件附件如 Powerpoint、JavaScript、ZIP 或 LNK 文件。ESET 研究人员指出,从周一到周五, UTC 2 或 UTC 3 时区编译了许多 XDSpy 恶意软件样本。

参考来源:SecurityAffairs