通过对“原来你是这样的5G电信云”的学习,我们知道相比于传统电信网络而言,5G电信云网络更加灵活开放。5G电信云网络的三级分布式架构,可以更加高效地承载各种类型的5G垂直行业应用。而SDN(Software Defined Network,软件定义网络)/NFV(Network Functions Virtualization,网络功能虚拟化)网络云化在极大提升资源利用率的同时,提供了业务自动化开通和智能化运维功能,实现了业务的快速上线和灵活调整。由于5G电信云优势显著,目前运营商正在积极推进网络的云化改造。

网络不断云化演进的同时,安全问题备受关注。安全是电信网络的基本需求之一,也是网络建设的重中之重。那么,如此灵活开放的5G电信云网络真的安全吗?

NFV带来的风险

NFV是一把双刃剑,带来开放性的同时,也带来了安全风险。

NFV以运行在x86服务器上的网元功能软件化的方式实现了软硬件解耦,以硬件资源池化的方式使得网络架构更加开放,业务部署更加灵活。但是在NFV架构下,为实现各层面的互操作性,NFV组件之间必须具备开放性,这会带来组件交互的安全风险。

为了避免这些安全风险,保障虚拟化电信云网络系统安全运行,必须采取有效的安全措施。、

5G电信云网络安全措施

5G电信云组网对安全性要求非常严格,从物理组网层面到业务网络层面都有限制。

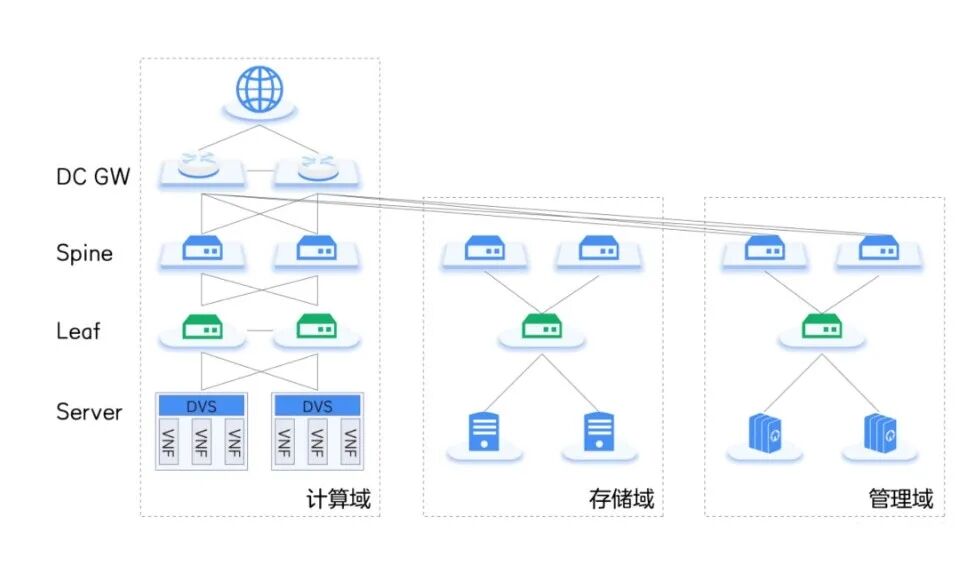

在之前讲的“5G电信云数据中心的逻辑组网”中,我们提到了根据接入服务器的不同功能,物理网络(Underlay网络)划分为计算域、存储域和管理域,通过将这三个域各自独立部署并结合防火墙技术,来保证网络的安全性。这其实就是物理组网层面的安全措施。

一般来说,物理组网要进行严格的组网隔离,部分运营商甚至要求多层级的隔离。这也可以看出,安全性在电信云中地位显著。实际应用时,在5G电信云系统中会按照不同的安全风险等级,把设备划分到不同的安全域中,不同的安全域边界如果互访,需要穿过防火墙。

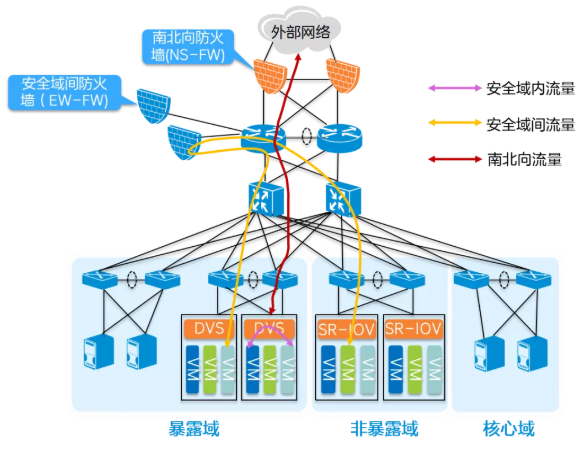

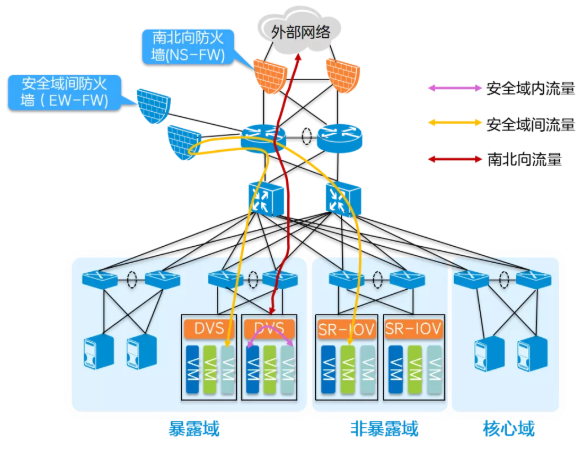

类似的,业务网络也会通过划分不同的安全域,再在不同区域之间通过不同类型的防火墙实现等级保护。

下面我们就来看看安全域是如何划分的,以及如何通过分域管理来保证网络的安全。

分域管理

对于安全域的概念,有非常细致的区分,我们把安全域划分为不同的层级。

第一层级,整网划分为计算(业务)域、存储域和管理域,这三个域物理隔离,实现业务网络、存储网络和管理网络的隔离,并使用防火墙对跨越不同网络的通信进行防护。

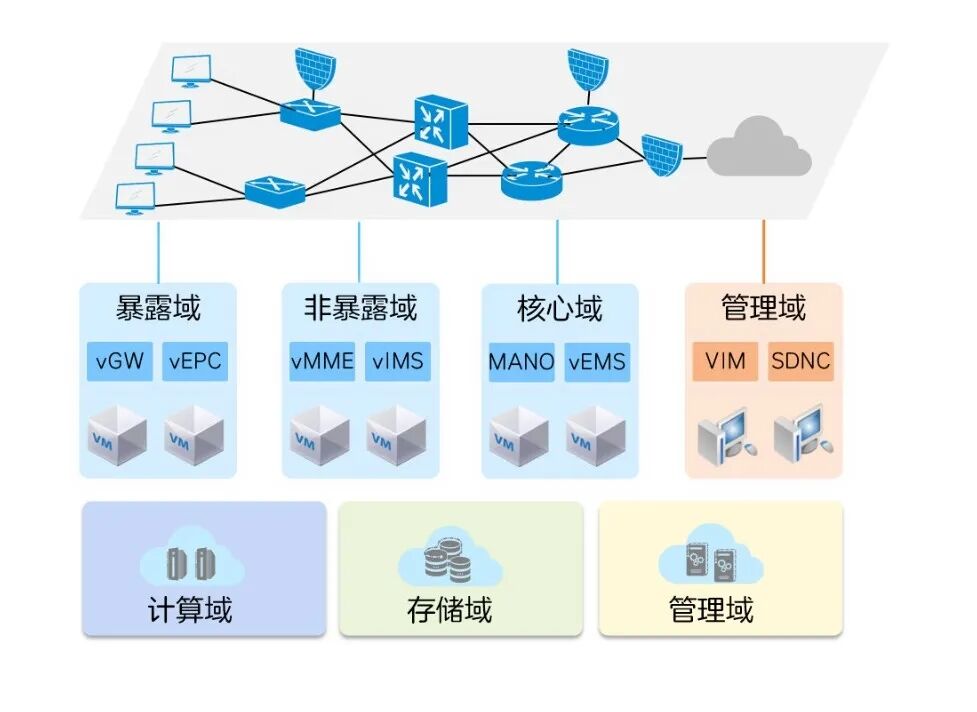

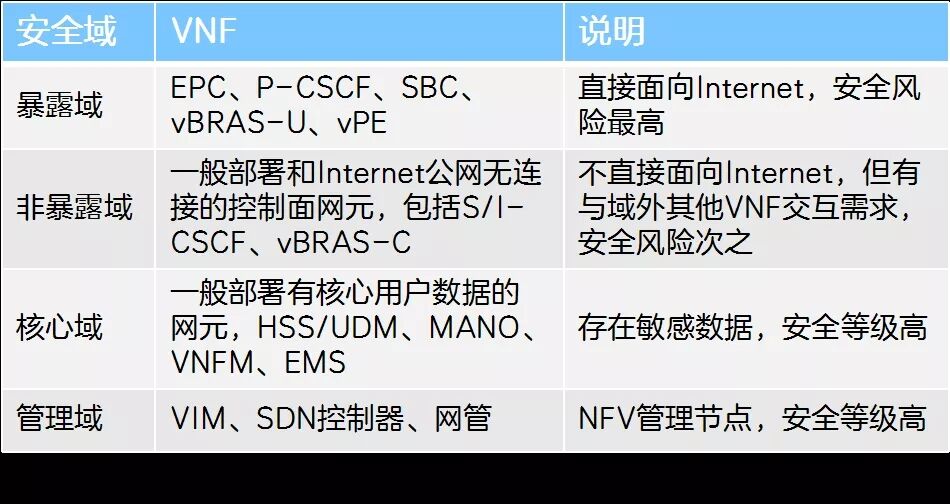

第二层级,在业务网络内部,又划分为暴露域、非暴露域、核心域和管理域。看到这里,可能细心的同学会产生疑问: 怎么又有一个管理域?别急,此处的管理域与第一层级中的管理域是不同的。

第一层级中的管理域管理的是整个网络,是必要的。而业务网络内的管理域管理的是业务,有时根据客户的实际需求,可能没有管理域,也就是非必要的。

业务网络内不同的区域之间通过不同类型的防火墙实现等级保护。其中不同的安全域中包含不同的网元。

在外部黑客攻破业务网络的暴露域时,不会影响到非暴露域、核心域和管理域的数据安全。即使攻破了非暴露域,由于非暴露域和核心域、管理域之间的防火墙与被攻破防火墙是异构的,最大可能地将网络威胁终止在非暴露域和核心域、管理域之间的防火墙,保证了核心域和管理域的安全。即使整个业务网络受到威胁,但是存储域和管理域还有一层存储/管理防火墙的保护,很大可能网络威胁只影响运行业务,而不是让整个基础设施架构受到攻击。

另外,管理域和存储域又划分不同的逻辑网络平面,严格禁止不同网络平面的互访。不同的角色设置不同的权限,分权分域。

其实,电信云中各类域的划分比较类似于古代城池的建造,通过区别不同的功能区域和设置风险等级来方便管理,并且通过建造城门来有效控制不同区域的人员流动,以达到安全可控的目的。

通过分域管理,我们能够精准、快捷地对电信云中的每个区域模块进行有效部署和控制。这就像我们上面所讲的城池建造一样,一个人管理城中那么多的百姓是很困难的。但是,通过划分不同的区域,再给每个区域安排专人负责就可以轻松达到全局可控的目的了。

防火墙部署

理解了分域管理的概念,我们接着上面的例子来讲下防火墙。

通常在古代,一个国家的每个城门都是一种界限的象征。当没有城门的时候,百姓可以在各城中随意出入,容易产生各种矛盾和纠纷,并且不方便协调和管理,因此我们设置了城门来对其进行控制,这样每个城中的人只能在有限的范围内流动,既提升了管理效率,又避免了各种问题。这里的“城门”就类似于防火墙的概念。

在电信云层面,防火墙的用途主要用于安全域边界的隔离。DC(Data Center,数据中心)业务网和外部网络之间的隔离,一般使用南北向防火墙。DC内不同安全域之间互访的隔离,一般使用跨域东西向防火墙。

其中在东西方向,流量安全采用分布式防火墙(安全组)进行隔离。同一个安全组的VM(Virtual Machine,虚机)可以互访,不同安全组VM间默认是不能互相访问的。安全组是有状态的,租户可以设置某个VM能够主动访问其它外网资源,但是拒绝外部的主动访问。

南北向流量安全防护,采用外置硬件防火墙进行安全隔离。

安全域间部署的东西向防火墙挂接在网关上,跨安全域的流量要经过防火墙进行互通。

讲到这里,我们可以看出,5G电信云的分域管理和防火墙部署相互结合,可以为5G电信云构建层层安全屏障。这种措施切实保证了网络的通畅和安全。

网络发展,安全随行。未来,随着5G电信云网络规模的不断扩大,安全策略也将越来越完善。