Freepik说,在针对公司Flaticon网站的SQL注入攻击中,黑客能够窃取830万Freepik和Flaticon用户的电子邮件和密码哈希。

Freepik是Freepik(世界上最大的在线图形资源网站之一)和Flaticon(图标数据库平台)背后的公司,每月总计1800万独立用户,每月5000万浏览量和1亿下载量。

Freepik安全漏洞背后的威胁参与者能够窃取830万用户中最古老的电子邮件和密码哈希(如果有)。

“要澄清,密码的哈希不是密码,不能用来登录到您的帐户,” Freepik补充说。

违规后重置229K MD5含盐密码

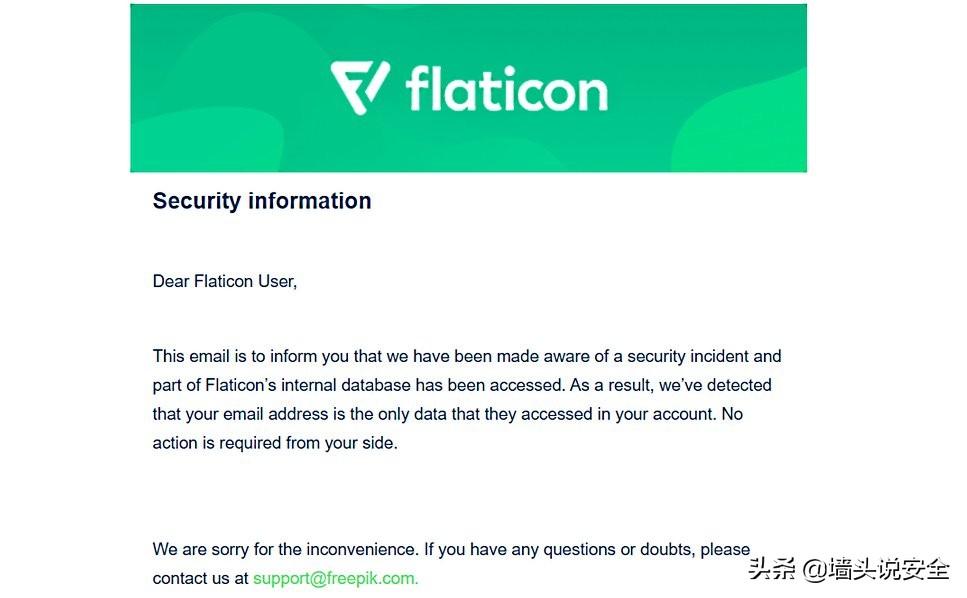

该公司补充说:“在这830万用户中,有450万没有哈希密码,因为他们仅使用联合登录名(使用Google,Facebook和/或Twitter),并且攻击者从这些用户那里获得的唯一数据是他们的电子邮件地址。”。

355万用户的电子邮件地址和密码的bcrypt哈希值是由攻击者收集和窃取的,而大约229,000用户的攻击者则获得了MD5+盐的密码哈希值。

由于使用盐+MD5散列的密码很容易破解,因此Freepik重置了所有229,000用户的帐户,并通过电子邮件发送给他们以尽快更改其密码。

对于使用bcrypt散列密码的355万用户,Freepik除了通过电子邮件通知他们更新其凭据外,没有采取其他措施。

Freepik现在使用bcrypt哈希所有用户密码

“那些用盐+MD5散列密码的用户将被取消密码,并收到一封电子邮件,敦促他们选择新密码,并在与其他任何站点共享密码时更改密码(强烈建议不要这样做),”Freepik解释了。

“使用bcrypt散列密码的用户收到一封电子邮件,提示他们更改密码,特别是在密码容易猜到的情况下。只有电子邮件泄漏的用户会收到通知,但无需采取任何特殊措施。”Freepik说,由于数据泄露正在使用bcrypt散列所有用户密码,并雇用了外部安全专家来对内部和外部安全措施进行全面审核。

如果您想检查自己的凭据是否因数据泄露而受到破坏,可以使用``我已经被拥有''了,这是一个庞大的帐户数据库,在数百次站点泄露后泄漏了。