在美国,英国,德国,新加坡,荷兰,日本和其他国家,针对不断发展的鱼叉式网络钓鱼活动使用LinkedIn诱饵时,观察到了被追踪为Lazarus Group的朝鲜黑客。

这不是Lazarus黑客(美国情报共同体和Microsoft Zinc都将其追踪为HIDDEN COBRA)首次瞄准加密货币组织。

联合国(UN)安全理事会专家说,朝鲜人是在2017年至2018年期间导致5.71亿美元损失的加密货币抢劫案的背后,美国财政部后来批准了三个朝鲜民主主义人民共和国资助和出于经济动机的黑客组织(拉撒路,安达里尔和Bluenoroff)。

美国陆军上个月的一份报告估计,朝鲜的黑客总数超过6,000,其中许多来自其他国家,包括俄罗斯和印度。

今年初,3月,作为单笔加密货币交易黑客攻击的一部分,拉萨鲁斯集团(Lazarus Group)在2018年盗窃的大约2.5亿美元中,有两名中国公民被美国指控洗劫了价值超过1亿美元的加密货币。

LinkedIn网上诱骗针对加密货币公司的系统管理员

今天,F-Secure Labs的安全研究人员表示,他们将针对网络钓鱼的攻击归因于与Lazarus Group垂直的加密货币组织。

尽管威胁行为者显然已努力消除其攻击的任何暗示-包括禁用反恶意软件解决方案并从受损设备中移除了它们的恶意植入物,但F-Secure发现了Lazarus活动的迹象,因此有可能这样做。

研究人员发现:“除了一台主机外,所有主机都在入侵过程中关闭,因此无法访问,Lazarus Group能够安全地删除他们使用的任何恶意软件的痕迹以及大量法医证据,”研究人员发现。

F-Secure能够根据被感染系统上留下的恶意植入物归因于攻击,并在拉撒路行动后由研究人员收集(与该组织先前使用的工具相同)以及北部使用的战术,技术和程序(TTP)韩国黑客的早期行动。

F-Secure今天早些时候表示:“基于从Lazarus Group攻击中回收的网络钓鱼文物,F-Secure的研究人员能够将事件与至少自2018年1月以来一直在进行的更广泛的持续活动联系起来。”

“ [S]类似的人工制品已用于至少14个国家/地区的运动中:美国,中国,英国,加拿大,德国,俄罗斯,韩国,阿根廷,新加坡,香港,荷兰,爱沙尼亚,日本和菲律宾人。”

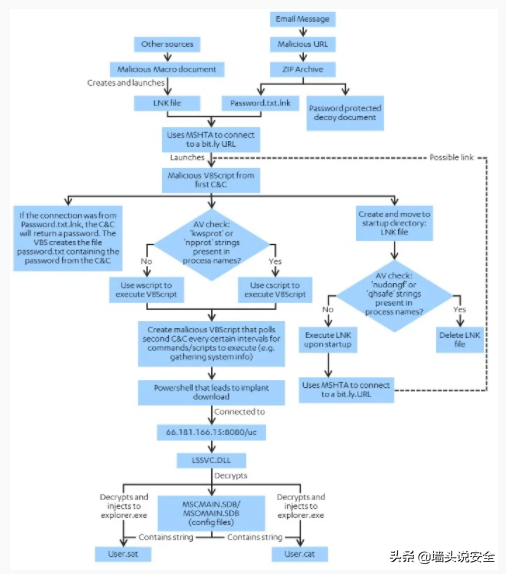

感染链

Lazarus Group引诱文件

正在进行的网络钓鱼活动

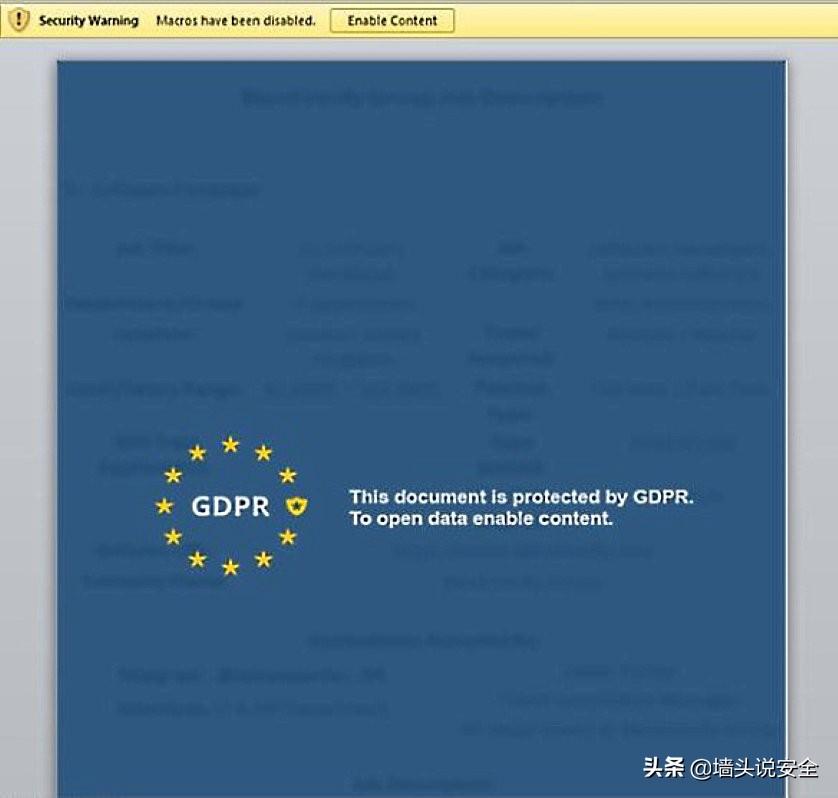

黑客使用了伪造成通用数据保护法规(GDPR)保护文件的恶意制作的Word文档,该文档要求目标设备使内容能够访问其余信息。

但是,在启用内容之后,该文档执行了恶意嵌入的宏代码,该宏代码连接到bit.ly链接(自2019年5月初以来已从多个国家访问了数十次),并在首先收集并向攻击者的系统信息泄露后部署了最终的恶意软件有效载荷。命令和控制服务器。

这些恶意植入程序具有多种功能,允许Lazarus黑客“下载其他文件,解压缩内存中的数据,启动C2通信,执行任意命令以及从多个来源窃取凭据”。

F-Secure还观察了Lazarus Group,同时在受感染的设备上禁用凭据保护以使用开源Mimikatz后利用工具从内存中捕获凭据。

研究人员总结说:“拉撒路集团的活动是持续的威胁:与这种攻击有关的网络钓鱼活动一直持续到2020年,这提高了在目标垂直市场运营的组织的意识和持续的警惕性。”

“根据F-Secure的评估,该组织将继续以加密货币垂直领域为目标,同时仍将保持这种获利的追求,但也可能扩展至垂直货币领域的供应链要素,以提高活动的回报和寿命。”