由国家支持的黑客和复杂的攻击经常受到关注。这些攻击涉及的创新技术、先进的恶意软件平台和零日漏洞的使用将使安全防御者紧张。今天的企业面临着一系列更直接的网络安全威胁,从勒索软件和客户信息泄露到从事不道德商业行为的竞争对手,国家支持的黑客不属于企业的日常保护范围。在本文中,我们将解密“DeathStalker”,它是一个独特的威胁组织,其目标似乎是律师事务所和金融公司。经过跟踪分析,DeathStalker攻击的目的不是为了经济利益,而是为了窃取信息。你为什么这么说?DeathStalker攻击者不会故意部署勒索软件,不窃取支付信息,也不会从事任何与网络攻击相关的活动。我们相信攻击者对收集敏感商业信息的兴趣,“DeathStalker”开发者是一群实施黑客服务的雇佣军,或者在金融界扮演信息经纪人的角色。

DeathStalker第一次引起我们的注意是基于一种powershell植入对象,称为Powersing。我们可以根据这一线索来确定,DeathStalker2018年最早出现攻击,2012年最早出现攻击。但是深入了解DeathStalker在与已知组织的历史和可能联系之前,让我们先了解一下DeathStalker背景和攻击手段。

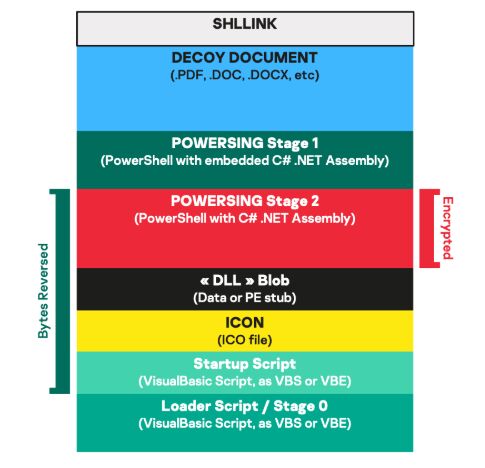

Powersing 工具链

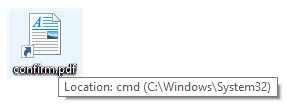

Toolchain它是文件系统和工具链。例如,一套流程中使用的每个工具和相关库的集合称为工具链(toolchain)。DeathStalker最新操作所依赖的攻击媒介包括恶意LNK附加存档的鱼叉网络钓鱼电子邮件。

虽然看起来像来自Explorer或者流行的存档提取产品档,但其快捷键指向cmd.exe。这些快下:

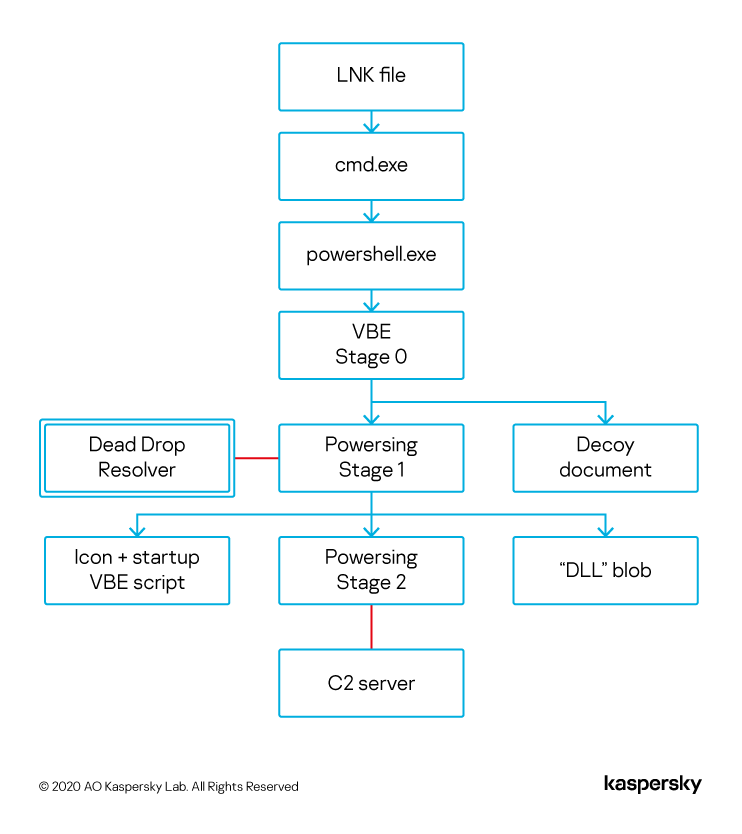

点击它们启动复杂的序列,导致在受害者的计算机上执行任何代码。cmd.exe参数传递的简短PowerShell脚本引导以下链:

1.阶段0的功能是提取和执行链的下一个元素,并嵌入LNK用户的诱饵文档显示在文件中。这就产生了点击真实文档的错觉,并确保受害者不会怀疑。

2.第一阶段是一个PowerShell脚本包含c#装配设计连接到Dead Drop通过快速提取分析器“DLL”用于解码链最后一步的加密材料以固定偏移量定位Base64编码的URL列表Windows在启动文件夹中创建方向VBE快速启动脚本(使用拖放图标)可以建立持久性。

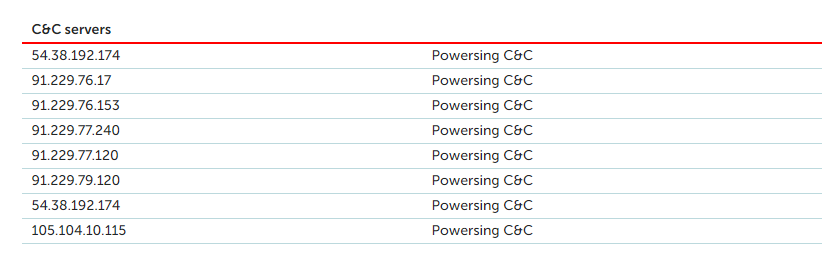

3.最后,在第二阶段,实际的恶意软件植入程序被用来控制受害者的计算机。它连接到一个Dead Drop为了获得真正的分析器C&C服务器地址,进入循环,每隔几秒钟找到一次订单。

4.当系统重启时,VBE自动执行启动脚本(与阶段0非常相似),再次导致启动阶段2。

与C&C涉及服务器通信json交换编码对象。Powersing只有两个任务:

1.截图定期从受害者的计算机上捕获,并立即发送到C&C服务器(两个内置命令允许操作员更改截图的质量和周期);

2.执行C&C提供的任意Powershell脚本;

在第一阶段和第二阶段,安全软件避免了我们分析的不同样本之间的高度差异。根据计算机上检测到的杀毒软件,Powersing它可能会选择其他持久的方法,甚至完全停止运行。我们怀疑工具集背后的团队将在攻击者的每个活动之前进行测试,并根据结果更新攻击者的脚本,这表明恶意软件的迭代和设计方法的迭代非常快。因此,可以推断,第二阶段将主动在计算机上找到虚拟化的痕迹(例如,供应商的特定MAC地址)和恶意软件分析工具,并向信息报告C&C服务器。

综上所述,Powersing它不是一个完整的恶意软件平台。相反,它是一个隐藏的攻击立足点,在受害者的网络中,它的关键作用是下载其他恶意软件。

Dead drop解析器

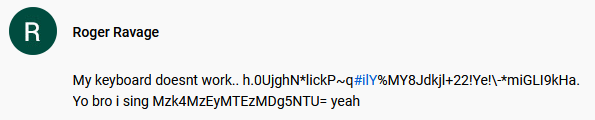

DeathStalker工具链使用了大量的公共服务Dead drop分解器。这些服务通过公开帖子、评论、用户个人资料、内容描述等方式,为攻击者提供固定数据存储。URL方法。攻击者留下的消息遵循以下模式: “My keyboard doesn’t work… [string].” and “Yo bro I sing [Base64 encoded string] yeah”。

在调查过程中,我们发现了以下消息:

- · Imgur

- · ShockChan

- · Tumblr

- · YouTube

- · WordPress

然后,这个IP地址存储在用户的硬盘驱动器上,用于建立和实践C&C连接服务器,操作员使用服务器来控制电源。网络犯罪分子依靠知名的公共服务,可以将原始的后门通信混合到合法的网络流量中。这也限制了防御者可以采取什么行动来阻碍其运营,因为这些平台通常不能被列入公司层面的黑名单,因此从这些平台删除内容可能是一个困难和漫长的过程。然而,这是有代价的:互联网永远不会忘记,网络罪犯很难消除攻击者行动的痕迹。由于搜索引擎索引或存档的数据,我们估计通过这些线索Powersing2017年8月左右首次使用。

最后要提到的一个细节是我们发现了很多。Powersing C&C都有SSL证书,这让人想起Sofacy臭名昭着的Chopstick C&C “IT Department”证书。通过分析这个基础设施和Sofacy没有关联,我们相信这是攻击者试图诱导让防护者得出错误结论。

DeathStalker与已知组织有关

Janicab恶意家族

Sec0wn在最初介绍Powersing博客文章暗示,Powersing也许是一个名字Janicab的恶意软件家族有关,其较早的样本可以追溯到2012年。然而,据我们所知,这种联系从未公开探讨过。最终,我们在Janicab2015年博客文章(1fe4c500c9f0f7630a6037e2de6580e9)中获得了F-Secure为了找到相似之处,列出的恶意软件样本之一。

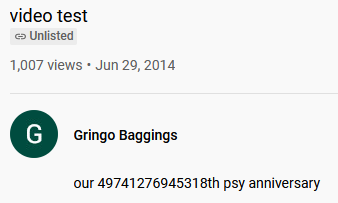

该文件指向cmd.exe的另一个LNK,单击时,文件将被删除VBE脚本和诱饵文档。脚本将建立和未列出YouTube为了获得嵌入在说明中的视频连接C&C信息:

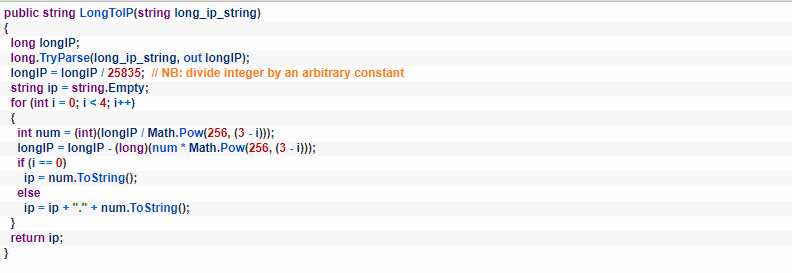

在转换成IP地址之前,在这个页面上获得的整数会除以一个常数:

尽管仅将YouTube用作dead drop解析器不足以在两组之间建立链接,但我们认为在线获取整数并将其解释为IP分割地址的过程足以解决以下问题:绘制第一个连接。

Janicab功能也让我们想起了它Powersing该示例包括基于计算机的功能MAC地址的VM检测,寻找恶意软件分析程序和熟悉的防病毒软件规避程序。Janicab还定期向受害者桌面发送屏幕截图C&C,任何事情似乎都可以执行Python脚本。

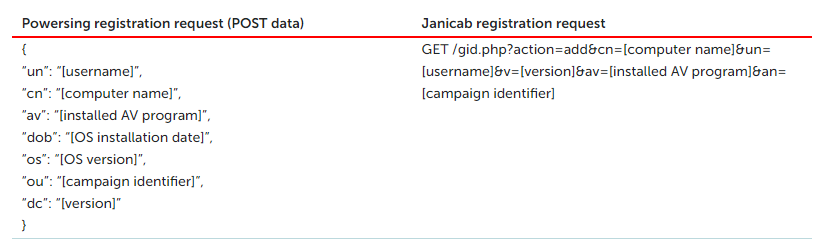

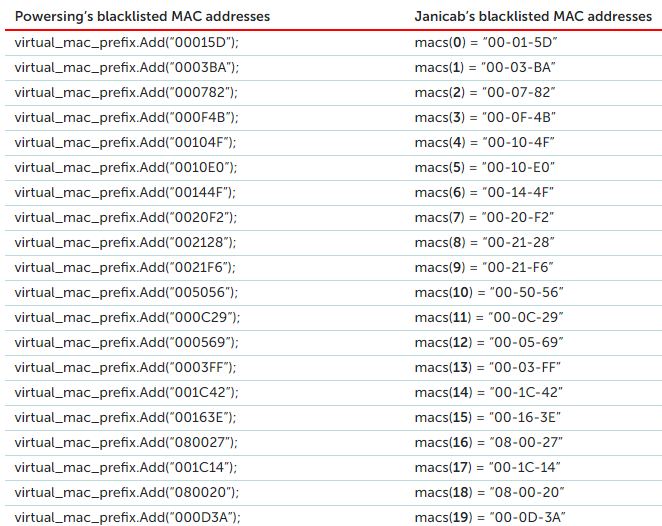

Janicab的最新版本(85ed6ab8f60087e80ab3ff87c15b1174)它还涉及网络流量,让人联想到Powersing,特别是当恶意软件向其发展时C&C服务器注册时:

此外,样本中包含的黑名单VM MAC本文前面介绍的地址列表和地址列表Powersing样本完全相同,顺序相同。

Evilnum恶意家族

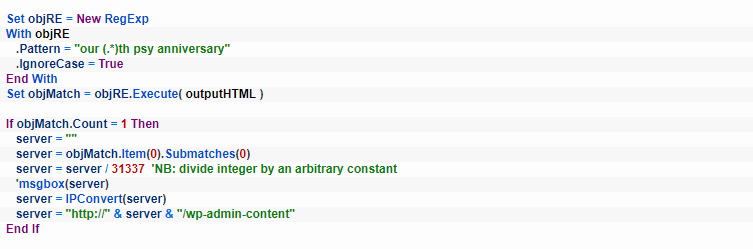

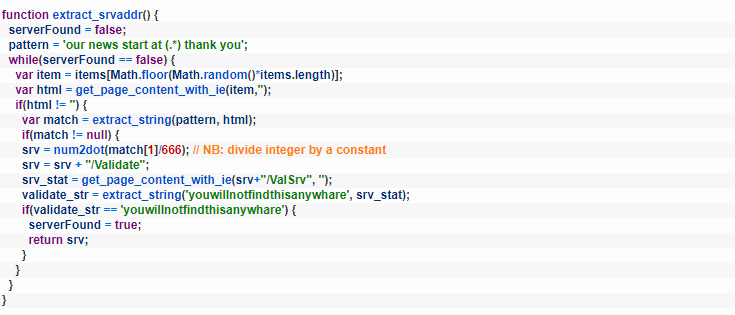

另一个值得调查的可能联系是最近Evilnum去年7月可以看到恶意软件家族ESET深度博客文章,以及我们自己的一些私人报告。ESET这篇文章详细说明了另一篇基于此的文章lnk感染链导致了基础javascript的恶意大利软件的执行。同样,我们也得到了一个旧的Evilnum样本(219dedb53da6b1dce0d6c071af59b45c),并观察到它还从dead drop解析器(GitHub)获取了C&C使用以下代码转换信息获得信息IP地址:

我们必须注意到,这种模式是使用正则表达式找到特定的字符串以获得整数,然后将整数除以常数以获得整数C&C服务器的IP地址。尽管Evilnum提供了比Powersing更大的功能,但它可以捕捉屏幕截图并发送到C&C服务器。

在受害者方面,Evilnum专注于金融科技领域的公司。它似乎对窃取商业信息更感兴趣。这和我们目前观察到的DeathStalker活动是一致的。

虽然是用不同的语言写的,但我们想提到的最后一个关系是最近的Evilnum (835d94b0490831da27d9bf4e9f4b429c)和Janicab样本重叠少量代码:

1.具有相似名称的变量用于执行等效任务的函数(“ieWatchdogFilename”为Janicab,“ieWatchdogPath”为Evilnum);

2.用于清除的两个函数有相同的名称:“deleteLeftOvers”;

我们认为这些名字是独一无二的,足以在两个恶意软件家族之间建立额外的联系。不确定的是,Evilnum示例还包含一个名字“long2ip”将整数转换为IP地址,而Powersing包含一个以“LongToIP”类似实现命名。

Powersing、Janicab和Evilnum基于脚本语言的三种工具链有以下相似之处:

1.这三个恶意家庭都是通过的LNK通过鱼叉网络钓鱼传递的文件;

2.它用正则表达式和硬编码语句dead drop解析器获取C&C信息;

3. IP地址以整数形式获得,然后在转换前将其除以硬编码常量;

4.这三个恶意软件家族之间的少量代码重叠可能表明它们是由同一团队或共享软件开发实践的团队开发的;

5.这三种恶意软件都具有截屏功能。虽然它们不是原创的,但它们通常不是这些组开发优先级的一部分,可能表示共享的设计规范;

6.最后,虽然我们没有太多的关系Janicab但是Powersing和Evilnum他们都在窃取商业信息,尽管他们在不同的行业,但这两项活动都符合雇佣军组织运作的假设;

虽然在我们看来,这些观点本身还不足以得出结论,但我们认为把它们放在一起可以做出更合理的判断Powersing、Evilnum和Janicab由同一组织操作。

研究受害者

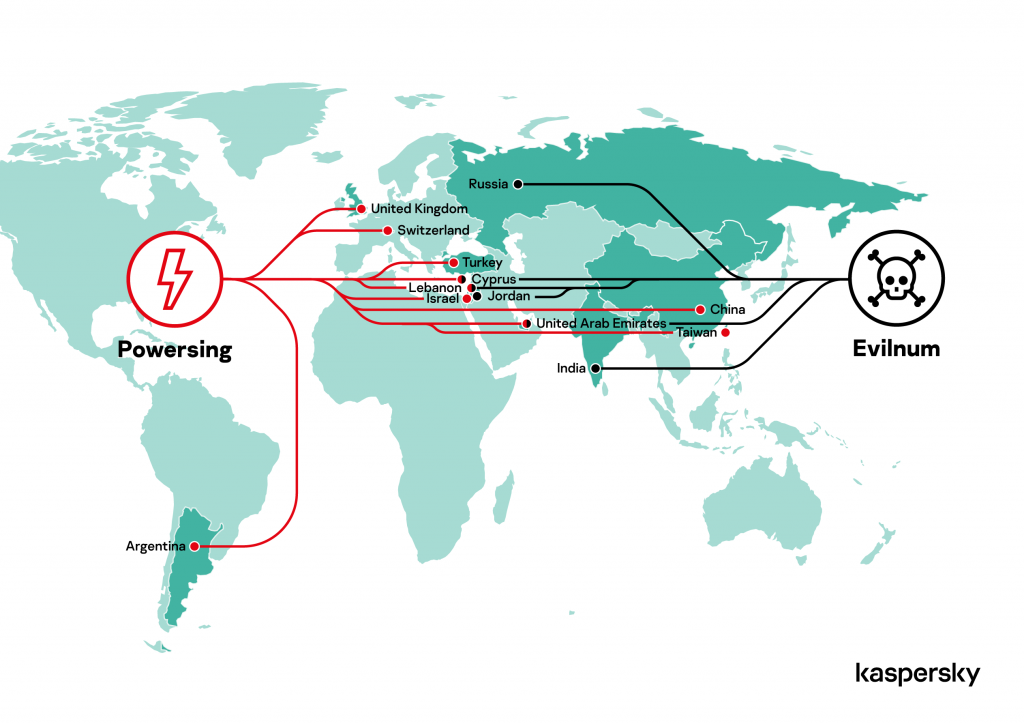

“DeathStalker”主要针对律师事务所、财富咨询公司、金融科技公司等金融领域的私人对象……。在这个例子中,我们例子DeathStalker攻击外交部门。

研究人员在阿根廷、中国、塞浦路斯、以色列、黎巴嫩、瑞士、台湾、土耳其、英国和阿拉伯联合酋长国发现了与电力相关的攻击。此外,塞浦路斯、印度、黎巴嫩、俄罗斯、约旦和阿拉伯联合酋长国也发现了受害者。

总结

在本文中,我们描述了一个现代感染链,它仍然被一些黑客组织使用和开发。感染链不包括任何创新技能或复杂的方法,其中一些部分实际上可能看起来不必要。根据分析,DeathStalker自2012年以来,开发者一直在使用相同的攻击方法。

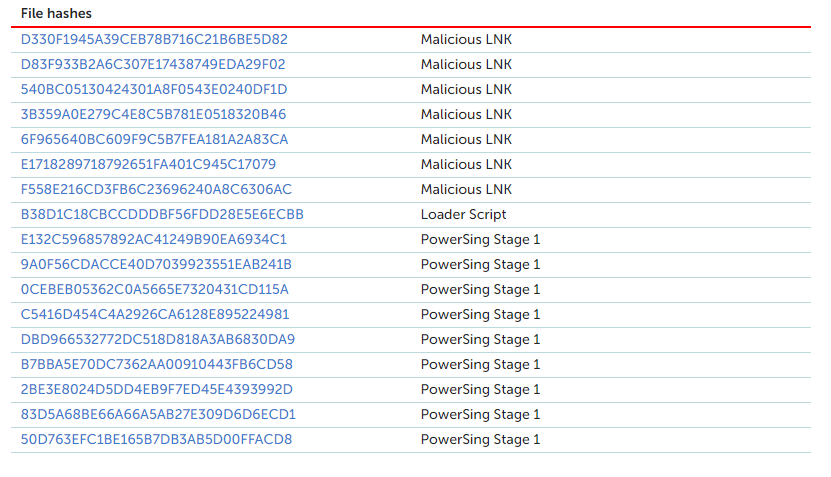

IOC

本文翻译自:https://securelist.com/deathstalker-mercenary-triumvirate如果/98177/转载,请注明原始地址: