Link11对2020年上半年DDoS进行统计后发现,在今年COVID-19流行的全球封锁期间,DDoS攻击的趋势较去年翻了一倍!

到2020年4月、5月和6月,Link11的安全运营中心(LSOC)记录的攻击次数环比2019年高出97%,在2020年5月达到环比增加108%的峰值。

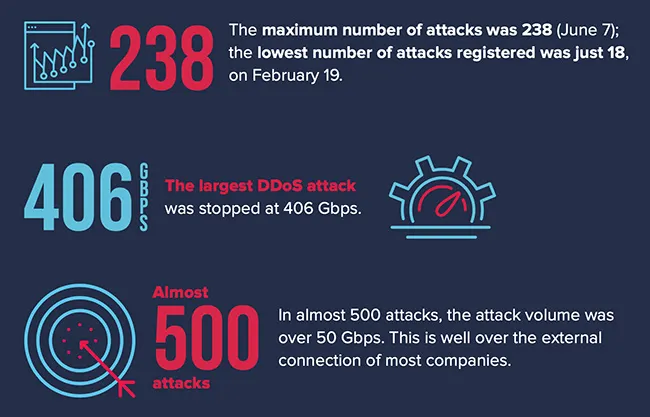

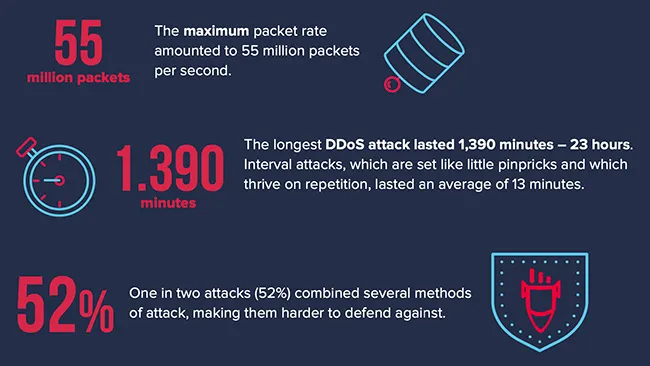

2020年DDoS攻击报告的主要发现包括:

- 多种媒介攻击不断增加:52%的攻击结合了多种攻击方法,使其难以防御。一种攻击包括14种方法。迄今为止注册的向量数量最多。

- 反射放大向量的数量不断增加:最常用的向量包括DNS,CLDAP和NTP,而WS Discovery和Apple Remote Control在2019年被发现后仍被频繁使用。

- 自年初以来,为DDoS攻击者设置的攻击向量向Dhcp服务器检测伸出了黑手。LSOC发现了利用数字录像机漏洞的媒介。在2020年第二季度COVID-19大流行期间,这种新的攻击方法被数百次用于大型的DDoS攻击。

- 分布在全球的反射放大攻击的DDoS来源:2020年上半年最重要的三个来源国是美国,中国和俄罗斯。但是,越来越多的攻击可以追溯到法国。

- 平均攻击带宽仍然很高:DDoS攻击的攻击量稳定在较高水平,平均为4.1 Gbps。在大多数攻击中,80%的速度高达5 Gbps。

- 最大的DDoS攻击停止在406 Gbps。在近500次攻击中,攻击量超过50 Gbps。这远远超过了大多数公司的可用连接带宽。

- 来自云端的DDoS攻击:来自云端的DDoS攻击百分比为47%,高于2019年全年(45%)。

- 已知提供商的数据和设施很多都被攻击者利用,但最常见的是Microsoft Azure,AWS和Google Cloud。攻击者经常使用虚假身份和被盗的信用卡来开设云帐户,从而难以追踪攻击背后的罪犯。

- 最长的DDoS攻击持续了1,390分钟-23小时。间隔发作的持续时间平均为13分钟,间隔发作的发作时间短暂,反复发作也很活跃。

“这种大流行迫使组织加快了其数字化转型计划,但也增加了对黑客和罪犯的攻击打击面,他们希望通过使关键系统脱机以最大程度地破坏此数据设施,进而获得更多的机会去牟利。

对于许多公司来说,这种因为COVID-19带来的攻击新常态将持续成为主要的安全风险,并且仍然需要做大量工作来保护网络和系统免受批量攻击。

组织需要在基于自动化,人工智能和机器学习的安全解决方案上进行投资,这些解决方案旨在应对多向量攻击和网络安全机制。