物联网(IoT)市场发展迅速,终端数量剧增,安全隐患大,物联网产业链中安全环节占比低。物联网业务深入多个行业,全方位影响人民生活,相应的安全问题也将带来严重威胁,甚至包括生命和财产安全。本期我们将分享近期物联网安全相关的两条分立的趋势信息,分别是关于物联网安全威胁评估和依靠政策保障设备安全的启示。

物联网安全的防御方向与技术要求指南指出了应对物联网威胁的评估方法,并强调保护物联网安全需要在产品全生命周期内,特别是在安全开发和硬件设计方面尽职尽责,同时对系统组件执行弹性测试和分析。随着物联网规模日益扩张,物联网安全威胁日益加剧,如何评估物联网安全成为当下的研究热点。

如何评估更复杂的物联网威胁

随着连接我们和世界的设备和技术不断发展,网络罪犯正在发展其方法,以攻击和危害物联网(IoT)的关键系统。构建能够经受住时间考验的IoT产品,需要始终如一地在软件开发生命周期和供应链中内置安全控制。整个供应链中的任何重大安全漏洞都可能带来巨大风险。保护IoT需要在整个产品生命周期,特别是安全开发和安全硬件设计方面尽职尽责,同时对系统组件执行弹性测试和分析,以检测在生产之前运行时可能出现的问题。

第一个挑战是物联网拥有多样化的供应链和庞大的攻击面。了解IoT生态系统和所有各种接口需要了解各种风险,以及所呈现的接口在遭到破坏时如何影响整个系统。对于安全团队来说,通过紧密集成的技术堆栈简化复杂体系结构安全任务的实现非常重要,以便帮助开发团队在解决其设计中的其他安全漏洞之前建立安全基础。在开发早期对硬件、软件和基础结构执行体系结构分析和威胁建模,以确定安全控制薄弱并可能导致安全漏洞或设计缺陷,尽早将安全覆盖纳入开发实践对于保持安全第一,而不是落后于以后的周期或版本。

物联网的另一个具有挑战性的方面是评估所需的广泛而深厚的技能集。所需的技能包括了解硬件内部、电气工程、软件开发专业知识和自定义网络协议等等。有效的评估应成功识别整个IoT体系结构中的弱点,包括软件、API、Web 和移动组件。IoT审查应包括源代码审查、软件和硬件测试、取证分析和逆向工程。

组织还需要深入了解其系统在遇到故障时的行为。混沌和恢复能力测试可确保在软件和基础架构中内置自修复功能,以便攻击不会对系统产生级联影响。如果安全关键服务以导致传染到其他组件的方式失败,则通常只能在完全部署的端到端堆栈中识别。

目前很多研究开始依靠物联网政策保障设备安全,从家用无线路由器举例,表述了物联网安全面对的问题特点,并提出了一种解决思路:通过政策与标准的制定,使物联网产品与设备符合规范,便于管理。建立和协调跨境安全标准是迈向更安全的物联网生态系统的重要一步。用相同的渠道将安全性推回供应链。

通过物联网供应链实现级联安全

在大多数家庭网络和许多工业网络的核心,是“卑微的”无线路由器。也正因与此,其安全性是一项突出的问题,但是研究人员在过去15年中在路由器安全方面几乎没有取得什么进展[1],重大安全漏洞不断被发现。家庭 Wi-Fi路由器中的严重漏洞可能会为攻击者打开访问本地网络和其他连接系统的大门。

路由器就是物联网安全面临的挑战的一个示例,其问题特点是:依赖性扩大、安全实践不良,以及全球制造商无法覆盖单一司法管辖区。

在一份论文中[2],作者提出利用供应链作为解决方案的一部分。向美国消费者销售产品通常要求IoT制造商通过美国子公司或更常见的是国内分销商(如百思买或亚马逊)进行销售。联邦贸易委员会可以向该分销商施加监管压力,要求只销售符合美国网络安全机构开发的安全框架要求的产品。这将给制造商带来压力,使其产品符合此安全框架中规定的标准,包括向组件供应商和原始设备制造商施加压力,以确保他们提供符合公认安全框架的部件。

公司要求制定可测试的物联网标准,以帮助他们准确、一致地传达他们销售给客户的产品的安全性。分销商Target已经拥有了内部流程,以确保其货架上的所有产品都符合相关的安全和质量标准。像最近的NIST内部报告8259这样的示例是这一框架的很好选择,使联邦贸易委员会无法认可或颁布自己的标准。其他例子,如日本政府的物联网安全框架,表明对这个问题的关注,但目前过于抽象,无法执行制造和设计过程。

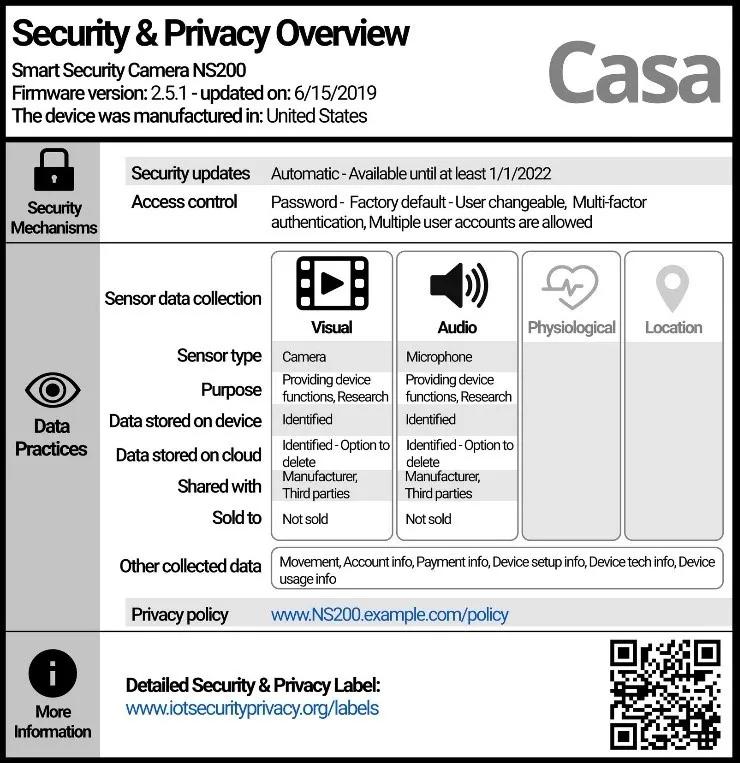

此外,国家标签计划将帮助分销商识别合规产品,并为消费者向制造商施压提供途径。最近的一项调查发现,87%的消费者认为制造商有责任保护他们的物联网产品。标签方案将为这种市场提供另一条途径。Cyberspace Solarium委员会建议建立国家网络安全认证和标签管理局,这将有助于集中有关良好安全做法的市场信息,并为用户提供可访问的评级。上个月,卡内基梅隆大学的CyLab展示了一个原型物联网安全标签方案,基于几年的工作,旨在将关键安全措施浓缩成一组简洁的单词和图像。如图1所示。

图1 物联网安全标签方案示例

这些政策工具不仅限于美国。今年早些时候,新加坡公布了自己的Wi-Fi路由器和智能家居产品标签计划[3],这是一个令人鼓舞的迹象,表明这可能是将安全较差的物联网设备从全球市场中去除的可行方法。英国《业务守则》提供了类似的机会[4],让零售商和分销商对其销售的产品负责,为物联网制造商和服务提供商提供了13项安全准则。在2019年进行公众咨询后,英国政府探索了强制性的安全标签计划,并彻底禁止销售不符合前三大准则的产品:无默认密码、实施漏洞披露政策以及定期软件更新,并基于终止使用政策。欧洲电信标准协会(ETSI)去年以英国的工作为研究点,推出了消费者物联网安全标准,而欧盟网络安全机构则发布了其"良好做法"报告,概述了物联网的基准安全建议。澳大利亚物联网联盟提出的一项名为"信任标记"的独立认证计划[5],也是一种成熟的安全标签方案模板。

参考文献

[1]https://securityledger.com/2019/08/huge-survey-of-firmware-finds-no-security-gains-in-15-years/

[2]https://www.atlanticcouncil.org/in-depth-research-reports/report/the-reverse-cascade-enforcing-security-on-the-global-iot-supply-chain/

[3] https://www.straitstimes.com/singapore/cyber-security-label-for-smart-home-devices

[4]https://www.gov.uk/government/publications/code-of-practice-for-consumer-iot-security/code-of-practice-for-consumer-iot-security

[5]https://www.databreachtoday.com/coming-soon-trust-mark-certification-for-iot-devices-a-14459