近年来,安全研究人员一直警告说暴露在互联网上而没有足够的安全防护的设备是一个新的攻击面。黑客可以通过漏洞利用来控制设备,也可以直接连接到那些无需认证的暴露的端口。

通过这种方式被黑的设备一般会成为恶意软件僵尸网络,或作为入侵更大的企业网络的跳板。尽管这已成为一种共识,仍然有大量的设备暴露在互联网且没有足够的安全防护。

IPP暴露

IPP表示Internet Printing Protocol(互联网打印协议),是用户管理联网的打印机和发送打印作业到在线打印机的协议。IPP协议与其他打印机管理协议不同的是IPP更加安全,支持访问控制列表、认证和加密通信这样的高级安全特征。虽然IPP支持这些特征,但并不表示设备的所有者可以使用这些特征。

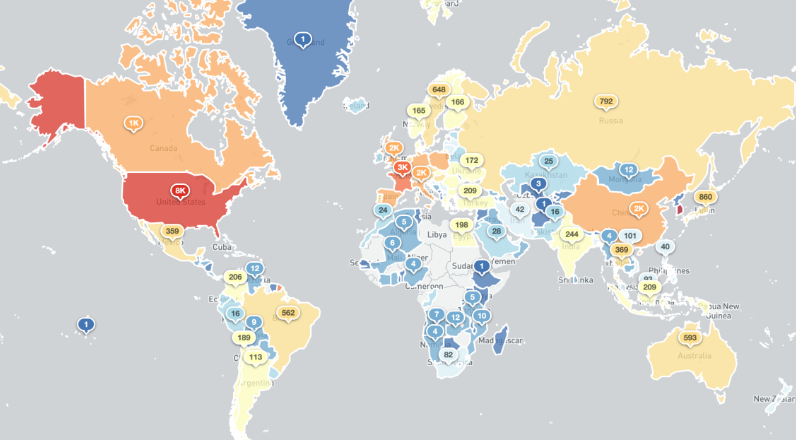

Shadowserver的安全研究人员扫描了40亿暴露了IPP端口的打印机的可路由的IPv4 地址,发现黑客可以通过 Get-Printer-Attributes 函数来查询本地详情。暴露的IPv4地址(2020年6月7日)按国家分布情况如下所示:

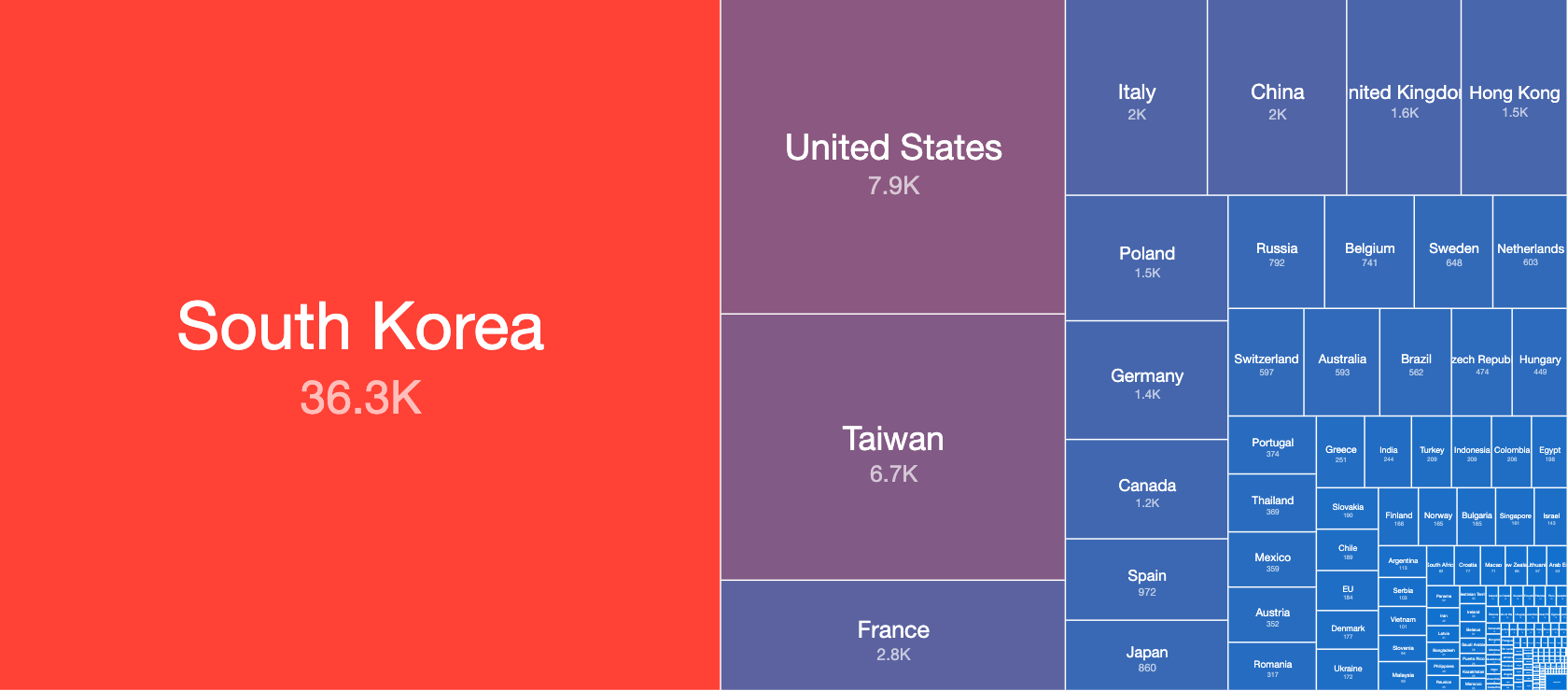

研究人员发现平均每天通过IPP 端口暴露的打印机有约8万台。这个数字大约是所有联网的IPP 打印机的1/8,研究人员用BinaryEdge 搜索引擎扫描发现每天通过互联网可以访问的IPP 端口(TCP/631)大约在65万到70万之间。每日暴露IPP服务最多的国家如下所示:

暴露IPP服务最多的国家(2020年6月7日)

IPP 端口暴露的安全问题

将IPP端口暴露在互联网而没有足够的安全防护会导致许多问题。

情报收集。研究人员称该端口可以被用于情报收集。因为大量的IPP联网打印机会返回一些额外的信息,比如打印机名、位置、型号、固件版本、组织名、甚至WiFi网络名。攻击者可以收集这些信息,然后检索一些企业网络的信息,为下一步攻击做好准备。

此外,大约1/4 的IPP 联网打印机(2万台)暴露了厂商和型号的详细信息。研究人员称这些暴露的信息可以使攻击者很容易地定位目标设备的位置、数量,以及可利用的安全漏洞。

IPP 攻击工具。互联网上有很多的IPP 攻击工具。比如PRET (Printer Exploitation Toolkit) 就被用于劫持打印机和打印不同种类的宣传信息。这样的工具集还可以用作其他目的,比如接管有漏洞的设备。

研究人员希望通过发布的IPP 设备报告可以让互联网上暴露的IPP 打印机的数量进一步减少,让安全管理员意识到暴露这些设备所带来的潜在风险。

安全建议

研究人员认为并不是所有的IPP 设备都需要对所有人开通访问权限。这些IPP 设备应纳入防火墙的范围内或启用认证机制。

研究人员建议用户要定期更新系统和安装补丁来限制攻击者的攻击面。

研究人员建议用户根据打印机的配置手册来配置IPP 访问控制和认证特征。