新发布的研究警告说,可以利用移动网络运营商(MNO)的现代通信协议中高影响力漏洞来拦截用户数据,然后进行假冒,欺诈和拒绝服务(DoS)攻击。

这项发现是伦敦网络安全公司Positive Technologies上周发布的2020年LTE和5G网络漏洞新报告的一部分。

“本文包括代表欧洲,亚洲,非洲和南美的28家电信运营商在2018–2019年期间进行的安全评估的结果。”

称为GPRS隧道协议(GTP),受影响的基于Internet协议(IP)的通信标准定义了一组规则,用于管理2G,3G和4G网络上的数据流量。

它还构成了GPRS核心网络及其后继的演进式分组核心(EPC)的基础,从而使用户可以在从一处移动到另一处的同时保持与Internet的连接。

该公司表示:“ GTP协议包含许多威胁,威胁着移动运营商及其客户,因此,攻击者可能会干扰网络设备,并使整个城市无法通信,冒充用户访问各种资源并使用网络服务,但要以运营商或用户为代价。”

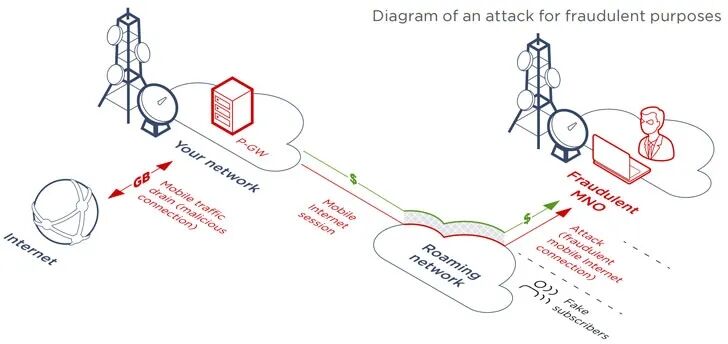

原理图一

主要缺陷源于该协议不检查订户的实际位置,因此难以验证传入流量是否合法。

第二个体系结构问题在于验证订户凭据的方式,从而允许别有用心者冒充SGSN(服务GPRS支持节点)的节点。

更令人担忧的是欺诈和冒名顶替的可能性,其中攻击者利用受感染的标识符来使用移动互联网,但需要支付合法用户的费用。

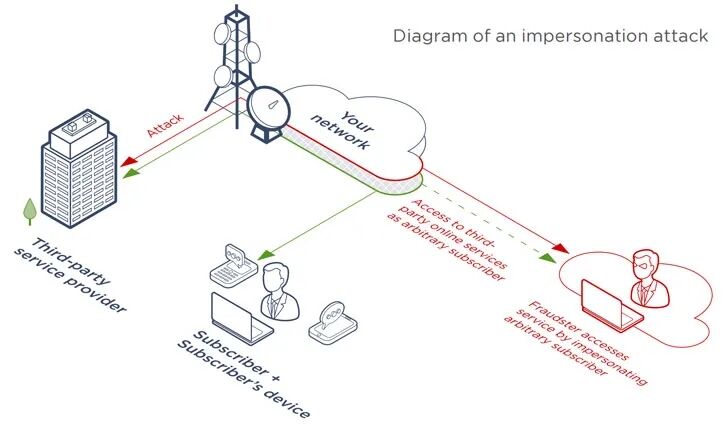

原理图二

在替代方案中,恶意行为者可以劫持包含真实订户的相关标识符(例如电话号码)的用户会话数据,以模拟该个人并访问Internet。

报告说:“不诚实的MNO还可利用这些攻击来产生漫游流量,而MNO(虚假地)向另一运营商收取该运营商用户不存在的漫游活动的费用。”

“在所有经过测试的网络上,使用移动互联网是可能的,而其他用户和运营商都将付出经济损失。”

积极技术公司表示, 随着5G网络将EPC用作无线通信的核心网络,它们同样容易受到欺骗和披露攻击。

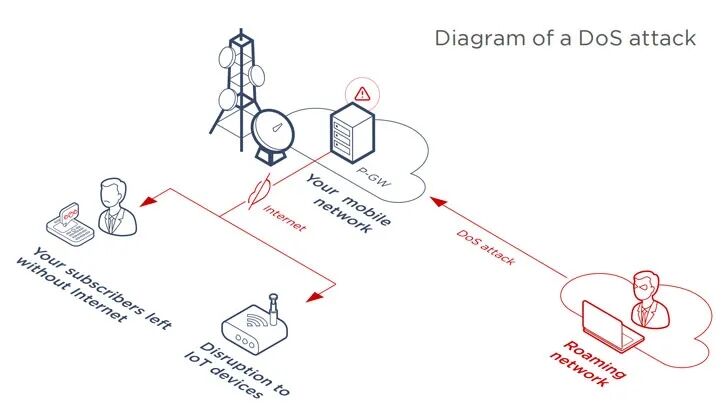

它补充说,每个经过测试的网络都容易受到针对网络设备的拒绝服务的攻击,因此阻止了有效的订户连接到Internet并导致移动通信服务中断。

研究人员说:“大量通信丢失对于5G网络尤其危险,因为其用户是IoT设备,例如工业设备,智能家居和城市基础设施。”

原理图三

为了缓解安全问题,该公司敦促运营商在GTP级别上执行基于白名单的IP过滤,除了遵循GSMA安全建议以实时分析流量并采取措施来阻止非法活动。

报告总结说:“在网络设计过程中,安全必须成为首要任务。” “随着运营商开始着手解决5G网络的建设,现在比以往任何时候都更加正确。”

“在后期阶段尝试将安全性作为事后考虑的方法可能会花费更多:运营商充其量可能最多需要购买额外的设备。最糟糕的是,运营商可能会长期陷入无法解决的长期安全漏洞中。”