光纤的诞生是通信行业的一次革命,利用光纤高速传输速度、低损耗、高保真度、低成本等优势,通信行业进入了大发展时期。如今,光纤作为通信载体遍布全球各地骨干网络,跨越海洋的海底光缆也变得越来越多,光纤窃听与反窃听技术的研究也因此成为当今各国国防科研人员研究的重要内容。

光纤窃听发展历程

最早的窃听是以电话窃听为代表的声音窃听,但随着技术的发展与信息传输方式的多样化,窃听的手段也逐渐增多,如激光窃听、微波窃听等,这些是针对声源进行窃听的一种方式。另一种最常见、最直接的窃听方式,是对信道进行窃听,它包括通信电缆窃听、无线电窃听、光纤光缆窃听等。

20世纪80年代后,由于光纤光缆在传输信号上的超大容量和优异性能,世界各国愈来愈依靠光缆通讯。针对光纤通信系统的光纤窃听与反窃听也就成了各国国防科研人员研究的重要内容。

光缆通信是依靠光缆内部的光信号进行通信的,由于没有电磁辐射,要在外部进行窃听,技术上十分困难,但如果在光缆上接入分路器将光信号引出并进行窃听,在技术上是可以实现的。因此,光缆通信同样存在泄密的可能。

1989年初,美国国家安全局召集了全美最优秀的140多名光纤光缆通讯技术专家,集结到总部所在地米德堡进行光纤光缆窃听的研究。

20世纪90年代中期,美国国家安全局进行了海底光缆的首次窃听实验。由特工人员乘坐一艘特制的间谍潜艇潜入洋底,通过特殊手段将一段电缆扯进间谍潜艇底特制工作舱内,并成功地切开了一条海底光纤电缆。这次实验的成功之处是掌握了在深海洋底切割光纤光缆的技术,并且让运营商家毫无察觉。

美国一位高级官员透漏说,在通用电器造船厂内,美国海军花十亿美元巨资,要在五年内改建“吉米.卡特号”核动力间谍潜艇。这艘核动力潜艇2004年下水后将成为美国最主要的间谍潜艇,而在“吉米.卡特号”的各种特殊性能当中,最引人注目的就是能进行海底窃听的特殊挂舱了。1998年底,美国国会又为这一窃听计划追加14亿美元的预算,从而海底窃听潜艇改建的经费高达24亿美元,满足了美国国家安全局和海军所谓的“海洋特战和战术侦察之需要”。从美国国会对这项计划的投资之巨大可以看出他们对此行动的重视,而且据有关人士透漏,美国国家安全局针对的主要目标就是俄罗斯和中国的海底光缆。

随着技术的发展,通信保密与技术窃密的斗争将不断升级,永无停息。我们只有在保证通信畅通的同时,采取有效的措施确保通信安全保密,才能在经济、政治和军事斗争中立于不败之地。

正是因为上述原因,针对光纤通信的窃听与反窃听技术的研究才显得更加重要。

光纤窃听方法

通过改变光纤的某些物理特性可以获得在光纤中传输的信号,但是大部分窃听手段都将对光纤信号产生一定的可以被检测出来的破坏性影响。根据是否对光纤或光纤信号产生破坏性影响来区分,光纤窃听可以分为隐蔽窃听和非隐蔽窃听两类。目前,光纤窃听的方法主要包括光纤弯曲法、V型槽切口法、散射法、光束分离法、渐近耦合法等。

光纤弯曲法(FiberBending)

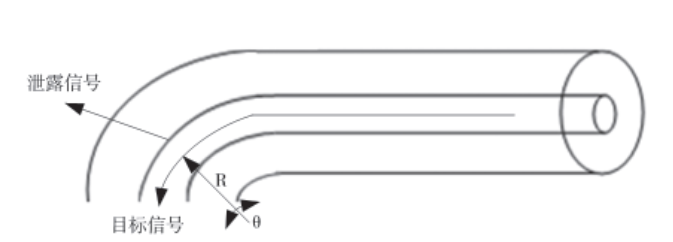

由于光线发生全反射的要求为入射角大于布鲁斯特角,因此将光纤适当地弯曲,从而使入射角减小,迫使在其中以完全反射方式前进的光信号的传输路径发生改变,并泄露部分信号到光纤外面,如图1所示。泄露的光信号能量取决于弯曲半径和夹角,通过检测在弯曲处泄露的光信号,实现对光纤信号的窃听。光纤弯曲法是最容易实现的隐蔽窃听方式,利用光纤弯曲损耗辐射出的约1%光功率就可以将源信号恢复出来。

图1光纤弯曲法示意图

这种方法对源信号没有影响,也不需要破坏光纤,因此隐蔽性强。对于具有较高分辨率的光纤弯曲法窃听器,由于引入的信号衰减十分微小,利用实时的全在线网络监控器和测试仪器也很难识别出来。

V型槽切口法(V-grooves)

V型槽切口法是通过一个接近纤心的V型槽导出光纤信号进行窃听的方法。它要求V型槽的切面与光纤信号传输方向之间的夹角大于完全反射的临界角。当达到这个条件后,在保护层中传输的部分信号和在V型槽切面发生迭加效应的信号发生完全反射,导致信号通过光纤边界泄露。

由于这种窃听方法导致的信号衰减很小,因此很难被发现。V型槽切口法需要精确的切割和切面抛光设备,窃听部署需要持续较长时间,因此,光纤保护层的切割和抛光过程存在被发现的危险。

散射法(Scattering)

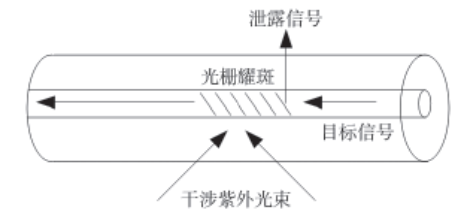

散射法是采用光纤Bragg光栅技术实现的一种隐蔽窃听方法,它使用紫外光激态激光器产生紫外光的迭加并影响目标光纤信号,通过在目标光纤纤心形成的Bragg光栅反射出的一部分光信号实现对目标光纤的隐蔽窃听,如图2所示。

图2散射法示意图

散射法是目前最先进的光纤窃听技术,常规的网络检测和监控手段都很难识别这种窃听行为。散射法不需要对光纤进行弯曲、切割或抛光,但是它需要更精密的窃听设备并且部署非常困难。比如,产生有效的外部干扰干涉光束并在目标光纤纤心产生光栅耀斑,都需要精密的控制技术,而对于光栅耀斑反射出的光信号的检测也需要精密的检测技术。

光束分离法(Splitting)

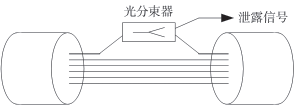

光束分离法是一种需要切断光纤的窃听方法,即切断光纤并接入光分束器,如图3所示,使目标信号分为两个完全相同的信号,其中一个信号仍然在原来的光纤中传输,另一个信号被窃听。这种方法通常都将造成几分钟的光纤通信中断。因此,光束分离法是一种非隐蔽窃听方法,很容易被发现。

图3光束分离法示意图

渐近耦合法(EvanescentCoupling)

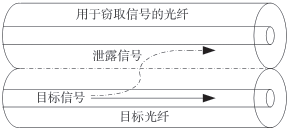

渐近耦合法首先抛光光纤的保护层,使窃听光纤纤心尽可能贴近目标光纤纤心,通过减少保护层的反射引出部分信号到窃听光纤里面,如图4所示。

图4渐近耦合法示意图

由于光纤纤心非常细,实施这种方法非常困难,并且光纤的保护层被抛光将产生1~2dB的光纤损耗,因此很难实现隐蔽的窃听。

以上几种窃听光纤信号的方法都可以通过一些技术手段得到光纤信号,特别是光纤弯曲法、V型槽切口法,能够实现隐蔽窃听,并且实施相关窃听相对容易一些,因此具有较高的实战应用价值。但是,如何隐蔽地精确部署窃听装置,如何探测和分析导出的部分微弱光信号并获得有用的信息,是各种窃听方法必须解决的关键问题。相对地,如何快速精确地检测一些精确部署的窃听(比如光纤弯曲法只需要光束的1%左右,甚至更少的信号能量)是光纤通信安全必须解决的实际问题。

光纤窃听防御措施

随着技术的发展,光缆通信线路窃听已经成为一种现实存在的威胁,光缆反窃听技术日益引起人们的关注。为了满足光纤通信保密性能的要求,研究高性能的光纤检测系统和高度保密性能的光纤保密通信系统非常重要,主流的防御措施如下:

光强测试法

光强测试法是一种应用广泛的测量光信号衰减或损耗的方法。它包含一个可以产生各种波长的高精度光信号的光源、一个可控的高分辨率的光功率计,通过比较发出和接收到的光信号功率值可以得到特定光纤信道的光损耗。光测试仪记录特定光纤的历史损耗数据,通过比较当前信号的损耗情况与相应历史数据,可以发现一些可能与主动入侵相关的行为。光测试仪比较适宜于检测一些简单的并且会导致较大信号损耗的窃听行为。

光时域反射法(OTDR)

OTDR的原理是通过精确地发射各种波长的有规律的光脉冲,并测量反射光信号返回的时间和反射光信号的强度来分析光纤信道情况。通过跟踪反射光信号的时间和强度,OTDR能够确定光环路的完整路径。另外,OTDR还可以识别光纤断路的距离。通过测试和保存OTDR的参数,终端用户可以监控光路的变化并识别任何可能的光路入侵。由于OTDR(包括偏振OTDR)能够识别不连续的损耗,可以检测双折射、压力和其他由窃听引起的光信号变形等,因此具有检测光纤断裂、弯曲、异常损耗和各种窃听等异常情况的能力。通常情况下,对光缆保护层进行切割必然会使光纤应力发生改变或产生微弯等效应,因此,通过对光纤受到的微扰或对光纤传输链路的损耗进行监测,可以检测一些窃听行为。

OTDR测试反射事件,反射事件表现为在OTDR探测曲线上存在反射的非连续的突然增强,它对应于光纤发生变化的地点。但是,任何OTDR探测曲线都存在事件盲区,在事件盲区内不能确定事件的确切位置。对于光信号泄漏这样的非反射事件,OTDR探测到的只是连续的损耗,没有明显的不连续探测信号的突变,事件的盲区比较大。因此,OTDR检测也存在一定的局限性。

抗窃听光缆

前述的光栅窃听法隐蔽性较强,无法通过常规手段进行监测,利用抗窃听光纤可以有效抵御光栅窃听。抗窃听光纤具有高吸收的UV覆层,并且在光纤中提供一种或多种附加的光通道,以容纳监测信号。这种光纤不仅能阻止形成光栅窃听所需的“写”辐射接近光纤芯,并且能成功抵御光纤弯曲窃听。

加密技术

(1)光码分多址技术

光码分多址(optical code division multiplexing access,OCDMA)技术是一种光域上的光信道多路复用和光网络多址接入技术。OCDMA系统给每个用户分配唯一的光码作为该用户的地址码,对要传输的数据信息用该地址码进行光编码,将多路不同的光编码信号合在一起进行传输;在接收端,授权用户以发端相同的地址码进行匹配光解码,使多个不同用户在同一传输系统中完成各自的信号传递,实现光信道多信道复用或光网络多址接入。光码分多址技术以其组网灵活、抗干扰性强、保密性好、系统容量大等特点成为光纤保密通信的研究热点之一,并已得到成熟的商业应用。

Shake在2005年对光码分多址技术的安全性进行了深入研究。其指出,OCDMA保密性在很大程度上取决于系统的设计参数,一个采用智能编码的OCDMA信号可以使潜在的窃听者不得不采用复杂昂贵的探测器破解,另外快速编码重构也能进一步增加窃听的难度。这些因素使得OCDMA和WDM技术相比具有显著的安全优势。但是,OCDMA的安全性能要低于信号源加密技术。

(2)量子保密通信技术

量子通信是一种利用量子态进行信息传递的通信方式,是量子力学和经典通信交叉形成的新兴研究领域,也是量子信息学领域内研究较早的分支之一,已有20多年的发展历程。目前,以量子密钥分配为核心的量子保密通信技术得到快速发展。量子密钥分配发源于1984年,由IBM公司的Bennett和加拿大的Brassard共同提出了第一个量子密钥分配协议:BB84协议。与经典密码系统不同,在量子密钥分配中,通信双方通过量子态传递密钥,其安全性由量子力学的基本定律保证。这些定律包括了测量塌缩理论、海森堡不确定原理和量子不可克隆定律。由于这些定律,窃听者即便截获了量子态,也无法通过单次测量精确地获取量子态的状态信息,从而保证了密钥在分发过程中对窃听者的完全抵抗能力。一旦通信双方通过量子密钥分配共享了一组绝对安全的密钥,就可以利用各种传统加密手段进行安全性极高的保密通信。在密钥长度足够长的情况下,用户可以选择一次一密(Vernam码)实现无条件安全的通信。目前BB84协议的安全性已经得到严格证明。

尽管量子密钥分配技术拥有完美的安全性,但距离实际应用还有很长一段路程。从系统应用的角度来看,该技术存在以下问题亟待解决:关键器件性能、密钥速率、网络应用形式等。

(3)IPSec加密技术

IPSec加密技术是一种开放的第3层加密技术,即在网络层(也就是Internet层)对所传输的IP数据分组进行端到端的加密。IPSec加密技术提供了在不可靠的IP网络上进行安全通信的机制,在通信过程中只有发送方和接收方需要了解IPSec。因为IPSec加密技术会增大数据分组的大小并且需要在两端进行加解密处理,所以会增大通信时延。在IPv4中,IPSec是可选内容,而在IPv6中则是必选内容。这样,随着IPv6的进一步推广,IPSec将得到更广泛的应用

随着光纤通讯技术的快速发展与普及,光纤传输数据的速度越来越强、越来越稳定的同时,针对光纤通讯技术的窃听手段也越来越丰富,技术越来越成熟,光纤这种通讯手段“天然”的保密性早已不复存在。而在预防措施中,除了加密技术目前效果较好以外,其它的防御手段都具有一定的单一性与缺陷。因此,积极研究能够防范针对光纤信道的各种窃听的新型监测技术,对国家关键领域内的光纤通信保密具有重要的实际意义。

参考文献

[1]邓大鹏,一种新型光纤光缆窃听及监测技术研究 [J].光通信技术,2007(4):55-58

[2]BENNETT C H, BRASSARD G. Quantum Cryptography:Public key Distribution and Coin Tossing[ C ] / /International Conference on Computers,Systems&Signal Processing. Bagalore,India:[s.n.],1984:175-179.

[3] Keith Shaneman, Stuart Gray Dr. Optical network security:technical analysis of fiber tapping mechanisms and methods fordetection and prevention. IEEE Military Communications Conference,2004

[4] Shake T H. Security performance of optical CDMA against eavesdropping. Journal of Lightwave Technology, 2005, 23 (2):655~670

[5] Shake T H. Confidentiality performance of spectral-phaseencoded optical CDMA. Journal of Lightwave Technology,2005,23(4): 1652~1663

[6] Mayers D. Quantum key distribution and string oblivious transfer in noisy channels. Advances in Cryptology-Proc, Crypto'96, 1996(1109): 343~357

[7]刘义铭,黄益盛,王运兵,等.量子通信的特色和局限性分析[J].信息安全与通信保密,2011(9):47-49.