接上文针对Linux发起攻击的14个APT组织(上)

Tsunami后门

Tsunami(又名Kaiten)是一个UNIX后门,自2002年首次在野外被发现以来,被多个攻击者使用。源代码几年前就公开了,现在有70多个变种。源代码可以在各种嵌入式计算机上顺畅地编译,还有针对ARM、MIPS、Sparc和思科4500/PowerPC的版本。Tsunami仍然是基于linux的路由器、DVR物联网计算机攻击的增加。2016年,Linux Mint黑客使用了Tsunami未知的攻击因素之一破坏了变体Linux Mint发行版ISO,包括后门。研究人员还观察到了它的使用Tsunami后门以精确的攻击方式Linux许多加密货币用户。

Turla

长期以 Windows 恶意软件用户攻击目标“Turla”(也叫 Snake 或 Uroboros),2017年Turla将触角伸向 Mac 用户伪装成 Adobe Flash 安装程序,让用户上当受骗。根据安全网站 Malwarebytes 报告,更新后的代码让Snake 伪装成 Adobe Flash 安装程序,包装在一个名称中“Install Adobe Flash Player.app.zip”的 ZIP 压缩文件。操作压缩文件时,安装程序的签名将改为“Addy Symonds”而不是 Adobe。目前Mac 电脑引入的 Gatekeeper 的安全技术可以确保用户安装开发人员签名的应用程序,以防止一些外部恶意软件。苹果已经取消了伪装证书。

Turla的与其他APT多年来,该组织对其工具集发生了重大变化。直到2014年,研究人员才看到Turla所有恶意软件样本均为32或64个版本Windows设计的。

2014年12月,研究人员发表了关于Penguin Turla报告,这是Turla库中的一个Linux组件。这是一个不需要提高特权的秘密后门,即管理员或root权限。即使有有限访问系统权限的人启动,后门也可以拦截进入的数据包,并从攻击者的命令中运行。它也很难被发现,所以如果它安装在感染的服务器上,它可能会在那里呆很长时间。Penguin Turla进一步研究表明,它的起源可以追溯到20世纪90年代中期Moonlight Maze行动。今年5月,来自Leonardo的研究人员发表了有关Penguin_x64的报告,Penguin_x64是Penguin Turla Linux后门未记录的变体。根据本报告,研究人员生成了大规模检测Penquin_x64感染主机的网络探针使研究人员能够在2020年7月之前在欧洲和美国找到几十台感染服务器。研究人员相信GNU/Linux工具公开文件,Turla可能已经对Penguin它进行了改造,使其能够实施传统情报收集以外的操作。

TwoSail Junk

2020研究人员于1月10日发现了它LightSpy恶意软件,攻击网站页面内容是为香港用户设计的,研究人员暂时命名APT组织“TwoSail Junk”。尽管研究人员告中,研究人员认为TwoSail Junk 的公开目标是针对iOS但是,根据跟踪分析,TwoSail Junk也可能支持Windows,Linux。

全新的WellMess木马

7美国网络安全和基础设施安全局于16日(CISA),英国国家网络安全中心(NCSC),加拿大通信安全机构(CSE)和美国国家安全局(NSA)发布联合报告称,APT29组织使用WellMess该系列工具攻击了美国、英国和加拿大的新冠肺炎研究和疫苗研发机构。值得注意的是,报告中提到的要点“WellMess”这是一个全新的例子APT2019年360安全脑被捕获并发现WellMess组织一系列APT并将其命名为攻击活动“魔鼠”,单独编号为APT-C-42。从2017年12月开始,360安全脑披露更为惊险,WellMess该组织通过网络渗透和供应链攻击战术,针对国内网络基础服务提供商发起定向攻击。

卡巴斯基实验室的研究人员从2020年3月开始积极跟踪恶意软件WellMess相关的新C2服务器,这意味着在潜在的大规模新活动开始之前。恶意软件最初于2018年7月开始JPCERT从那以后,我偶尔会活跃起来。根据跟踪分析,WellMess可能与CozyDuke(又名APT29)目前攻击者的活动主要集中在医疗保健行业,尽管研究人员无法证实这两种说法。WellMess是一种用.NET和Go(Golang)远程访问木马可以交叉编译Windows和Linux兼容。

WildNeutron

2015年,研究人员与赛门铁克合作发表了关于WildNeutron的研究报告,他们称其为Morpho或Butterfly。该组织因2012-2013年对Twitter、微软(Microsoft)、苹果(Apple)和Facebook研究人员看到的最难以捉摸、最神秘、最活跃的组织之一就是攻击。他们的工具库包括许多有趣和创新的工具,如LSA后门或IIS基于零日和物理部署的插件。在一些已知的攻击中,WildNeutron还使用了自定义Linux后门。早在2013年,卡巴斯基实验室就发现了黑客组织(也称为黑客组织)“Jripbot”和“Morpho”)包括苹果在内的多家知名公司发动了攻击,Facebook、Twitter和微软一起。攻击曝光后,黑客组织沉默了近一年,并于2013年底和2014年初继续攻击,持续到2015年。攻击者使用了零日漏洞、多平台恶意软件和其他攻击技能,因此卡巴斯基实验室研究人员认为这是一个强大的网络间谍攻击组织,其攻击的目的可能是出于经济原因。

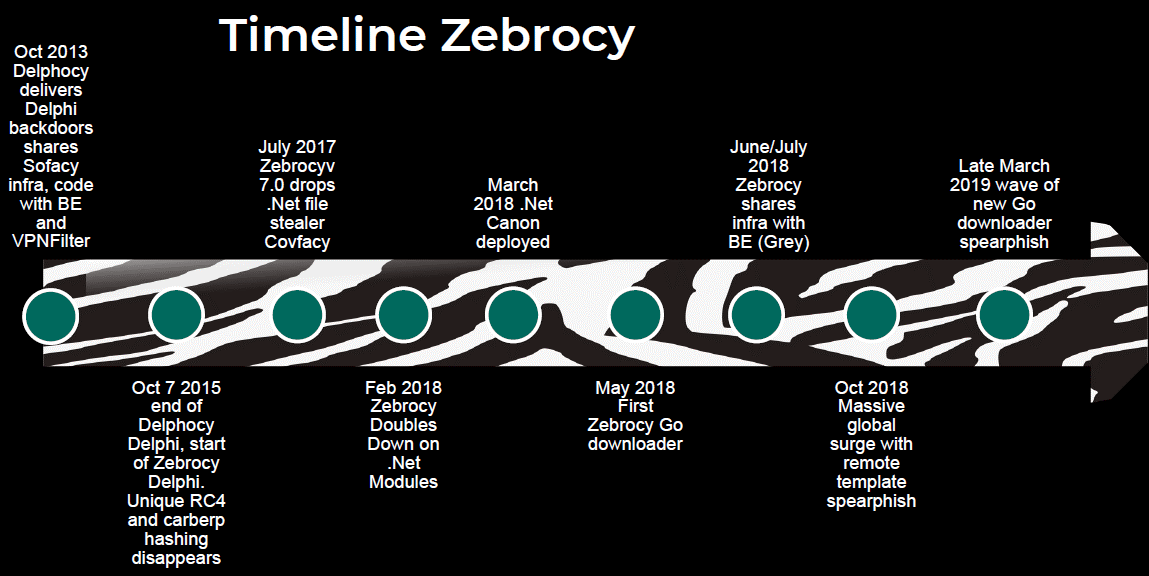

Zebrocy APT组织

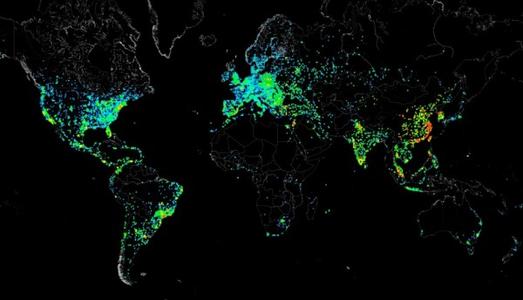

卡巴斯基实验室的研究人员说,Zebrocy APT组织不断更新其恶意软件,使得防御其攻击越来越困难。Zebrocy研究人员从2015年开始跟踪自定义恶意软件。使用恶意软件的组织最初是Sofacy 是一个独立的子团队,但与其他团队相比APT该组织也有相似之处和重叠之处。该组织开发了各种语言恶意软件,包括Delphi,AutoIT,.NET,C#,PowerShell和Go。 Zebrocy主要针对国内和偏远地区的中亚政府相关组织。该组织广泛使用鱼叉网络钓鱼来破坏它Windows然而,它的后门通过端口80和IP分配的Web服务器主机直接通信。组织似乎更喜欢它Linux作为其基础架构的一部分,特别是在Debian Linux上运行的Apache 2.4.10。

保护Linux系统的建议

Linux系统不受保护的主要原因之一是使用Linux而不是更受欢迎(更有针对性)Windows它会产生一种错误的安全感。尽管如此,研究人员还是希望通过这篇文章,你能开始认真保护它linux的计算机。

第一个建议是维护软件的可信源列表,就像Android或iOS应用程序推荐的方法相同,只安装官方存储库中的应用程序。Linux在系统中,研究人员享受更多的自由,例如,即使你在使用它Ubuntu,你也不会被限制Canonical在自己的仓库里。.DEB文件,甚至GitHub上述应用程序源代码可以为您服务。但请明智选择这些来源,不要盲目遵循“从我们的服务器运行此脚本以进行安装”等等。

请注意从这些可靠的存储库中获取应用程序的安全方法,必须使用更新应用程序的渠道HTTPS或SSH协议加密。除了信任软件资源及其通信渠道外,及时更新也非常重要。大多数现代Linux版本可以为你完成这一点,但它很简单cron脚本将帮助您保持更多的保护,并在开发人员发布修复程序后立即获得所有修复程序。

其次,建议研究人员检查与网络相关的设置,使用图像“netstat -a”您可以过滤掉主机上所有不必要的打开端口。请避免使用您不需要或不使用的网络应用程序,以最大限度地减少网络消耗空间。此外,强烈建议您从Linux发行版正确设置防火墙,过滤流量,存储主机网络活动。最好不要直接上网,而是通过NAT上网。

为继续实施与网络相关的安全规则,研究人员建议至少使用密码来保护本地存储SSH密钥(用于网络服务)。“偏执”在模式下,您甚至可以将密钥存储在外部受保护的存储中,如任何受信任供应商的令牌。在连接的服务器端,现在SSH在会话中设置多因素身份验证并不难,比如发送给你手机的信息或其他机制(比如身份验证器应用)。

这样,研究人员的建议涵盖了软件源、应用程序通信渠道,避免了不必要的网络消耗和密钥保护。研究人员推荐的另一种方法是保存和分析网络活动日志,以监控文件系统级别中找不到的攻击。

作为攻击模型的一部分,你需要考虑以下可能性:尽管采取了上述所有措施,但攻击者仍然可能破坏你的保护。考虑到攻击者对系统的持久性,请考虑下一步的保护措施。它们可能会改变,以便在系统重新引导后自动启动木马。因此,您需要定期监控主要配置文件和系统二进制文件的完整性,以防止文件病毒感染。上述监控网络通信的日志完全适用于这里:Linux审查系统收集系统调用和文件访问记录,如“osquery”其他守护程序也可用于同一任务。

最后,计算机的物理安全也非常重要。如果你的笔记本电脑最终落入攻击者手中,而你没有采取措施保护它免受攻击环境的攻击,后果是不可想象的。为了物理安全,应考虑全磁盘加密和安全指导机制。

具有Linux专门的安全解决方案可以简化保护任务,Web威胁保护可以检测到恶意网站和网络钓鱼网站,网络威胁保护可以检测到流量中的网络攻击,行为分析可以检测到恶意活动,设备控制可以管理连接的设备对其进行访问。

研究人员的最终建议和Docker这不是理论上的威胁:Docker感染是一个非常现实的问题。Docker它本身不能提供安全性。Docker它与主机完全隔离,但并非所有的网络和文件系统接口都存在,在大多数情况下,在物理环境和Docker环境之间有一定的连接。

因此,您可以使用安全解决方案,允许在开发过程中添加安全性。Kaspersky Hybrid Cloud Security包括集成CI/CD平台,如Jenkins,扫描脚本Docker恶意元素在不同阶段的形象。

可用于防止供应链攻击Docker、本地和远程仓库的图像和图像On-Access扫描(OAS)和按需扫描(ODS)。基于掩码的名称空间监控、扫描范围控制和扫描灵活Docker不同层次的能力有助于实施最安全的保护措施。

请记住,除了应用程序研究人员提到的所有措施外,您还应定期审计和检查所有生成的日志和其他信息。否则,你可能会错过被攻击的迹象。

最后,如果你是专业安全人员,可以不时进行系统渗透测试。

总结

- 构建可靠的软件源列表,避免使用未加密的更新通道;

- 不要从不可信的源运行二进制文件和脚本;

- 确保您的更新程序有效;

- 设置自动安全更新;

- 正确设置防火墙需要更多的精力,以确保它记录网络活动,防止您不使用的所有端口,并尽量减少您的网络消耗;

- 使用基于密钥的SSH身份验证,密码保护密钥;

- 使用2FA并将敏感密钥存储在外部令牌计算机(如Yubikey)上;

- 使用带外网络tap独立监控分析Linux网络通信系统;

- 维护系统可执行文件的完整性;

- 定期检查配置文件的变更情况;

- 为内部/物理攻击做:使用全磁盘加密、可信/安全引导,并在关键硬件上安装明显篡改的安全磁盘;

- 检查日志中的攻击迹象;

- 在Linux渗透试验在设置上运行;

- 使用具有web网络保护Linux以及专用安全解决方案DevOps保护功能;