本文转载自微信公众号「Bypass 」,作者Bypass 。转载本文请联系Bypass公众号。

在渗透过程中,我们需要快速实现内网穿透,从而绕过网络访问限制,直接从外网来访问内网。今天,我们来推荐几款非常好用的内网穿透工具,如有其它推荐,欢迎补充和指正。

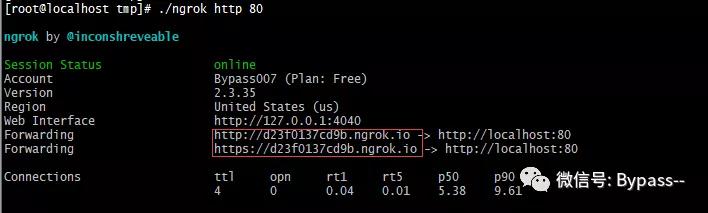

1、ngrok

ngrok 是一个反向代理,通过在公共的端点和本地运行的 Web 服务器之间建立一个安全的通道。

官网地址:

使用步骤:

(1)进入ngrok官网注册账号,并下载ngrok。

(2)在目标机器上,填写授权码,运行ngrok。

(3)将HTTP隧道转发到本地端口80,如下图,通过外网域名即可访问到本地80端口。

2、frp

frp 是一个高性能的反向代理应用,可以帮助您轻松地进行内网穿透,对外网提供服务,支持 tcp, http, https 等协议类型,并且 web 服务支持根据域名进行路由转发。

git项目地址:

使用步骤:

(1)将 frps 及 frps.ini 放到有公网 IP 的机器上,修改frps.ini文件,配置一个名为ssh的反向代理:

(2)启动frps:

(3)将 frpc 及 frpc.ini 放到处于内网环境的机器上,修改 frpc.ini 文件,设置 frps 所在服务器的 IP 为 x.x.x.x:

(4)启动frpc:

(5)通过ssh访问内网服务器,假设用户名为test:

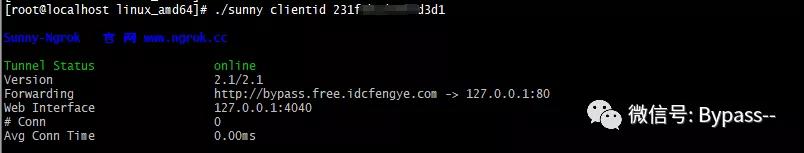

3、Sunny-Ngrok

一条命令解决的外网访问内网问题,无需任何配置,一条命令让外网访问您的内网不再是距离。Ngrok客户端,支持Windows、Linux、Mac,提供python、PHP等版本。

官网地址:

使用步骤:

(1) 开通http隧道,设置隧道协议、本地端口等信息。

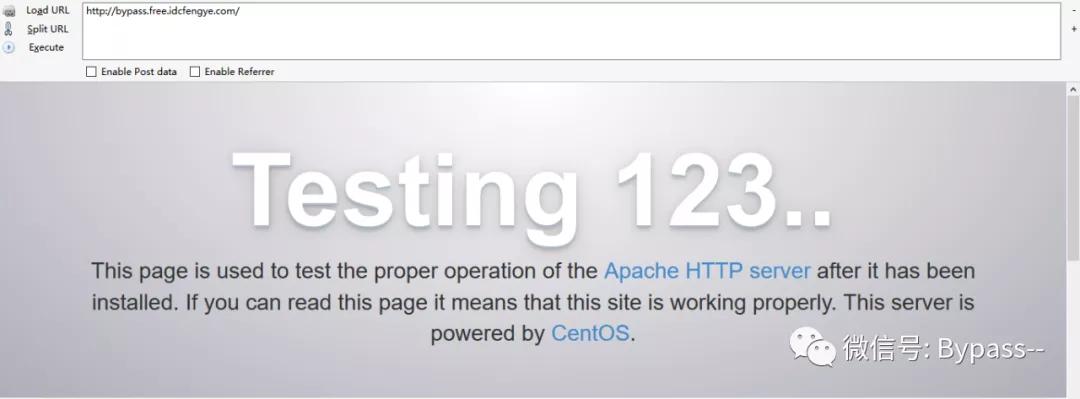

(2)通过隧道id启动隧道。

(3)在公网上访问域名,即可访问到内网的网站。

4、Natapp

基于ngrok的内网映射工具,免费版本提供http,tcp,udp全隧道穿透、随机域名/随机TCP,UDP端口、不定时强制更换域名/端口和自定义本地端口。

下载地址:

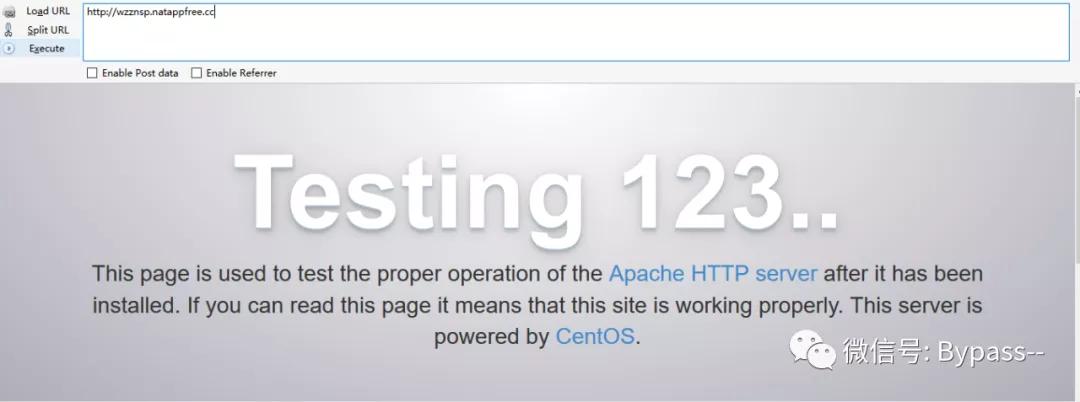

(1)购买隧道,设置隧道协议和本地端口。

(2)下载客户端,到目标主机,运行natapp。

(3)将natapp分配的网址复制下来,在浏览器中访问,可以看到内网穿透成功了!

5、Earthworm 内网穿透

EW 是一套便携式的网络穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。

支持Windows、Linux、MacOS、Arm-Linux。

项目地址:

使用方法:

(1)正向 SOCKS v5 服务器,适用于目标网络边界存在公网IP且可任意开监听端口。

(2)反弹SOCKS v5 服务器,适用于目标网络边界不存在公网 IP,需要通过反弹方式创建 socks 代理

(3)多级级联,适用于多层级的复杂网络环境,将内网深层的服务转发到外网。

6、reDuh

ReDuh 是一个通过 HTTP 协议建立隧道传输各种其他数据的工具,通过在服务器上传JSP/PHP/ASP脚本,就可以轻易地连接到服务器后面的主机。

github项目地址:

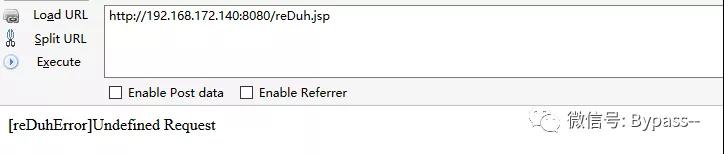

(1)上传服务端jsp脚本到目标机器

(2)使用reDuh客户端连接服务端脚本上传后的地址。

7、reGeorg

reGeorg是reDuh的继承者,利用了会话层的socks5协议,结合Proxifier使用效率会更高。

下载地址:

使用方法:

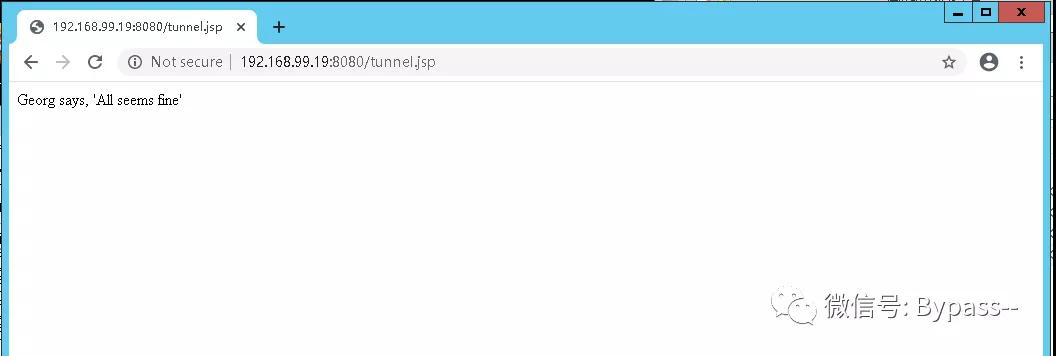

(1)1、将 tunnel脚本(aspx | ashx | jsp | php)上传到Web服务器,访问显示“Georg says, ‘All seems fine’“,表示脚本运行正常。

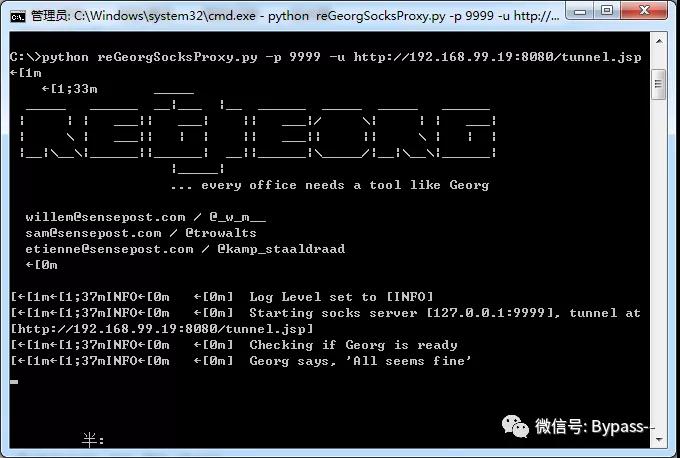

(2)在攻击者机器上,启动reGeorgSocksProxy.py,监听9999端口,看到 Checking if Georg is ready,确认正常运行。

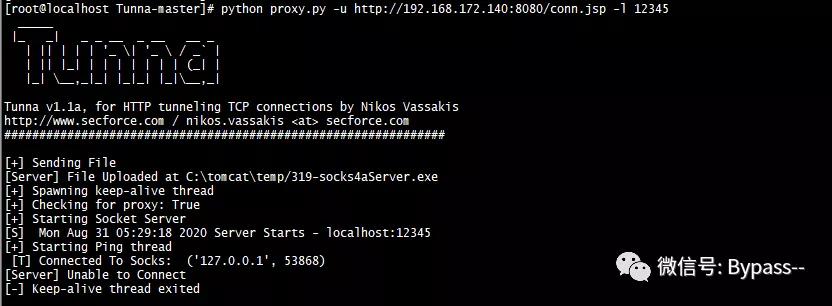

8、Tunna

Tunna是一款神奇的工具,它可以通过HTTP封装隧道通信任何TCP,以及用于绕过防火墙环境中的网络限制。

github项目地址:

9、sSocks

sSocks是一个socks代理工具套装,可用来开启socks代理服务,支持socks5验证,支持IPV6和UDP,并提供反向socks代理服务,即将远程计算机作为socks代理服务端,反弹回本地,极大方便内网的渗透测试。

下载地址:

使用方法:

(1)正向代理

(2)反向代理