入侵交通信号系统来控制红绿灯是我们常在电影中看到的场景,攻击者利用这种方式进行犯罪活动,可如今它却发生在现实生活中。

上周,全球最大信号灯控制器制造巨头SWARCO被曝严重漏洞,黑客可以利用这个严重漏洞破坏交通信号灯,甚至随意切换红绿灯,造成交通瘫痪,乃至引发交通事故,并给人们的生命安全埋下隐患。SWARCO是交通控制系统的供应商,总部位于德国,业务覆盖欧洲地区。

发现该严重漏洞的是一家为工业和嵌入式系统提供网络安全指导和解决方案的德国公司ProtectEM。ProtectEM的研究人员发现,SWARCO的CPU LS4000交通灯控制器具有一个可调试的开放端口,容易遭到黑客利用。

该漏洞编号为CVE-2020-12493,是一个“访问控制不当”的漏洞问题,黑客可以利用这个漏洞获得设备的root授权,无需访问许可。

该漏洞利用难度低,但是其CVSS评分为10,为严重漏洞,并且影响从CPU LS4000的G4 SWARCO开始的所有操作系统版本。

然而,要利用此漏洞需要对目标控制器的物理访问。虽然这降低了攻击的可能性,但是在发生此类事件的情况下,攻击者还是可能会停用交通信号灯,从而造成巨大的交通中断。

美国网络安全和基础结构安全局(CISA)和德国的VDE CERT最近发布了有关此漏洞的公告。

德国VDE-CERT指出,“用于调试的开放端口授予对设备的root访问权限,而无需通过网络进行访问控制。攻击者可以利用此漏洞来访问设备并干扰已连接设备的操作。”

ProtectEM研究人员于2019年7月向该供应商报告了该漏洞,并于今年4月发布了安全补丁。

该漏洞影响了以G4开头的操作系统的SWARCO CPU LS4000。当供应商发布补丁程序以修复漏洞并关闭端口时,用户应确保更新其系统。

此外,US-CERT还建议用户利用以下方法避免遭受攻击:

- 确保将控制系统与互联网隔离开来,使其保持最低限度的网络暴露。

- 通过防火墙保护控制系统和设备,并将其与业务网络隔离。

- 远程访问安全设备时,必须使用vpn。

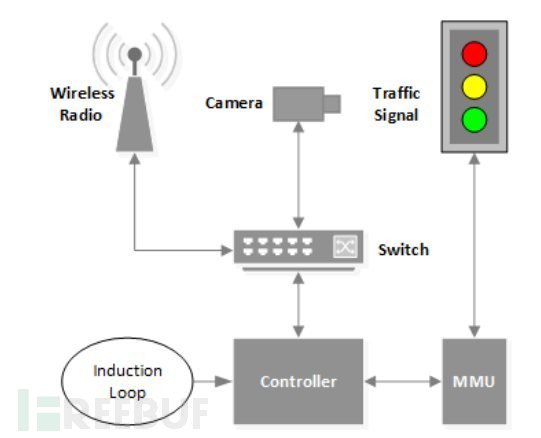

据安全研究人员的说法,在某些情况下,控制器是互连系统的一部分,并且可以通过射频进行通信。Halderman及其团队发现,可以通过与配置数据库的FTP连接来远程设置控制器。

通过与设备的FTP连接,可以访问可写的配置数据库。这需要用户名和密码,但是它们固定为默认值,这些默认值由制造商在线发布。用户无法修改FTP用户名或密码。由于缺乏加密,任何实现专有协议并了解网络SSID的无线电都可以访问网络。攻击者可以根据需要控制灯光,并根据需要更改颜色。